你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、硬气!纽约小城拒付千万美元勒索赎金

月初,扬克斯市政府计算机遭受勒索软件攻击者入侵,导致政府职员被限制访问笔记本电脑或计算机。与此同时,政府职员还被告知从备份中手动恢复尽可能多的数据,而这通常意味着手动将数据传输到数据库中。

事件发生后,勒索软件攻击者要求扬克斯市政府支付价值1000 万美元的赎金,以恢复涉及该市政府不同部门的勒索攻击。最终,经扬克斯市政府官员会议一致决定,拒绝支付勒索软件攻击者的赎金要求。

目前,扬克斯市已确认此次遭受的勒索软件病毒已在网络上被隔离,并将相关情况上报美国国土安全部。[阅读原文]

2、APT-C-36手段翻新躲检测,冒充南美组织作乱

研究发现,一项针对南美组织的鱼叉式网络钓鱼垃圾邮件活动,在技术上出现了新的变动。在原攻击手段基础上,增加了广泛的商品远程访问木马 (RAT) 和地理定位过滤,以躲避各类安全检测。

趋势科技将这些攻击归因于高级持续威胁 (APT) 组织APT-C-36(又名 Blind Eagle)。据悉,该组织是一个疑似南美间谍组织,2018年发现以来一直持续活跃,此前该组织一度曾伪装成哥伦比亚政府机构和公司,冒充金融、石油和制造业等进行网络攻击。

研究人员分析称,APT-C-36主要通过伪装成哥伦比亚国家税务、海关总署等政府机构,传播欺诈性电子邮件,诱导收件人打开诱饵PDF或Word文档,感染恶意程序进而达到网络攻击的目的。[阅读原文]

3、Turla携全新后门来袭,盯上美、德、阿富汗多国目标

高级持续威胁 (APT) 组织Turla携新武器回归,盯上美、德、阿富汗等多国目标。周二,思科发布消息称,疑似俄罗斯背景的黑客组织Turla新近开发出一种名为TinyTurla的新型持久性隐身后门。从思科团队获取的样本来看,该后门以.DLL格式呈现,被作为服务安装在 Windows机器上。而由于该文件名为w64time.dll,且存在合法的Windows w32time.dll,通常不会立即被识别成恶意软件。

据思科推测,Turla正欲对美国、德国和阿富汗发起攻击。其中,阿富汗在塔利班接管该国和西方军队撤出之前就成为了该组织的攻击目标之一。 [阅读原文]

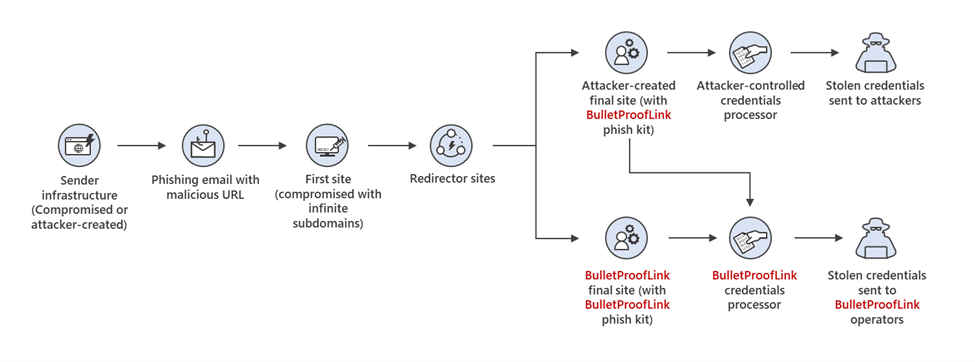

4、钓鱼即服务?微软发现大规模PhaaS业务

日前,微软安全团队发现一利用类似主机基础设施向网络犯罪团伙提供大规模钓鱼服务的网络犯罪活动。该服务被称为 BulletProofLink、BulletProftLink或Anthrax,目前主要在地下网络犯罪论坛上进行宣传,微软将这项服务命名为“钓鱼即服务”(Phishing-as-a-Service,PHaaS)模式。

据悉,该服务是由“网络钓鱼工具包”演变而来,而BulletProofLink则通过提供内置的托管和电子邮件发送服务,将其提升到一个全新的水平。客户只需支付800美元即可在BulletProofLink 门户网站上注册,接下来BulletProofLink运营商就会为其处理后续的一切。

服务具体包括建立一个网页来托管钓鱼网站、安装钓鱼模板本身、钓鱼网站配置域名(URL),向所需的目标受害者发送钓鱼邮件,从攻击中收集凭证,然后在向“付费客户”交付被盗登录信息,可谓是一条龙式服务。[阅读原文]

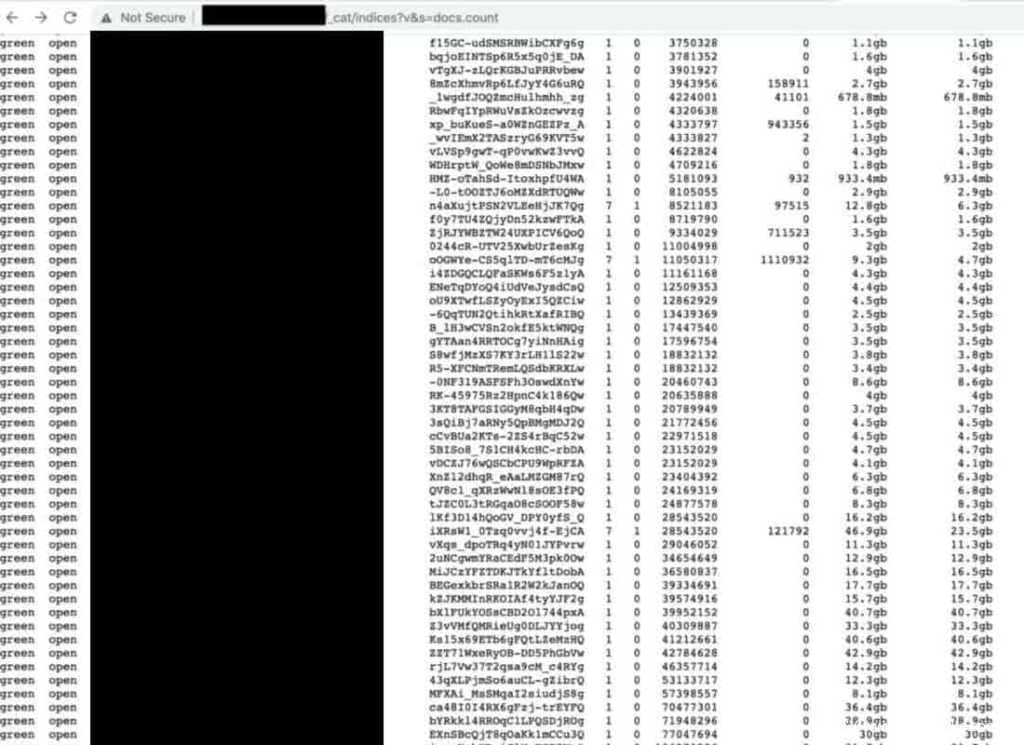

5、1亿+游客数据泄露,泰国当局辩称不包含财务信息

前不久,一英国网络安全研究员在网上发现了一个包含数百万泰国游客个人信息,且未受保护的数据库,其中包含了超过1.06亿条泰国游客的个人信息。据悉,该数据库大小为200GB,包含多项资产,其中暴露的记录包括全名、抵达日期、性别、居留身份、护照号码、签证信息和泰国入境卡号码等信息。

据研究员推测,在过去十年中去泰国旅行的外国人都可能在这次事件中暴露了他们的信息。目前,暂时无法确定数据库在被发现之前的暴露程度,不过泰国当局对此表示,数据库中不包含任何财务数据,也没有被任何未经授权的各方访问。[阅读原文]

发表评论

您还未登录,请先登录。

登录