漏洞简介

昨日安全圈突然引爆了重磅炸弹,Log4j2被曝存在远程代码执行漏洞,又是一个不眠夜。

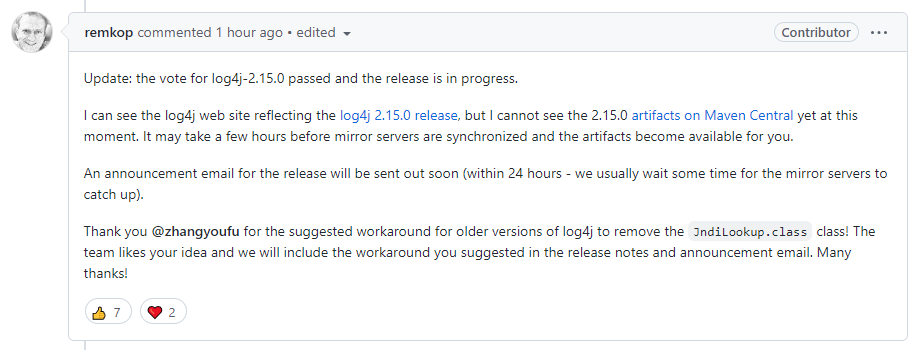

Log4j2是Log4j(Log for Java)的升级版,加入了更多模块和功能,用于记录日志信息,属于Apache的开源项目。远程代码执行漏洞最早报告于近半月前,于一周前简单修复,目前发布2.15.0-rc2正式修复。

利用该漏洞不需要认证,通过远程方式即可攻击默认配置组件,但需要其他手段配合回显。

该漏洞影响范围极广,且PoC已公开,众多大厂服务均受影响,目前部分SRC暂停收该漏洞。

漏洞影响

Apache Log4j2 2.0 – 2.15.0-rc1

漏洞补丁

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

Log4j2应及时更新至最新版,使用Log4j2的应用如Apache Struts2、Apache Solr、Apache Flink、ElasticSearch、Redis、Kafka等也应及时更新至最新版。

安全防护系统应及时更新防护规则。

发表评论

您还未登录,请先登录。

登录