迟到但不会缺席

首个 Log4j2 漏洞检测工具上线

长亭技术人连夜加速

线上扫描+下载后本地扫描

全部支持

本地工具能够快速发现存在风险的Apache Log4j2应用版本信息。

检测工具特点:支持 fat jar 的场景,支持容器运行环境。

全线企业一律免费,尤其中小企业用户,欢迎自取

https://log4j2-detector.chaitin.cn/ 下载

如果检测还不够,长亭还提供了基于RASP的安全防护工具。该工具通过Java进程注入技术,定位关键代码,可以给正在运行的业务打上热补丁,同样可进入链接免费获取。

Apache Log4j2远程代码执行漏洞

让安全人再次成为加班狗

编号CVE-2021-44228

时隔五年

永恒之蓝一幕再度上演

“这洞无敌了,用到这个库的基本就没了”

长亭技术群里第一句话,还没太多人在意

迅速的,长亭研究人员通过分析发现,Log4j2在进行日志记录时存在缺陷,从日志注入到代码执行,梦想照进现实!

利用门槛低危害严重的魔幻选手现身,打印日志的地方竟然会出这种问题?

全员迅速紧急投入

面对过于狡猾的对手

各团队技术1号位上线

开始和漏洞“捉迷藏“

完整的payload分析后

发现几乎只留下少得可怜的特征

写一次规则被绕过

再写一次

再被绕过

写 – 绕过 – 再写 – 再绕过

循环反复之间

几乎可以判定,所有规则防护全面破防

只单纯通过虚拟补丁给WAF上规则进行防护

在这个漏洞面前无异耍流氓

争分夺秒

⏰⏰ 0:10—-1:04

稳了!

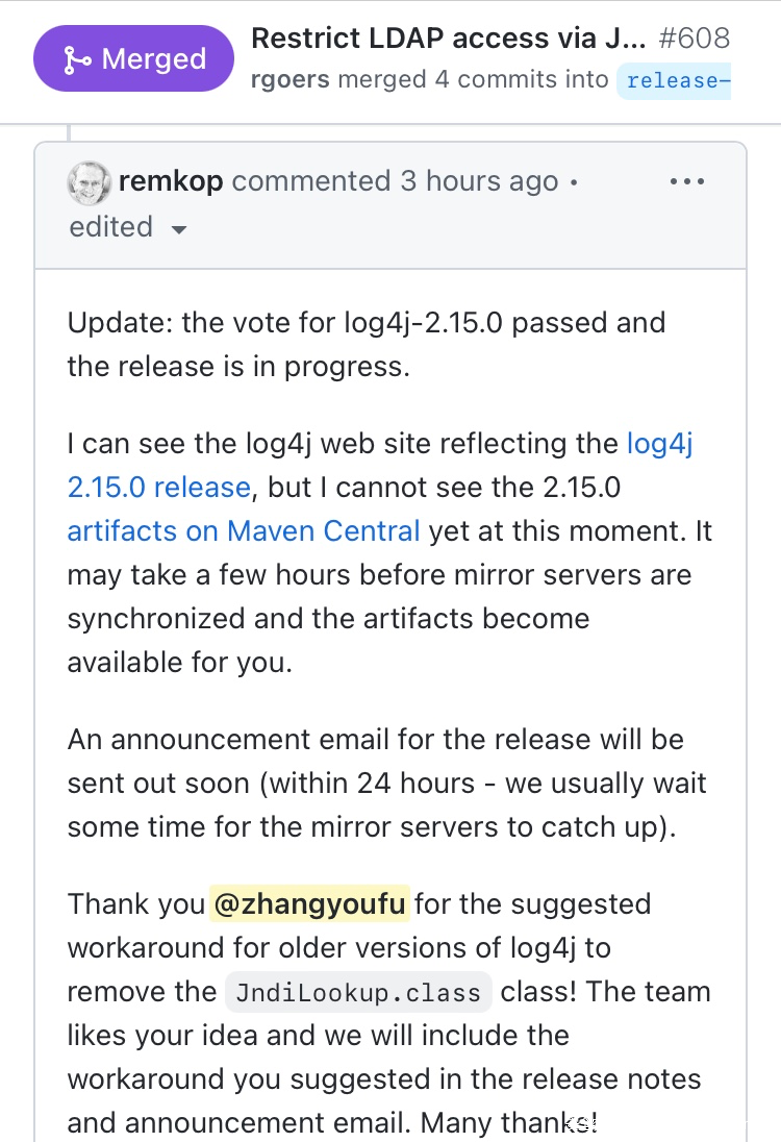

在新版本补丁被绕过、大家对漏洞修复办法将信将疑的时候,长亭安全工程师的方法,获得了官方和同行的一致认可!

至此,长亭推导出完整的、当前情况最彻底解决Log4j2的方案:

1、临时性缓解措施(任选一种,但是注意,老版本不一定支持这个选项)

- 在jvm参数中添加 -Dlog4j2.formatMsgNoLookups=true

- 系统环境变量中将LOG4J_FORMAT_MSG_NO_LOOKUPS设置为true

- 创建 “log4j2.component.properties” 文件,文件中增加配置 “log4j2.formatMsgNoLookups=true”

2、彻底修复漏洞

方案一:生产环境修复, https://github.com/zhangyoufu/log4j2-without-jndi 由长亭工程师提供的删除了 JndiLookup.class 的对应版本直接替换重启即可。如果不放心网上下载的版本,也可以自己手动解压删除:zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class 删除jar包里的这个漏洞相关的class,然后重启服务即可

方案二:代码研发修复,升级到官方提供的 log4j-2.15.0-rc2 版本

3、虚拟补丁文件和引擎更新文件请联系长亭科技技术支持获取

以上文字语气过于长亭的部分可忽略,重点是目前长亭核心产品“不耍流氓的”已支持检测并防御Apache Log4j2漏洞。

产品支持

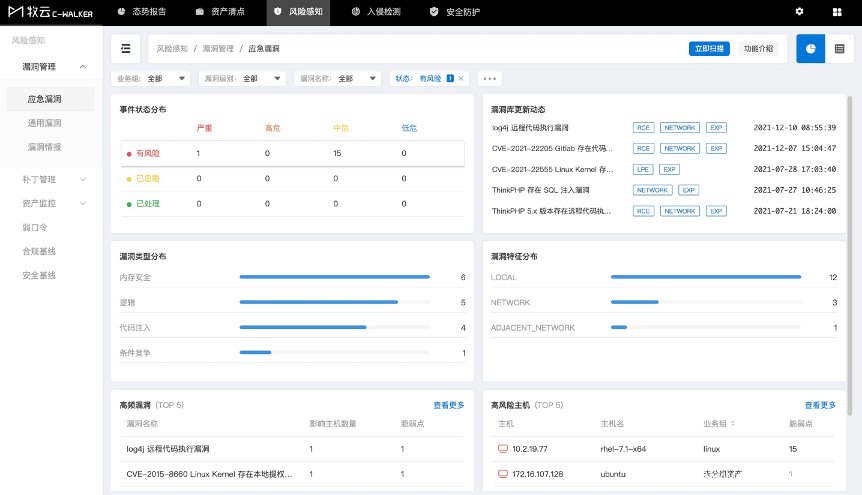

牧云(CloudWalker)无需更新,两步完成检测

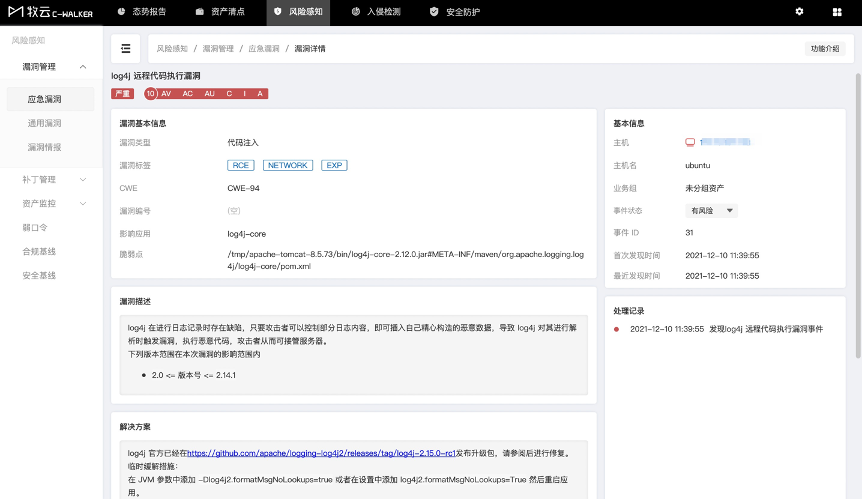

长亭牧云(CloudWalker)主机安全管理平台,支持深度清点服务器上存在的各种软件应用,分析第三方依赖,枚举软件名称、供应商、软件分类、软件版本、软件路径等信息。在爆发 0day 时无需更新产品即可对漏洞进行针对性排查。通过资产清点,用户能快速发现现网资产是否存在Apache Log4j2,第一时间精准定位漏洞影响主机与具体路径,感知漏洞影响范围。

值得一提的是,牧云(CloudWalker)采用全新技术架构,不包含Java组件,面对Java专项漏洞可避免自身被利用的风险。

雷池(SafeLine)双保护:引擎升级,虚拟补丁上线

通过自定义规则,雷池(SafeLine)下一代Web应用防火墙最新引擎已经全面支持检测和防护Log4j2,及其已知变形攻击。

普通Log4j2攻击

编码后Log4j2攻击

Log4j2变形攻击

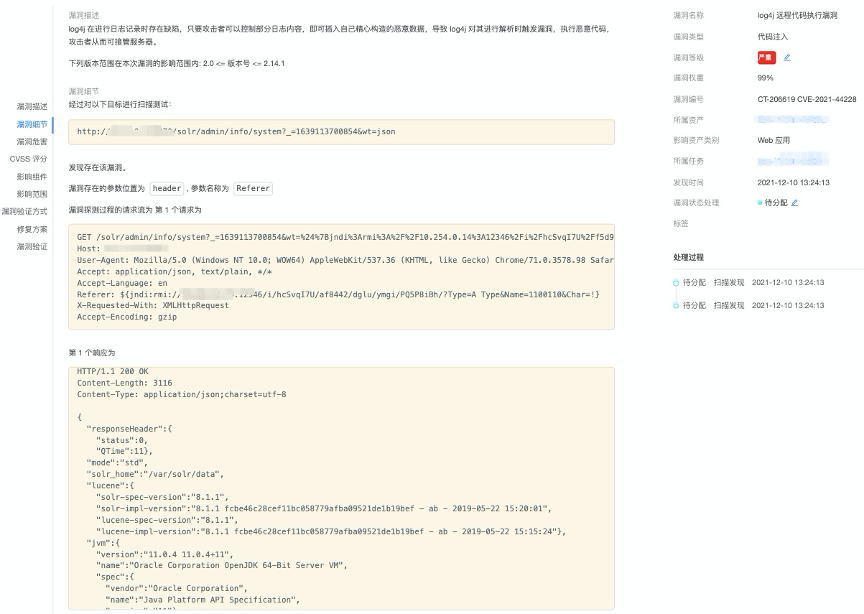

洞鉴(X-Ray)升级引擎,一键完成漏洞检测

长亭洞鉴(X-Ray)通过模拟浏览器爬虫,对资产进行精细化爬取,以攻击者视角深入挖掘互联网侧暴露的相关组件及风险点,快速识别Apache Log4j2远程代码执行漏洞。

面对突然应急事件,安全从业人员可以参照以下流程排查风险并加固自身防护系统。当下:

1、攻击识别

- 在边界防护设备上增加拦截策略,例如WAF、FW、IPS等

- 在内网流量分析设备上增加识别策略

- 在主机防护系统上增加防护策略

2、资产加固

- 通过扫描器主动扫描网络、主机安全产品盘点和发现资产、同时通过SCA排查组件综合排查出受影响的资产

- 面对梳理出的资产清单,可快速升级补丁系统,或者修改系统配置,对于无法加固的系统,实现离线/隔离、加强主机安全监控、增加边界防护策略

3、事件处理

重点排查所有受影响的资产,例如通过牧云(CloudWalker)的入侵检测和防护阻断第一时间处置风险。

4、闭环管理

从资产和攻击两个视角持续复查核验,彻底闭环风险。

最后,我们提供了所有可能解决问题的方案:WAF 防护、RASP防护、扫描器检测、主机检测。不买长亭产品也可以下载工具本地检测,最后实在不行也欢迎上传检测。

以上截图是长亭技术师傅讨论时会关注的问题

所以,有任何问题建议,欢迎随时联系我们。

共克难关,稳住,我们能赢!

发表评论

您还未登录,请先登录。

登录