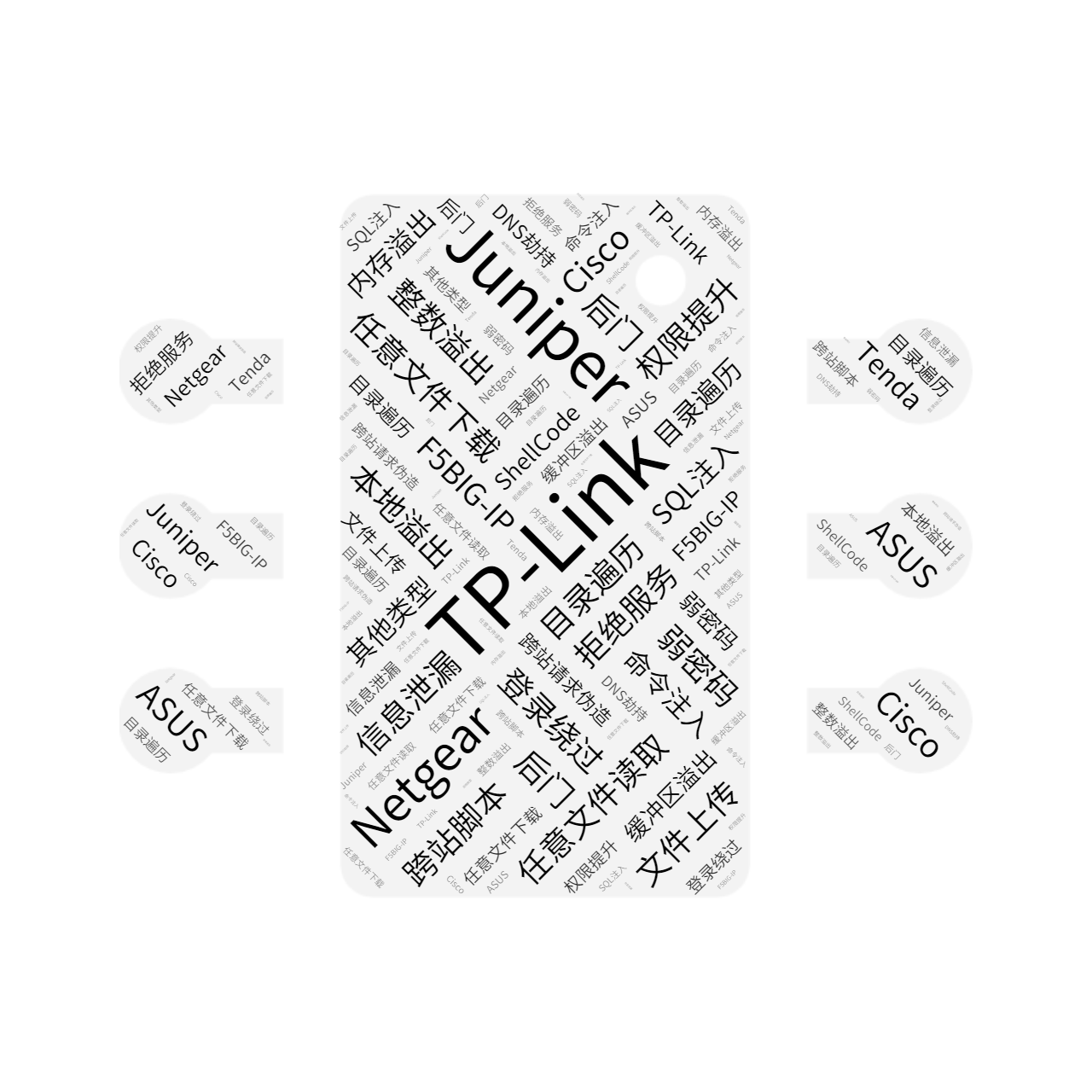

2021年物联网设备CVE天梯榜

时间飞逝,转眼间来到了2022年。新的一年即将开始,让我们来回顾一下2021年的物联网设备CVE情况。2021年CVSSV3平均值为5.5,2020年CVSSV3平均值为6.1,同比去年下降0.6。通过平均值的对比,我们可以清楚的看到各大厂商在2021年对物联网安全的重视性越来越高,产品也越来越安全。物联网与我们的生活息息相关,看到物联网的安全性的不断的提高,作为用户对我们自己的隐私等有了更安全的保证。我们作为一家专注于物联网安全的公司,统计了以下品牌部分评分较高的CVE编号以及描述等。

思科

CVE-2021-34770

CVSSV3评分7.2,Cisco IOS XE CAPWAP 数据包的堆溢出,用于 Cisco Catalyst 9000 系列无线控制器的 Cisco IOS XE 软件的无线接入点控制和配置 (CAPWAP) 协议处理中存在一个漏洞,该漏洞可以允许未经身份验证的远程攻击者以管理权限执行任意代码或导致拒绝服务 (DoS) 受影响设备的状况。该漏洞是由于验证 CAPWAP 数据包过程中发生的逻辑错误造成的。攻击者可以通过向受影响的设备发送精心制作的 CAPWAP 数据包来利用此漏洞。成功的利用可以允许攻击者以管理权限执行任意代码或导致受影响的设备崩溃并重新加载,从而导致 DoS 。(NVD发布日期:2021-09-22)

CVE-2021-34730

CVSSV3评分9.8,Cisco Small Business RV110W、RV130、RV130W 和 RV215W 路由器的通用即插即用 (UPnP) 服务中存在一个漏洞,该漏洞可以允许未经身份验证的远程攻击者执行任意代码或导致受影响的设备意外重启,从而导致拒绝服务 (DoS) 。此漏洞是由于对传入 UPnP 流量的验证不当造成的。攻击者可以通过向受影响的设备发送精心设计的 UPnP 请求来利用此漏洞。成功的利用可以允许攻击者以 root 用户身份在底层操作系统上执行任意代码或导致设备重新加载,从而导致 DoS 。(NVD发布日期:2021-08-18)

CVE-2021-34727

CVSSV3评分9.8, Cisco IOS XE SD-WAN 软件中 vDaemon 进程中的漏洞可以允许未经身份验证的远程攻击者在受影响的设备上造成缓冲区溢出。此漏洞是由于受影响的设备处理流量时边界检查不足造成的。攻击者可以通过向设备发送精心设计的流量来利用此漏洞。成功的利用可以允许攻击者导致缓冲区溢出并可以使用 root 级权限执行任意命令,或导致设备重新加载,这可以导致拒绝服务。(NVD发布日期:2021-09-22)

CVE-2021-1619

CVSSV3评分9.1,Cisco IOS XE软件的AAA (authentication, authorization, and accounting)功能存在一个漏洞,可以允许未经认证的远程攻击者绕过NETCONF或RESTCONF认证,执行以下任意一种操作:安装、操作或删除受影响设备的配置导致内存损坏,导致受影响设备上拒绝服务(DoS)。该漏洞是由于一个未初始化的变量造成的。攻击者可以通过向受影响的设备发送一系列NETCONF或RESTCONF请求来利用这个漏洞。一个成功的攻击可以允许攻击者使用NETCONF或RESTCONF来安装、操作或删除网络设备的配置,或破坏设备上的内存,从而导致DoS。(NVD发布日期:2021-09-22)

CVE-2021-1610

CVSSV3评分8.8,Cisco Small Business RV340、RV340W、RV345 和 RV345P 双 WAN 千兆 VPN 路由器的基于 Web 的管理界面中的多个漏洞可以允许攻击者执行以下操作:执行任意代码导致拒绝服务 (DoS)、执行任意命令。(NVD发布日期:2021-08-04)

CVE-2021-1609

CVSSV3评分9.8,Cisco Small Business RV340、RV340W、RV345 和 RV345P 双 WAN 千兆 VPN 路由器的基于 Web 的管理界面中的多个漏洞可以允许攻击者执行以下操作:执行任意代码导致拒绝服务 (DoS) 、执行任意命令 。(NVD发布日期:2021-08-04)

TP-Link

CVE-2021-41653

CVSSV3评分9.8, TL-WR840N(EU)_V5_171211 固件的 TP-Link TL-WR840N EU v5 路由器上的 PING 功能很容易受到通过IP地址输入字段中设计的有效负载执行远程代码的攻击。(NVD发布日期:2021-11-13)

CVE-2021-41450

CVSSV3评分7.5,v1_211117 之前的 TP-Link AX10v1 中的 HTTP 请求走私攻击允许未经身份验证的远程攻击者通过发送特定的 HTTP 数据包对 Web 应用程序进行 DoS。(NVD发布日期:2021-12-08)

CVE-2020-35576

CVSSV3评分8.8,TP-Link TL-WR841N V13 Traceroute 权限升级,固件版本低于 201216 的TP-Link TL-WR841N V13 (JP) 上的 traceroute 功能中的命令注入允许经过身份验证的用户通过 shell 元字符以 root 身份执行任意代码,这是与 CVE-2018-12577 不同的漏洞。(NVD发布日期:2021-01-27)

CVE-2021-27246

CVSSV3评分8.0,TP-LINK Archer A7 AC1750 tdpServer Endpoint 内存损坏,此漏洞允许邻近网络的攻击者在受影响的 TP-Link Archer A7 AC1750 1.0.15 路由器安装上执行任意代码。利用此漏洞不需要身份验证。该漏洞存在于 tdpServer 端点处理 MAC 地址的过程中。精心设计的 TCP 消息可以将堆栈指针写入堆栈。攻击者可以利用此漏洞在 root 用户的上下文中执行代码。(NVD发布日期:2021-04-15)

CVE-2021-27245

CVSSV3评分8.1, TP-LINK Archer A7/Archer C7 IPv6 SSH 权限升级,此漏洞允许在 Archer C7(US)_V5_210125 和 Archer A7(US)_V5_200220 AC1750 路由器之前的受影响安装的 TP-Link Archer A7 上绕过防火墙。利用此漏洞不需要身份验证。该漏洞存在于 IPv6 连接的处理中。该问题是由于缺乏对 IPv6 SSH 连接的适当过滤造成的。攻击者可以结合其他漏洞利用此漏洞在 root 上下文中执行代码。(NVD发布日期:2021-03-29)

Juniper

CVE-2021-31384

CVSSV3评分10.0,Juniper Junos OS J-Web Web Administrative Interface 权限升级,由于在特定设备配置中缺少授权和访问控制力度不足,在SRX系列上的Juniper Networks Junos系统存在一个漏洞,攻击者可以通过该漏洞从任何设备接口成功访问J-Web管理界面,而不考虑web管理配置和过滤规则,这些规则会保护对J-Web的访问。(NVD发布日期:2021-10-19)

CVE-2021-31372

CVSSV3评分8.8,Juniper Networks Junos OS 的 J-Web 中的不正确输入验证漏洞允许经过本地身份验证的 J-Web 攻击者将其权限提升为目标设备的 root权限。(NVD发布日期:2021-10-19)

CVE-2021-31349

CVSSV3评分9.8,Juniper 128 Technology Session Smart Router HTTP Header 弱身份验证,使用内部 HTTP 标头创建的身份验证绕过漏洞 (CWE-287),允许攻击者查看内部文件、更改设置、操纵服务和执行任意代码。(NVD发布日期:2021-10-19)

CVE-2021-0249

CVSSV3评分9.8,在配置了UTM服务的SRX系列设备上,Juniper Networks Junos OS的数据包转发引擎(PFE)中存在缓冲区溢出漏洞,攻击者可通过向设备发送精心编制的数据包,在目标上执行任意代码或命令。(NVD发布日期:2021-04-22)

CVE-2021-0277

CVSSV3评分8.8,Juniper Networks Junos OS 和 Junos OS Evolved 的第 2 层控制协议守护进程 (l2cpd) 在处理特制 LLDP 帧时存在越界读取漏洞,可以允许攻击者导致拒绝服务 (DoS),或导致远程代码执行 (RCE)。继续接收和处理从本地广播域发送的这些帧,将反复使 l2cpd 进程崩溃造成拒绝服务 (DoS) 。(NVD发布日期:2021-07-15)

Netgear

CVE-2021-45622

CNA评分9.6,某些NETGEAR设备会受到未经认证的攻击者的命令注入的影响。(NVD发布日期:2021-12-25)

CVE-2021-45620

CVSSV3评分9.8,某些NETGEAR设备会受到未经认证的攻击者的命令注入的影响。(NVD发布日期:2021-12-25)

CVE-2021-45616

CVSSV3评分9.8,某些 NETGEAR 设备会受到未经身份验证的攻击者命令注入的影响。(NVD发布日期:2021-12-25)

CVE-2021-45612

CVSSV3评分9.6,某些 NETGEAR 设备会受到未经身份验证的攻击者命令注入的影响。(NVD发布日期:2021-12-25)

CVE-2021-40867

CVSSV3评分7.1,Netgear GC108P HTTP Authentication 弱身份验证,某些 NETGEAR 智能交换机受到身份验证劫持竞争条件漏洞的影响,该漏洞由未经身份验证的攻击者在登录过程中使用与管理员相同的源 IP 地址(例如,在同一个NAT设备,或者已经拥有立足管理的机器上)。发生这种情况是因为多步骤 HTTP 身份验证过程仅与源 IP 地址有效绑定。(NVD发布日期:2021-09-13)

F5 BIG-IP

CVE-2021-22987

CVSSV3评分9.9,在 BIG-IP 版本 16.0.1.1 之前的 16.0.x、15.1.2.1 之前的 15.1.x、14.1.4 之前的 14.1.x、13.1.3.6 之前的 13.1.x、12.1.5.3 之前的 12.1.x 和 12.1.5.3 之前11.6.5.3 在设备模式下运行时,流量管理用户界面 (TMUI),在未公开的页面中存在一个经过身份验证的远程命令执行漏洞。(NVD发布日期:2021-3-31)

CVE-2021-22986

CVSSV3评分9.8,在 16.0.1.1 之前的 BIG-IP 版本 16.0.x、15.1.2.1 之前的 15.1.x、14.1.4 之前的 14.1.x、13.1.3.6 之前的 13.1.x 和 12.1.5.3 之前的 12.1.x 和 BIG-IQ 7.1.0.x 7.1.0.3 之前和 7.0.0.x 7.0.0.2 之前,iControl REST 接口存在未经身份验证的远程命令执行漏洞。(NVD发布日期:2021-3-31)

CVE-2021-23031

CVSSV3评分9.9,在 16.0.1.2 之前的版本 16.0.x、15.1.3 之前的 15.1.x、14.1.4.1 之前的 14.1.x、13.1.4 之前的 13.1.x、12.1.6 之前的 12.1.x 和 11.6.6.5.131 之前的 11.6.x ,经过身份验证的用户可以在 BIG-IP 高级 WAF 和 ASM 配置实用程序上执行权限提升。(NVD发布日期:2021-09-14)

CVE-2021-22992

CVSSV3评分9.8,F5 BIG-IP/BIG-IP Virtual Edition 信息公开,在 BIG-IP 版本 16.0.1.1 之前的 16.0.x、15.1.2.1 之前的 15.1.x、14.1.4 之前的 14.1.x、13.1.3.6 之前的 13.1.x、12.1.5.3 之前的 12.1.x 和 12.1.5.3 之前11.6.5.3 对策略中配置了登录页面的高级 WAF/BIG-IP ASM 虚拟服务器的恶意 HTTP 响应会触发缓冲区溢出,从而导致 DoS 攻击。在某些情况下,它可以允许远程代码执行 (RCE),从而导致系统完全受损。注意:不评估已达到软件开发结束 (EoSD) 的软件版本。(NVD发布日期:2021-03-31)

CVE-2021-22989

CVSSV3评分9.1,经身份验证的远程命令执行,在 BIG-IP 版本 16.0.1.1 之前的 16.0.x、15.1.2.1 之前的 15.1.x、14.1.4 之前的 14.1.x、13.1.3.6 之前的 13.1.x、12.1.5.3 之前的 12.1.x 和 12.1.5.3 之前11.6.5.3,当在配置了高级 WAF 或 BIG-IP ASM 的设备模式下运行时,TMUI在未公开的页面中存在一个经过身份验证的远程命令执行漏洞。(NVD发布日期:2021-03-31)

CVE-2021-22988

CVSSV3评分8.8,在 BIG-IP 版本 16.0.1.1 之前的 16.0.x、15.1.2.1 之前的 15.1.x、14.1.4 之前的 14.1.x、13.1.3.6 之前的 13.1.x、12.1.5.3 之前的 12.1.x 和 12.1.5.3 之前11.6.5.3、TMUI,也称为配置实用程序,在未公开的页面中存在一个经过身份验证的远程命令执行漏洞。(NVD发布日期:2021-3-31)

ASUS

CVE-2021-41436

CVSSV3评分7.5,ASUS ROG Rapture GT-AX11000、RT-AX3000、RT-AX55、RT-AX56U、RT-AX56U_V2、RT-AX58U、RT-AX82U、RT-AX82U GUNDAM EDITION、RT-AX86系列网页应用程序中的HTTP请求走私,0.4.386.45898 和 3.0.0.4.386.45911 之前的 RT-AX68U 允许远程未经身份验证的攻击者通过发送特制的 HTTP 数据包进行 DoS。(NVD发布日期:2021-11-19)

CVE-2021-41435

CVSSV3评分9.8,允许远程攻击者通过发送特定的 HTTP 请求尝试任意次数的登录尝试。(NVD发布日期:2021-11-19)

CVE-2021-32030

CVSSV3评分9.8,3.0.0.4.386.42643 之前版本的 ASUS GT-AC2900 设备上的管理员应用程序在处理来自未经身份验证的用户的远程输入时允许绕过身份验证,从而导致未经授权访问管理员界面。这与 router/httpd/httpd.c 中的 handle_request 和 web_hook.o 中的 auth_check 有关。在某些情况下,攻击者提供的值“\0”与设备的默认值“\0”匹配。(NVD发布日期:2021-05-06)

CVE-2021-3166

CVSSV3评分7.5,在ASUS DSL-N14U-B1 1.1.2.3_805设备上发现一个问题。当文件名Settings_DSL-N14U-B1时,攻击者可以上传任意文件内容作为固件更新。一旦加载这个文件,就会像真正的更新一样触发大量服务的关闭措施,导致这些服务的持续中断。(NVD发布日期:2021-01-18)

CVE-2021-3229

CVSSV3评分7.5,ASUS RT-AX3000固件版本3.0.0.4.384_10177及更早版本的拒绝服务允许攻击者通过持续的登录错误来中断设备安装服务的使用。(NVD发布日期:2021-02-05)

Tenda

CVE-2021-44352

CVSSV3评分9.8,通过goform/SetIpMacBind中的post请求中的list参数,Tenda AC15 V15.03.05.18_multi设备存在一个基于堆栈的缓冲区溢出漏洞。(NVD发布日期:2021-12-03)

CVE-2021-31758

CVSSV3评分9.8,在固件版本为02.03.01.104_CN的Tenda AC11设备上发现一个漏洞。/goform/setportList中的堆栈缓冲区溢出漏洞允许攻击者通过一个精巧的post请求在系统上执行任意代码。(NVD发布日期:2021-05-07)

CVE-2021-31757

CVSSV3评分9.8,在固件版本为02.03.01.104_CN的Tenda AC11设备上发现一个漏洞。/goform/setVLAN中的堆栈缓冲区溢出漏洞允许攻击者通过一个精编的post请求在系统上执行任意代码。(NVD发布日期:2021-05-07)

CVE-2021-31756

CVSSV3评分9.8,在固件版本为02.03.01.104_CN的Tenda AC11设备上发现一个漏洞。/gofrom/setwanType中的堆栈缓冲区溢出漏洞允许攻击者通过一个精巧的post请求在系统上执行任意代码。当恶意攻击控制的输入向量被复制到堆栈变量时,就会发生这种情况。(NVD发布日期:2021-05-07)

CVE-2021-31755

CVSSV3评分9.8,在固件版本为02.03.01.104_CN的Tenda AC11设备上发现一个漏洞。/goform/setmac中的堆栈缓冲区溢出漏洞允许攻击者通过一个精巧的post请求在系统上执行任意代码。(NVD发布日期:2021-05-07)

CVE-2021-27707

CVSSV3评分9.8 ,带有固件v15.11.0.17(9502)_CN的Tenda G1和G3路由器的缓冲区溢出允许远程攻击者通过一个手工操作/“portMappingIndex”请求执行任意代码。这是因为“formDelPortMapping”函数直接将参数“portMappingIndex”无限制地传递给strcpy。(NVD发布日期:2021-04-14)

(注:数据均来自CVE数据库)

相信各位从事物联网安全的人员在2021年一年的工作之中一定非常的辛苦,通过2021年与2020年的数据对比可以很清楚的看出我们安全人员的艰辛和各大厂商对安全的重视程度,为我们的隐私安全提供了保障。在未来,信睿网络将与你们在物联网安全领域一起奋斗,打造一个安全、稳定的物联网生态环境。

话说回来,各位对以上厂商哪个CVE漏洞印象最深呢?欢迎各位在评论区评论!

转发自微信公众号 IOTsec Zone

发表评论

您还未登录,请先登录。

登录