近期,360安全大脑观察到针对乌克兰以破坏为目的的国家级网络战攻击,攻击活动包括分布式拒绝服务 (DDoS) 攻击、钓鱼欺诈、漏洞利用、供应链攻击、伪装成勒索软件的恶意数据擦除攻击等。 通过360安全团队第一时间分析研判,这些网络攻击可能旨在造成乌克兰的混乱、阻碍通信、削弱乌克兰的政府、民间和军事机构,是一场策划已久的网络战。

本分析报告将从360安全大脑的全球视野推演分析此次网络战的关键技术细节。

乌克兰网络攻击时间线

2022年1月14日

70 多个乌克兰政府网站遭到APT组织攻击,其中包括属于乌克兰外交部、国防部、国家紧急事务局、内阁和外交部的网站。

2022年1⽉17⽇

乌克兰国家⽹络警察局发布安全通告。在1月14日晚,受到攻击的乌克兰政府网站95%已经恢复⼯作。但是,比修改网站网页行为更为严重的破坏性攻击仍在进行,从当晚开始已经有一些乌克兰政府机构遭遇了猛烈的DDOS攻击,同时出现了伪装成名为“WhisperGate”勒索软件进行数据擦除破坏的恶意样本攻击。

据官方描述,相关APT组织正使用供应链攻击、OctoberCMS(一款乌克兰境内广泛使用的CMS程序)漏洞利用和Log4j漏洞进行的组合式网络攻击破坏活动。

2022年1⽉18⽇

美国CISA发布乌克兰勒索攻击事件相关安全通告,通告称乌克兰的组织机构遭受了⼀系列恶意⽹络事件,包括DDOS、网站被黑和潜在破坏性恶意软件,其中破坏性恶意软件最让人担忧,因过往历史上有疑似假冒勒索软件(例如 NotPetya和WannaCry)的破坏性攻击,对关键基础设施造成了⼴泛破坏。CISA要求美国的每个组织机构近期要采取紧急措施减缓潜在的破坏性攻击影响

2022年2月23日

安全社区开始注意到乌克兰开始传播新的数据擦除恶意软件HermeticWiper

乌克兰遭遇多重立体网络攻击

(一) 第一轮攻击:WhisperGate数据擦除器

在第一波WhisperGate攻击发生前后,360安全大脑的全网视野观察到1月10日攻击开始发生,直到1月15日微软称发现APT组织向乌克兰的一些重要机构投递WhisperGate样本,相关样本的破坏行为会加密磁盘MBR和机器上指定类型的文件。

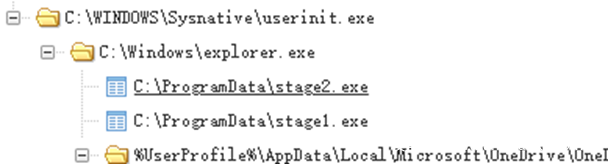

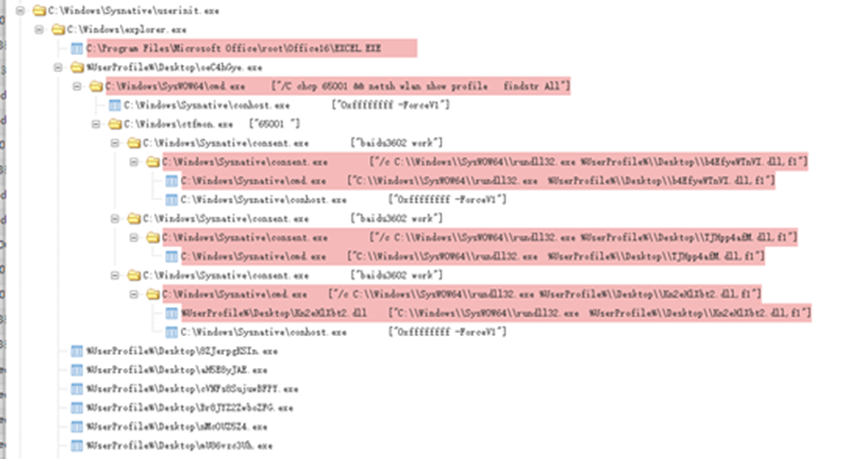

WhisperGate会实施三个阶段的数据破坏攻击:第 1 阶段:覆盖 MBR 并销毁所有分区第 2 阶段:通过 Discord服务托管的 CDN 下载第 3 阶段第 3 阶段:执行文件擦除器 根据360安全大脑的全球视野观察,WhisperGate的部分具体攻击进程链如下:

(二)第二轮攻击:HermeticWiper数据擦除器

安全社区在2月23日最早注意到了HermeticWiper攻击,称APT组织向乌克兰上百个机构投递HermeticWiper进行第二次破坏攻击。

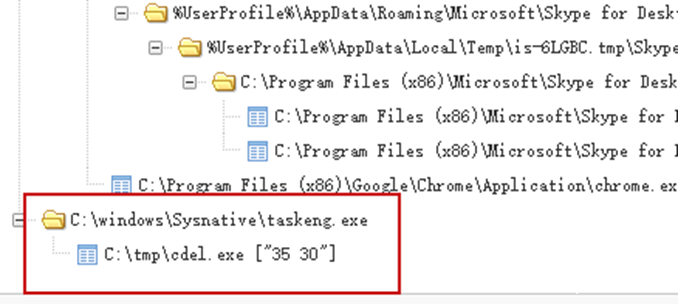

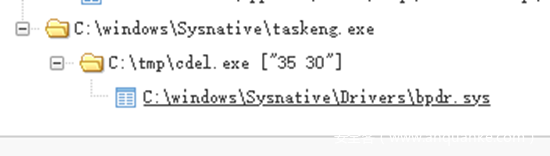

根据360安全大脑的全球视野观察,部分攻击是由计划任务启动的,疑似通过控制内网域控和不同网络服务的漏洞利用进行投递植入。

(三)近在眼前的供应链攻击危机

根据360高级威胁研究院的分析推演,在网络战中所实施的大规模破坏攻击行动,极有可能因为不受攻击者控制的情况而波及全球,相关组织机构需要提高警惕。

目前针对乌克兰的网络战供应链攻击并没有公开披露的网络情报,但早在2017年,疑似伪装成勒索软件的“NotPetya”就曾利用软件更新的方式发起供应链攻击,相关攻击最早在乌克兰流行的会计软件M.E.Doc中感染攻击引起,这种复杂的供应链攻击方式让乌克兰80%的企业都受到了“NotPetya”不同程度的打击破坏。

出乎意料的是,“NotPetya”还在在全球扩散,中断了马士基和TNT这种国际航运和物流公司关键IT系统,对全球供应链产生了计划外的深远影响。

在乌克兰遭遇网络战攻击的一天时间内,美国CISA就发出了面向全国的安全警告,警告美国的组织机构不要被勒索软件和相关的供应链攻击影响,从侧面也体现了美国对于网络战的高度警惕和超前的网络安全防御意识。

(四)火力激增的鱼叉钓鱼攻击

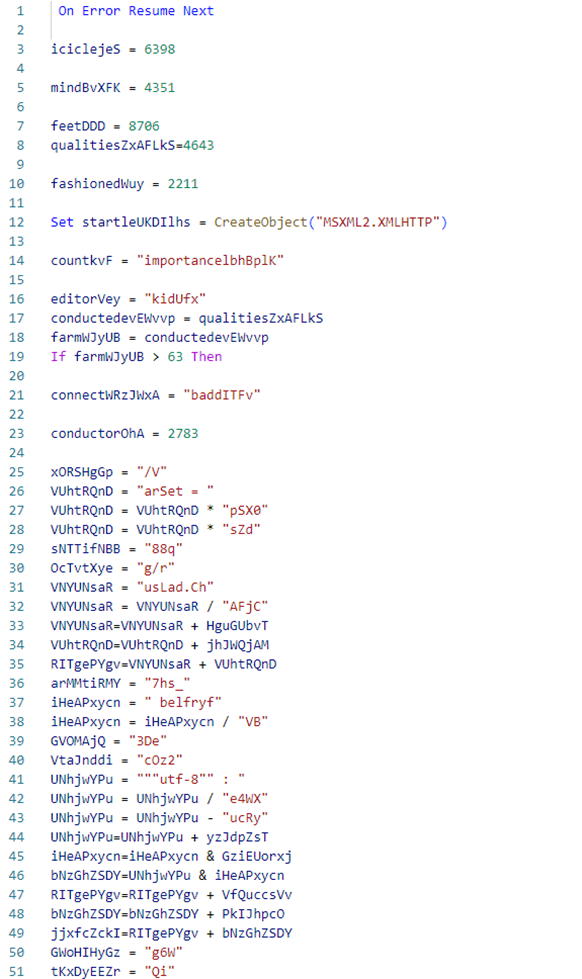

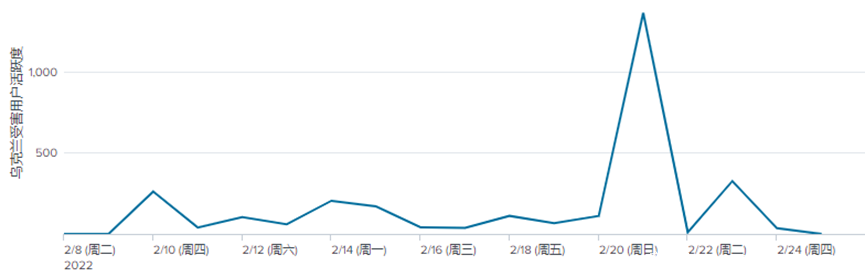

根据360安全大脑的全球视野显示从2021年年末开始,大量乌克兰用户遭到了疑似APT组织的恶意文档鱼叉钓鱼攻击,攻击者利用诱饵文档释放并执行vbs脚本,通过创建计划任务的方式完成恶意文件的驻留,这些vbs文件名多数以.log结尾,且经过高度混淆。

相关攻击活动的受影响用户规模和活跃度在今年2月21日激增并达到了顶峰:

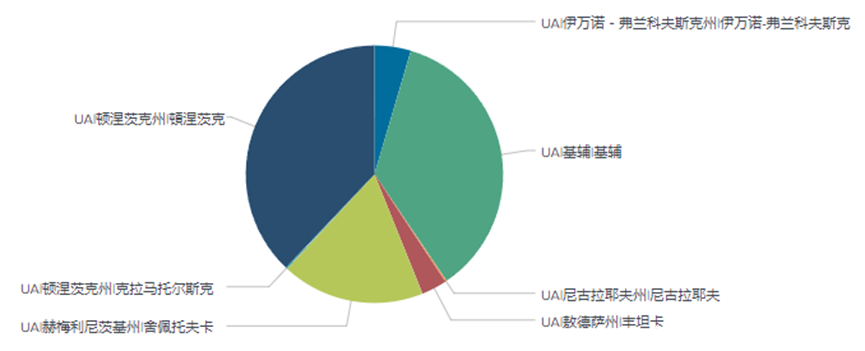

我们统计了今年以来乌克兰受害用户的主要地区,数据显示大多数受害用户来自顿涅茨克和基辅地区:

(五)漏洞利用

通过360安全大脑的网络空间资产测绘数据分析,乌克兰政府网站大规模使用了一款名为“octobercms”的建站程序。

乌克兰相关方面已注意OctoberCMS内容管理系统 (CMS) 平台中的一个漏洞CVE-2021-32648被广泛利用,攻击者使用该漏洞可以直接获取网站的管理员权限。除此之外,还有一些log4j的漏洞利用也被官方注意。

根据公开的漏洞信息分析,CVE-2021-32648漏洞是一处密码重置功能验证绕过漏洞,位于octobercms v1.0.471 版本的src/Auth/Models/User.php:281 对$this->reset_password_code 的验证上。根据 User.php 中的代码逻辑,在 octobercms 中重置密码的流程中分为以下步骤:

触发重置流程,对需要重置密码的用户调用getResetPasswordCode 生成一串长度默认为42的随机字符串。

通过attemptResetPassword 对重置密码请求进行验证,只验证上一步生成的随机字符串,验证函数为 checkResetPasswordCode。

checkResetPasswordCode 函数中存在一处 PHP 弱类型错误,导致无需知道随机字符的具体内容,即可绕过checkResetPasswordCode的验证。

直接将新密码覆盖对应用户的旧密码,并进行数据保存。

总结

综上关键技术细节分析推演,360高级威胁研究院认为此次攻击是针对乌克兰进行的重大且具有破坏性的网络战攻击行动,结合360安全大脑的全球视野可以推演出此次攻击活动的大部分过程和关键细节,此次网络攻击活动仍然在持续演进,极有可能波及到乌克兰以外的组织机构,相关组织机构需要提高警惕。

数字时代下网络战将成首选。网络战攻击不仅仅是为了窃取情报,还可以对交通、能源、金融等基础设施造成破坏,任何一个节点都可能成为攻击跳板,牵一发而动全身引发严重后果,为此必须要意识到网络战的严峻形势,正视网络战!

此次乌克兰遭网络攻击致“断网”背后,无疑不透露出新型网络战已经具备实体攻击能力。即网络攻击具备了把传统虚拟世界的打击变成物理世界的实际伤害,打击速度快、效果强,但成本、动静、可控性要好很多。

新型网络战的特点可概括为“七大”,即战场大、对手大、手段大、挑战大、目标大、危害大,未来,网络战将成为数字时代最大威胁。

此外,透过乌克兰国防部疾呼协助抵御对乌重要基础设施可能进行的网络攻击来看,未来以城市基础设施为目标的网络战愈加频繁。

数字城市万物互联,智能终端和网络用户数量的增加、数据来源的广泛以及数据的多样化和数据结构的复杂化,使得各种承载城市运行数据的关键信息基础设施难于维护,进而产生网络安全建设及运营风险。

同时,关键信息基础设施各种软硬件系统的漏洞也难以避免被利用攻击。因此,要加强数字城市在网络战防御方面的顶层设计和整体计划,建设实战化防御体系、应急响应体系,全力保障数字城市安全。

更值得注意的是,从美国迅速发布警告也能窥见,无论大中小企业,要确保每个组织机构的高级领导人要意识到关键的网络风险并采取紧急措施来应对。如果与乌克兰组织合作,要格外注意监测、检查和隔离来自这些组织的流量;密切审查对这些流量的访问控制。

发表评论

您还未登录,请先登录。

登录