2021年,疫情之下,说到出海企业,很多人脑海里浮现的也许是:

多国语言的跨洋视频会议

舒适惬意的居家办公

咖啡厅敲击电脑的白领

……

但实际上,看似岁月静好背后,隐藏的是打工人狼狈的社死瞬间:

●世界上最遥远的距离,是我在会议这头,而你在另一头:超高的网络延迟,我们隔着10s以上的时空差;我尚对着方案一顿输出,你却已经「策马扬鞭」进入下一趴…

●关键时刻永远连不上的VPN:好好地吃着火锅写着代码,服务器突然就连不上了;想开个内部电话会议,比凑一桌麻将还难….

●不安全的办公数据:前一天通过VPN连接内网办公软件发出去的方案,第二天就出现在了友商的办公桌上,老板说方案的更新还是从友商那儿知道的…

●一天十几次的登录验证:每切换一个新应用,都有一群翻着白眼重复输入账户密码的打工人;

云时代下,职场人的办公舒适度早已不是咖啡、落地窗、休息区能满足的了,如何能在保障安全的前提下,提升办公的敏捷性,才是所有企业努力追寻的目标。

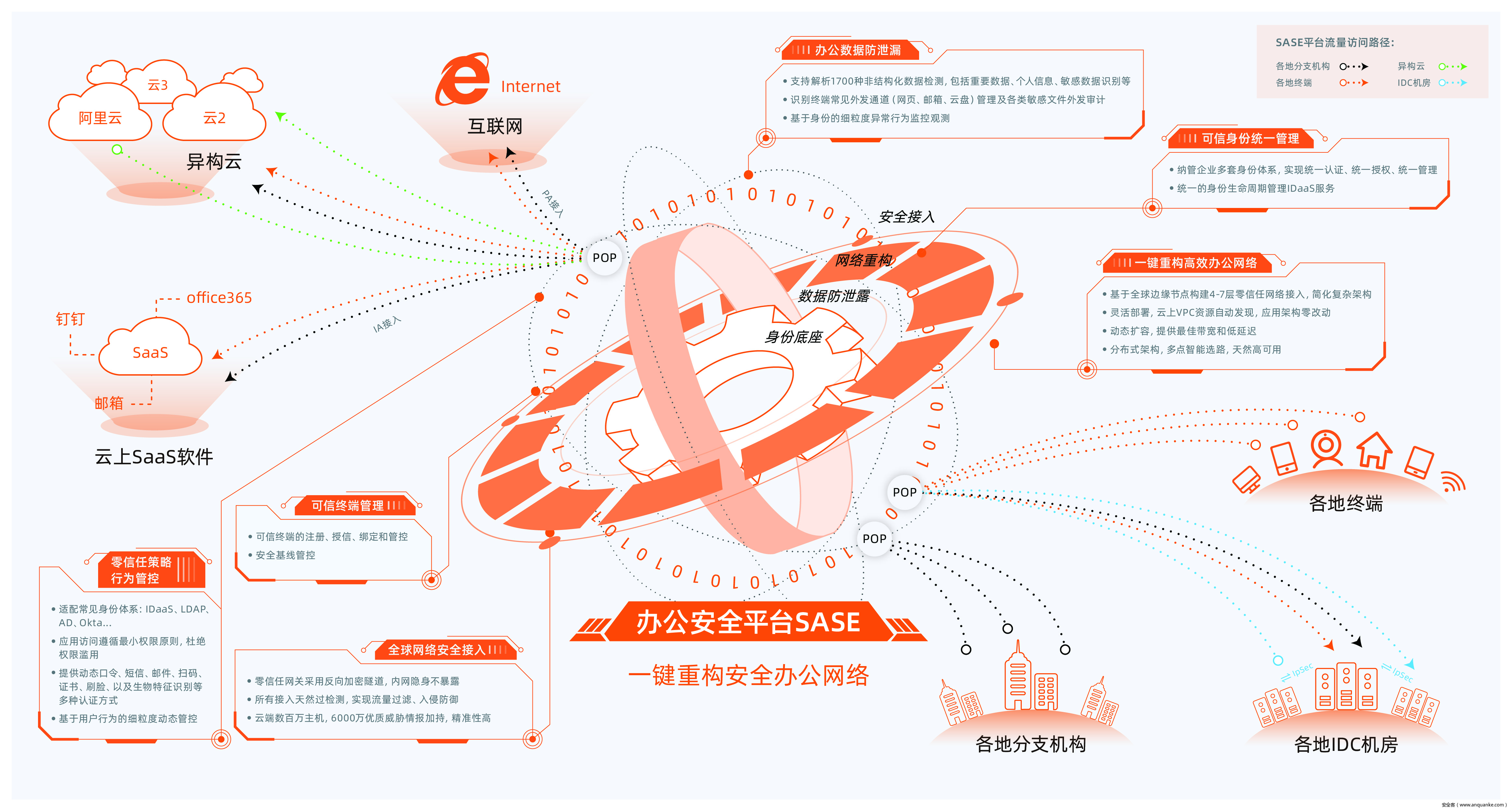

阿里云SASE办公安全平台,基于云的架构优势,重构新一代网络和安全样貌,协助企业从数据中心转向以“数据”为中心的安全接入,并已成功落地多家企业。

其中,就有一家曾深受远程办公困扰的大型出海游戏企业, 此次让我们抽丝剥茧,深入一线,从业务的视角看看使用SASE后的办公体验。

【公司关键词】

全球TOP游戏企业

在全球数十个地区均有工区

多云、异构云架构部署

业务发展极快,对弹性要求高

【一位聪明绝顶的IT架构师】

关键词:从混乱→有序

出海公司的网络架构能有多复杂?这么说吧,我之前其实是有头发的…

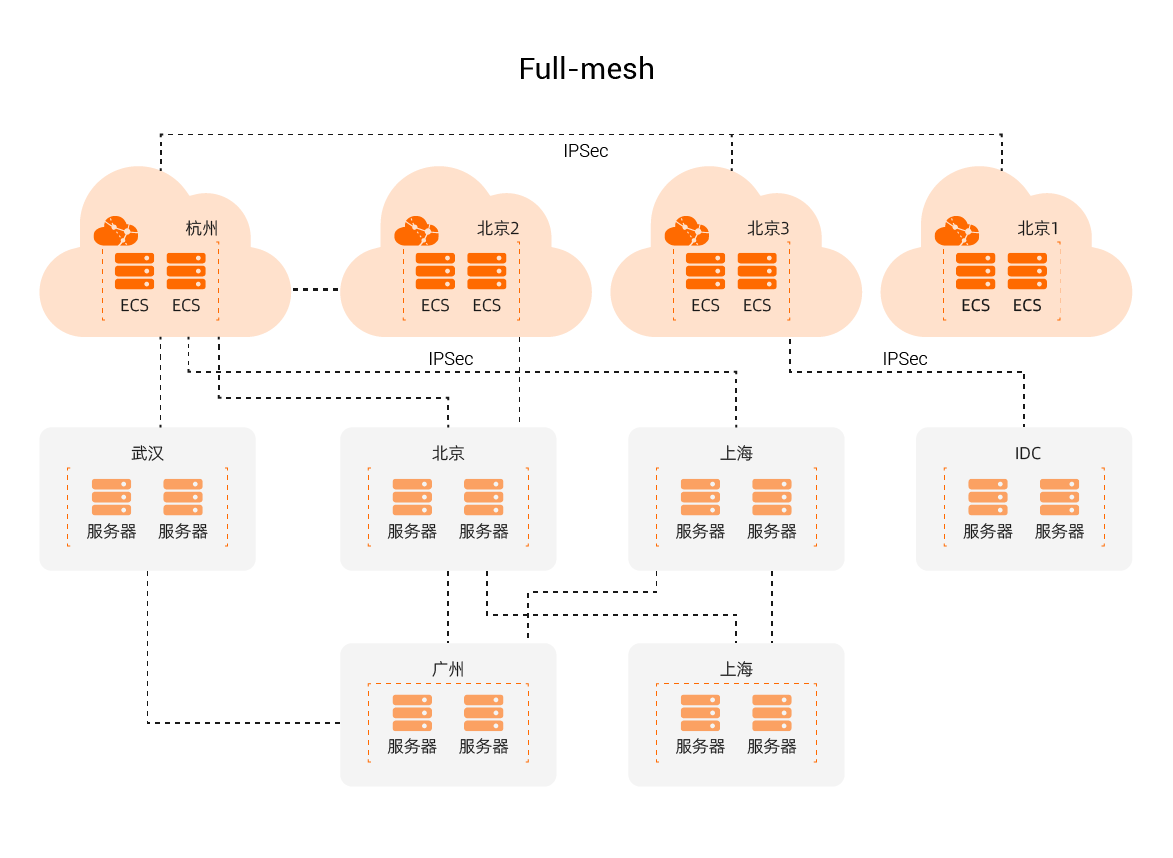

游戏公司业务发展的非常快,我们在全球各地都有IDC机房、办公区,在不同的地域还使用着不同的云,云上有各类的SaaS化软件,疫情来临之后,全民居家办公,我们还要处理员工们“千奇百怪”的设备接入……更重要的是,这些端口之间存在复杂的互访关系,形成了我们称为的“Full-Mesh”的结构,全部通过IPSec进行连接,网段冲突成为家常便饭,VPN一下就撑不住了。

这个时候,老板说要在加拿大新增一个工区,不仅所有的网络链接要增加一个点,还要注意境外境内流量互访的速度问题…..老实说,我离职申请都写好了。

万万没想到,我没有离职,因为我只用了不到两周的时间,就重构了整个公司的网络架构。

这都依赖于阿里云SASE一键部署和强大的组网能力:

●全球300个POP节点,重新定义网络接入:不再使用传统的IPSec VPN模式,而是通过POP点接入SASE办公平台,再由SD-WAN功能进行多点智能选路, 使用阿里云和各地运营商构建全域覆盖的边缘节点,保证了办公网低延时传输;

●轻量级Agent,天级千台部署速度:SaaS化交付的方式,可以实现一周数千台客户端配置,体验“云上速度”;

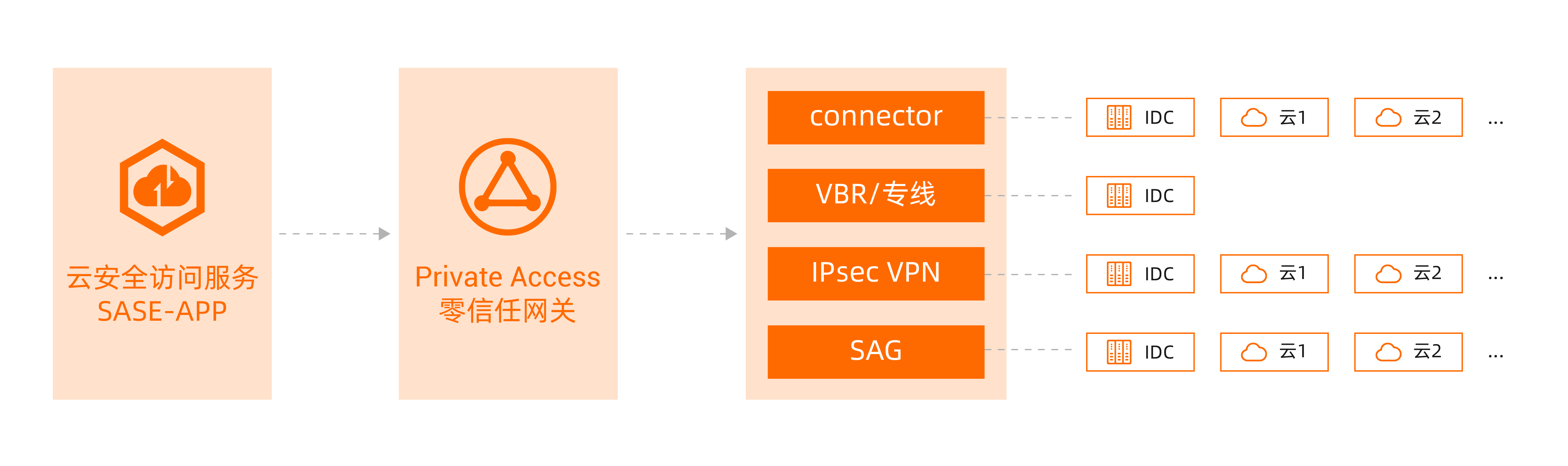

●云上VPC资源自动发现,访问网络一键打通:对于部署在阿里云上的内网业务应用资源,只需要在配置中一键打通VPC网络即可;对于部署在其他云或本地IDC机房资源,既可使用阿里云提供的VBR、VPN或SAG来打通,也可以选择使用Connector组件进行流量牵引。阿里云的Connector自身具备负载,并且可以通过互联网反向代理TLS加密,稳定性更高。

靠着这个平台,我成功地把公司的网络访问简化成了如下:

现在别说是一个分支机构,哪怕是十个,上百个,我也能有信心实现快速扩容,跟上业务发展的脚步。我私下也去研究了一下SASE的概念,才了解,原来这就是NaaS(Network as a Service),真香啊~

【一名精神抖擞彻夜难眠的安全负责人】

关键词:从单点→融合

上面那个架构老师是真香了,作为公司的安全负责人,自从远程办公以来,我就没睡过几个好觉。由于游戏公司对于策划、原画等有极高的保密需求,很多内网、系统是不对外开放的。疫情之下,这些业务都要开放给VPN,瞬间,感觉公司的应用在裸奔。

因为一旦大面积使用VPN,就等于把公司的端口暴露给了公网,而且由于VPN自带的权限管控和身份认证能力有限,极易成为攻击者渗透进内网的直通车……如果是在统一的工区,我还可以在流量入口统一部署上WAF(Web应用防火墙)、云防火墙、DDoS等安全工具拦截恶意流量,但是现在数千名员工,用着各种千奇百怪的设备和网络进行连接,还有很多BYOD(Bring Your Own Device)设备,传统的“三板斧”舞不动了。

而更让我头疼的,是办公数据安全问题。员工通过电脑上的各种聊天软件、云盘,很容易就把敏感数据传出去了,甚至都无法追责,再这样下去,我都要和架构那哥们变成一样的发型了……

万万没想到,我最后还是保住了我的头发,顺便还给公司进行了零信任改造,这大概就是SASE平台带来的安全服务化(SecaaS)的魔力吧。

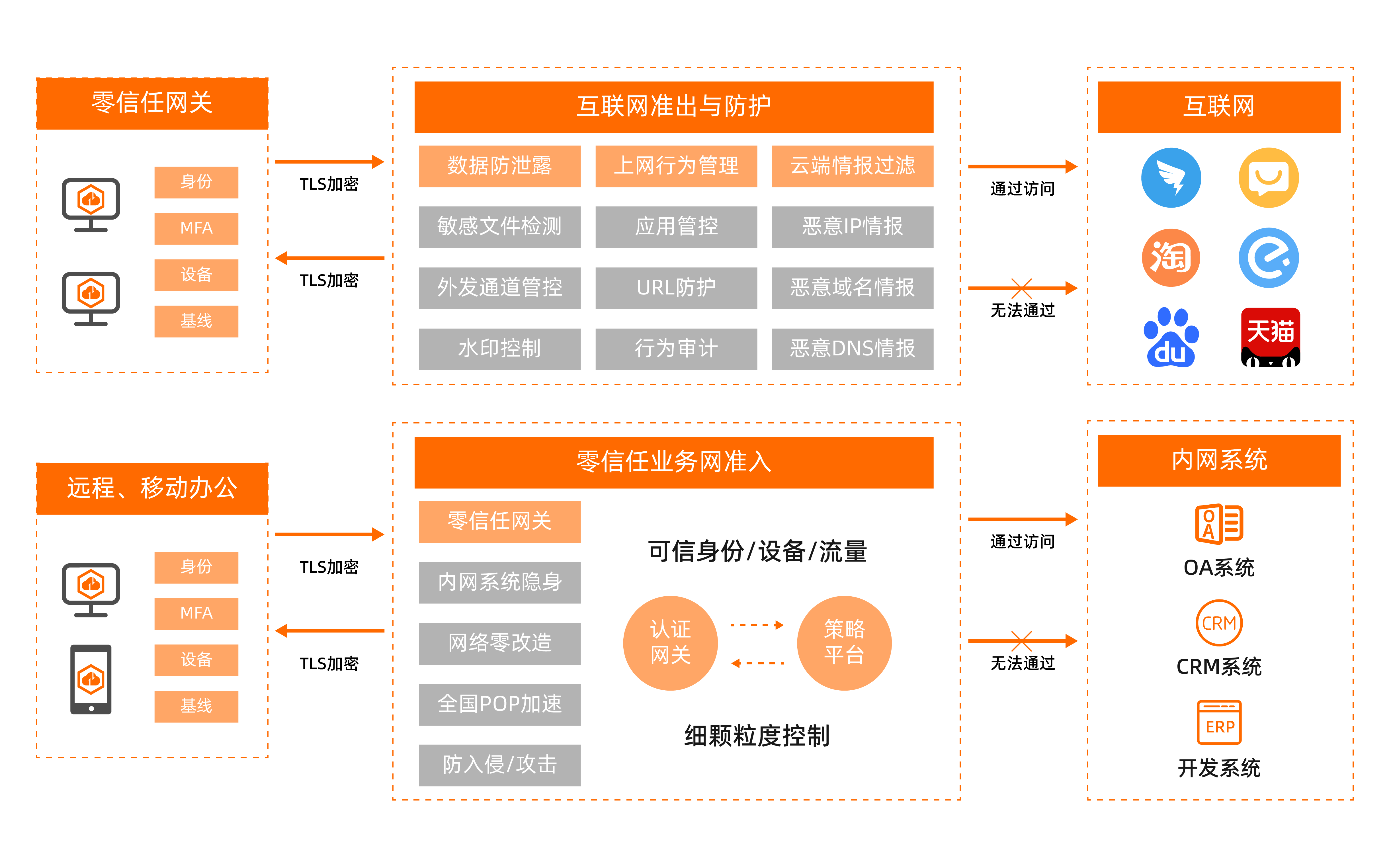

SASE安全第一步:全球网络安全接入

●摒弃传统VPN,采用SDP零信任网关,以反向加密通道实现内网应用/资产隐身,并以阿里云官方域名进行兜底,杜绝外部恶意扫描;

●所有流量天然进行实时过滤,背后是云端6000万优质威胁情报的加持,以及云上安全风险分析引擎能力,有效抵御入侵行为;

SASE安全第二步:基于可信身份的零信任策略行为管控

●适配市面上常见的身份管理系统:LDAP、AD、Okta…,同时提供IDaaS统一身份服务,提供统一认证、统一授权、统一管理服务;

●对于内网访问行为(PA),SASE提供与身份集成的应用管理,支持2000余种常见办公应用的行为管控,基于IP、IP段、域名或泛域名定义企业内部应用/资产,并基于身份配置内部应用访问控制策略,轻松解决不同设备的准入问题;

●对于互联网访问行为(IA),提供应用管控和URL管控及威胁防护能力;

SASE安全第三步:办公数据防泄漏

●SASE提供强大的NDLP功能,不同于传统的EDLP,SASE的数据防泄漏天然地和身份进行结合,并基于UEBA能力,提供细化到单个身份的敏感数据下载、外发审计;

●支持解析1700种文件类型,包括:常见的文本类文档 (txt、log等)、办公类文档(Word、Excel、Power- Point等)、压缩嵌套文件(zip、rar等)的提取解析;

●云上澎湃算力支持,文件最大可达毫秒级检测速度;

SASE安全第四步:可信终端管理

●支持市面上常见终端的注册、授权、绑定和管控,及安全基线管控;

最重要的是,从SASE这个产品里,我隐约看到了安全未来:云原生时代,上云即安全,底层的融合,使得安全能力可以实现模块化调用,随时满足企业的各种需求。

【一名乐观其变的运维工程师】

关键词:低效→高效

运维的难,只有做过运维的人才懂。

大到业务服务器的中断,小到办公室电话打不通、电脑开不了机,背后都有一个抓耳挠腮想办法的运维人。自从全民居家办公,我们部门的工单就天天爆满,不是这个VPN崩了,就是那个内网连接不上,员工的投诉满天飞。雪上加霜的是,搞安全的老哥,因为担心办公数据泄漏,要求每个员工电脑上都要安装终端安全产品,初衷是好的,但是这些产品往往对CPU的占用都很大,于是在修VPN的基础上,我们又增加了很多,帮员工解决电脑卡顿的工单😊

为了应对暴增的需求,我只能临时从其他组借调了几个人力过来,公司怨声载道,大家的业务都受到了影响。

除此之外,公司还有一个老大难问题,由于我们有中国本地员工、海外员工、外包员工等三套复杂的账号体系,对于账号管理、资源的访问授权都不统一,一度还出现了账号共用的情况,差点泄漏了游戏新活动的策划,做安全的哥们差点跟我拼了,说解决不了,就提头去见老板吧。

万万没想到,我还是保住了我的头,不仅用SASE打通了复杂的身份权限体系,还把运维团队的人效提升了不止一倍,真是后悔没早点用上。

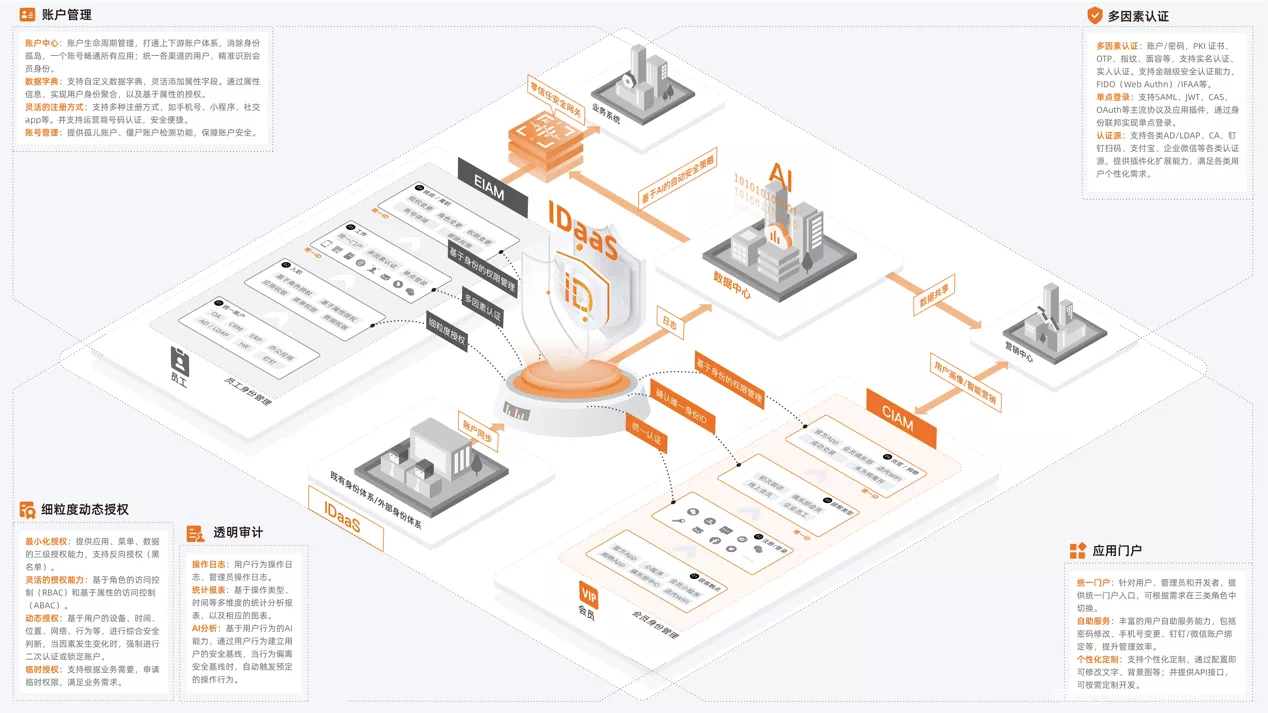

●IDaaS统一身份服务,支持企业采用多因素认证、多维度动态授权以及基于应用的身份隔离,从底层将多套身份体系打通并实现统一可视化管理,支持上千种应用的轻松接入;

●所有终端仅部署轻量级Agent,对CPU的占用<1%,实现业务零侵入;

●阿里云全球部署的300个POP节点,避免了传统VPN的单点故障,专线保障,动态扩容,全年服务SLA高达99.95%;

(图:阿里云安全访问服务平台SASE已全面融入IDaaS能力)

现在,我们团队两三个人就可以覆盖公司几千台服务器和身份授权的管理,云原生的时代,运维人也得与时俱进了~

【一位不明真相的吃瓜员工】

公司最近购入了一套新系统,往常部署新软件,新架构,基本都需要让IT小哥折腾一下午。

这次竟然就给了一条链接,点进去下载了一个客户端,就可以直接使用了:

我不知道这个小小的APP具体是怎么工作的,我只知道用上了它之后:

●办公网络再也没有掉过线,和国内同事开会极为丝滑、流畅;

●方便的身份认证体系,一次登录就可以顺畅使用所有办公软件,再也不用一天输入十几次账号密码了;

●业务扩容极为方便,我们在加拿大增加的新工区,只用了不到一天,就把所有的网络接入、服务器配置、终端安全防护等等搞定了,IT的发展速度终于赶上了业务。

这一次,安全不再只是背后的保护者,而是和业务并肩站在了一起**,真正提升了办公敏捷性。**

在云安全访问服务SASE产品上线短短不到一年的时间里,阿里云根据前线客户反馈,积极进行迭代,基本保证每两周1-2个新版本的节奏。目前已经服务了几十家大中小客户,部署了数万台终端设备。

基于大量的一手实战经验,并结合自身实践,阿里云推出零信任安全解决方案,在安全访问服务之上,从身份、数据、应用、行为、终端等多个方面,覆盖全球远程办公、身份管理、数据防护、混合云管理等多个场景,一站式帮企业解决办公安全问题,切实提升办公效率。

戳【原文链接:https://www.aliyun.com/solution/security/ztna?spm=5176.151680.J_8058803260.67.74e12f17orHBas 】了解更多相关信息吧~

发表评论

您还未登录,请先登录。

登录