近期,Spring官方披露了Spring框架远程命令执行漏洞(CVE-2022-22965),当JDK版本在9及以上版本时,易受此漏洞攻击影响。POC、EXP已公开,建议用户尽快进行自查工作。悬镜安全全线产品已于第一时间实现对该漏洞的检测和防御覆盖。

一、漏洞描述

Spring是Java生态使用最广泛的开发框架。未经身份验证的攻击者可以使用此漏洞远程执行命令。JDK 9.0 及以上版本易受到影响。

二、影响版本

版本低于5.3.18和5.2.20的Spring框架或其衍生框架。

三、悬镜产品支持

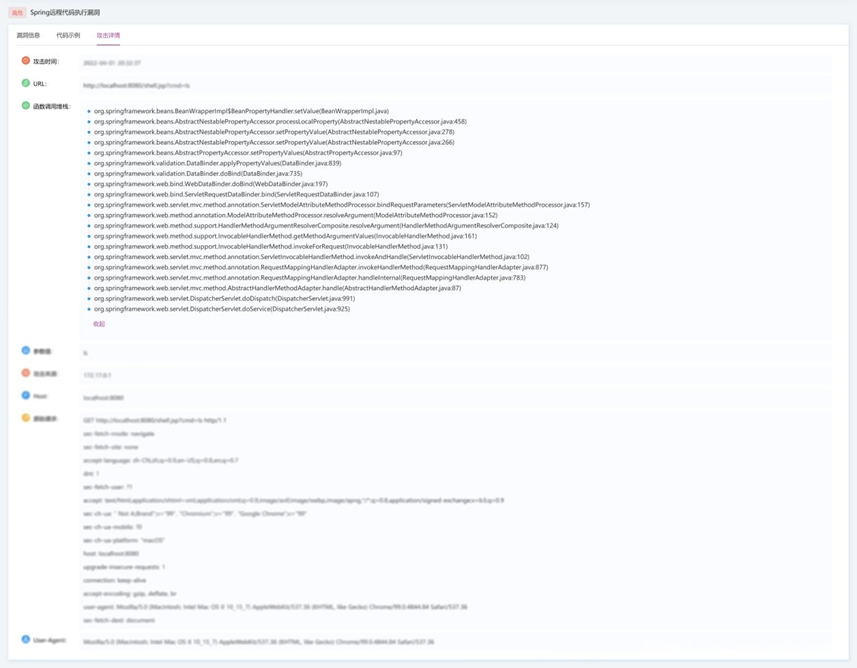

1.灵脉IAST灰盒安全测试平台,已将知识库更新至最新版本,目前已支持对该漏洞的检测。

2.云鲨RASP运行时应用威胁自免疫平台默认策略即可拦截该攻击,并可通过下发虚拟补丁的方式拦截通过Spring缺陷上传shell的动作。

3.悬镜源鉴OSS开源威胁管控平台,已将知识库更新至最新版本,目前已支持对该漏洞的检测。

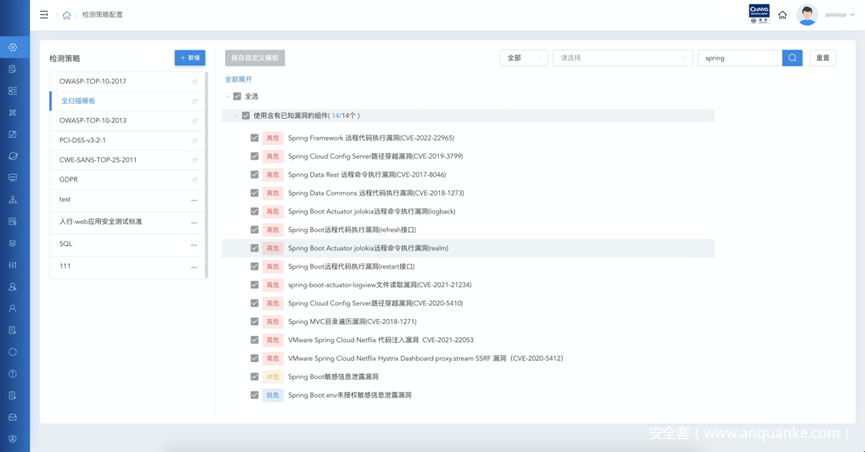

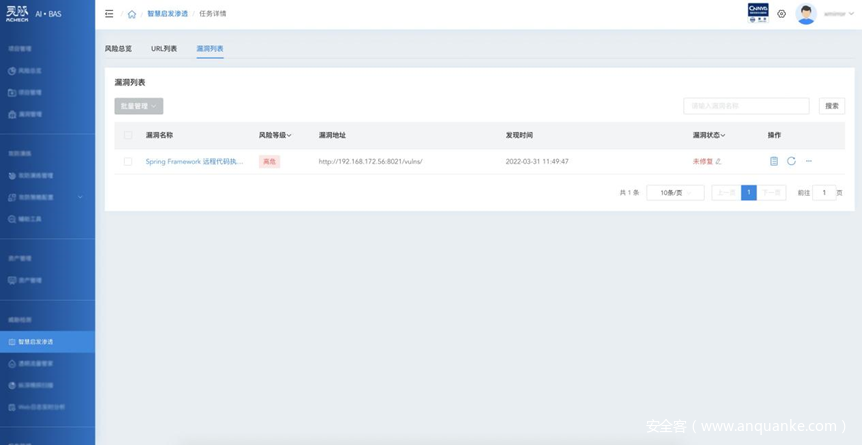

4.灵脉BAS自动化模拟攻击平台已上线该漏洞检测poc,目前已支持多种对该漏洞的检测模式。需要检测的客户可以联系悬镜技术人员获取poc进行更新检测。

关于悬镜安全

悬镜安全,DevSecOps敏捷安全领导者。由北京大学网络安全技术研究团队“XMIRROR”发起创立,致力以AI技术赋能敏捷安全,专注于DevSecOps软件供应链持续威胁一体化检测防御。核心的DevSecOps智适应威胁管理解决方案包括以深度学习技术为核心的威胁建模、开源治理、风险发现、威胁模拟、检测响应等多个维度的自主创新产品及实战攻防对抗为特色的软件供应链安全服务,为金融、能源、泛互联网、IoT、云服务及汽车制造等行业用户提供创新灵活的智适应安全管家解决方案。更多信息请访问悬镜安全官网:www.xmirror.cn

发表评论

您还未登录,请先登录。

登录