近日,第十届互联网安全大会(ISC2022)打造的网络安全行业万人元宇宙峰会拉开序幕,同步上线十大元宇宙数字安全论坛。悬镜安全作为特邀嘉宾参加“实战驱动下的安全运营论坛”,技术合伙人李浩在线上分享了悬镜在帮助企业用户落地积极防御体系过程中对BAS(入侵与攻击模拟)技术的创新和应用。以下为演讲实录:

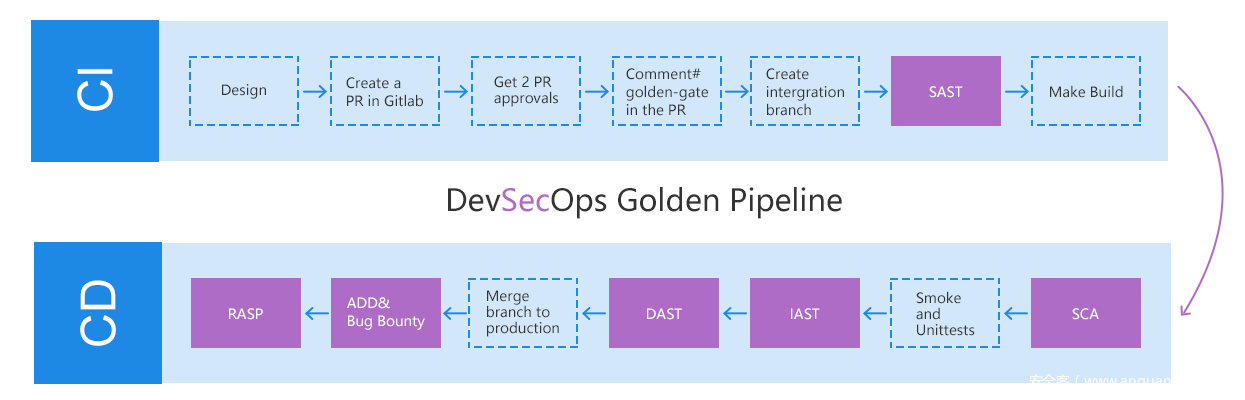

RSAC2018大会正式提出黄金管道(Golden Pipeline)软件流水线实践体系,强调CI/CD(持续集成/持续交付)自动化工具链支撑。在CD管道,Bug Bounty(漏洞赏金)工具就是BAS技术应用的其中一个方向。

图1CI/CD黄金管道工具链

BAS作为前沿技术,入选了Gartner发布的2021年八大安全和风险管理趋势,其实践价值主要在于模拟人工的红蓝对抗,或者以风险评估的方式实现安全度量,即通过自动化模拟入侵和攻击,从而持续性地验证企业组织防御策略的有效性。

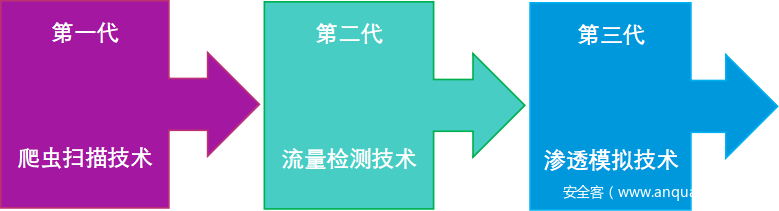

对BAS技术最早期的认知是作为一种黑盒测试技术。回顾黑盒的发展历程,第一代是漏洞扫描工具,以爬虫技术对静态页面做解析,通过模拟Payload发送POC请求,再用匹配响应的方式去猜测应用系统是否存在风险。

图2 黑盒技术发展历程

后来随着APP、小程序这类使用接口的程序出现,很难利用爬虫技术去爬取url链接,于是升级到第二代,利用流量检测方式,通过接代理和镜像将流量收集起来,再进一步发送POC请求做验证。这种方式突破了爬虫技术的瓶颈,并且此时逐渐出现了一些漏洞验证插件,能验证漏洞是否真实存在。

再往后,人们开始关注真实的攻击。何为真实的攻击?做人工渗透,漏洞发现只是初始基础环节,需要进一步通过漏洞获取服务器权限,利用受陷服务器搭建跳板进行横向移动,进行后利用过程,直到达到渗透测试目的。这是完整的渗透测试流程。所以黑盒技术到了第三代,通常以攻击效果为导向,重点关注在漏洞的后利用过程挖掘有价值信息,更加接近人工方式或者辅助人做渗透测试。

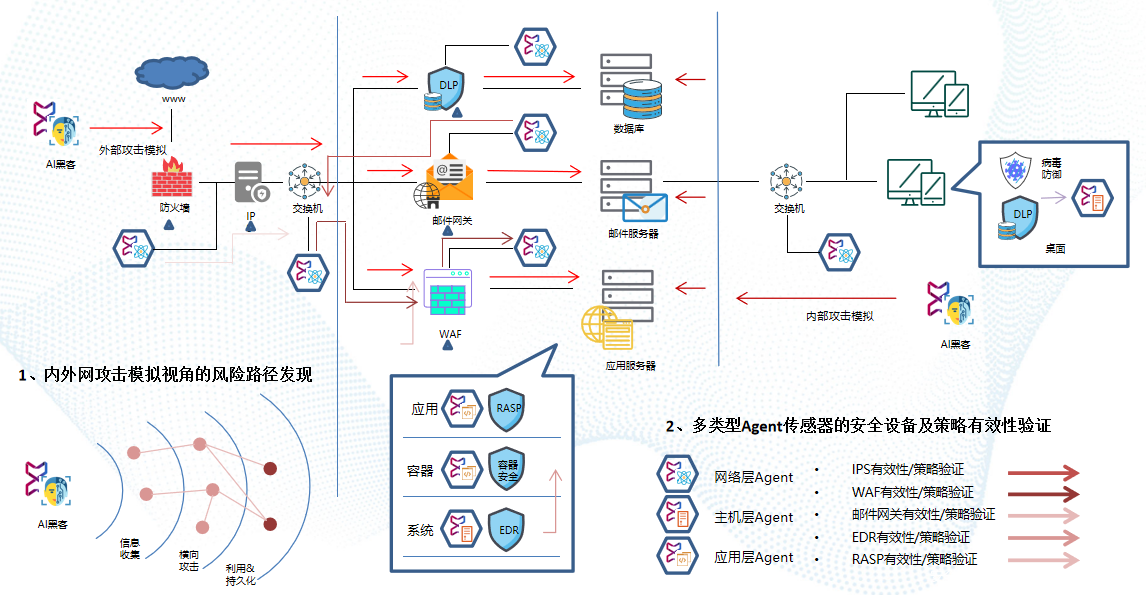

演进到BAS入侵和攻击模拟,顾名思义,通过自动化渗透的方式挖掘漏洞,测试能否从某一路径打穿防御,从而总结攻击路径分析风险面。客观从技术实现原理分析,BAS有两个方向。

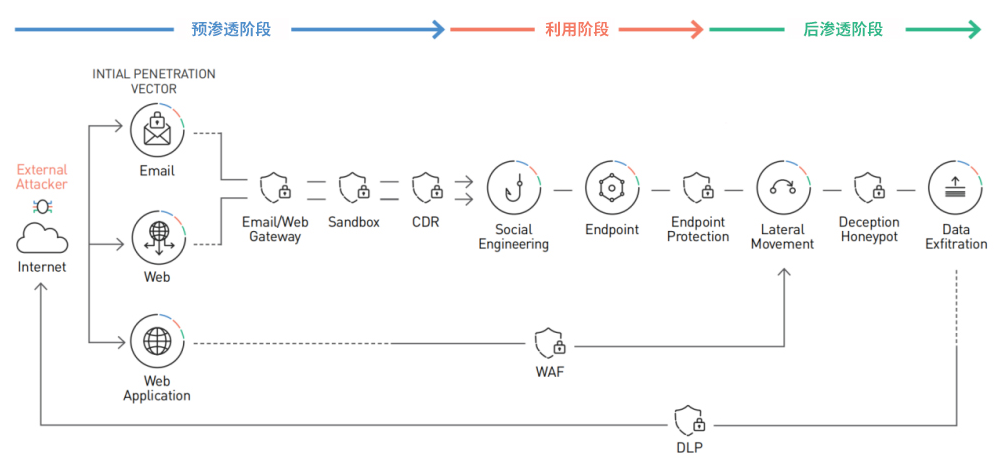

第一个方向是以黑盒视角,从企业外部开展攻击,并没有内部权限。即通过预渗透、漏洞利用和后渗透三个阶段,以MITRE ATT&CK框架为基础,针对渗透目标发起自动化攻击模拟,尝试从外部攻入,获取应用、服务器、数据库的有价值信息或者执行命令钓鱼,也就是业内现在常提及的AI黑客自动化渗透过程。整个过程中,利用自动化工具替代人工操作进行渗透,从而评估安全体系的有效性。

图3 AI黑客自动化渗透过程

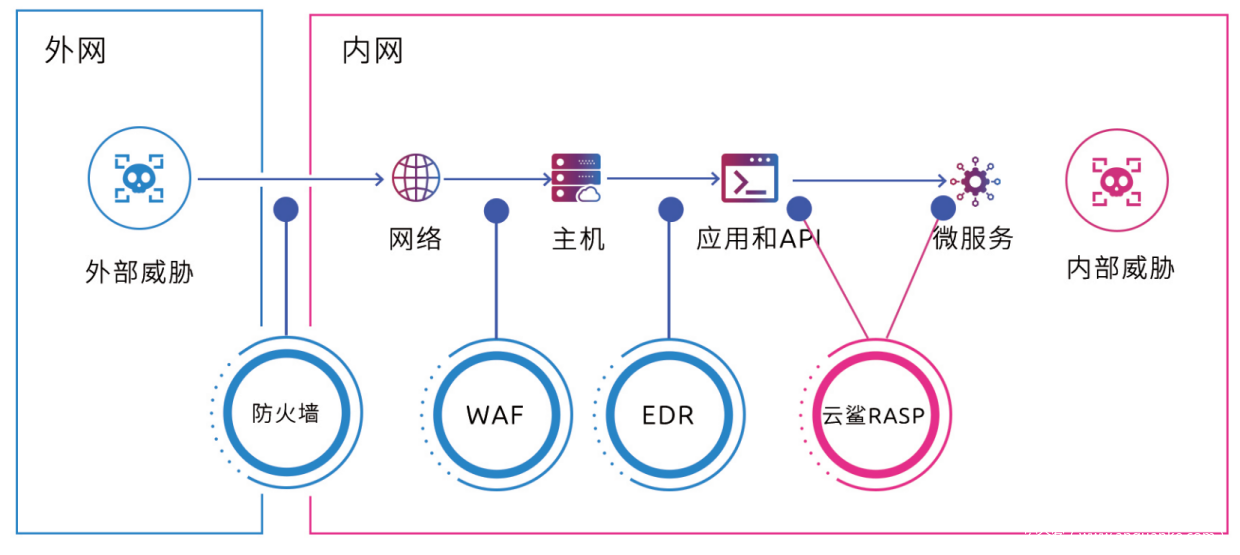

第二个方向是利用Agent能力,部署在网络架构不同位置,构造恶意流量和恶意攻击,对设备或者策略的有效性进行验证。验证的目标不是某个应用系统本身,而是保护应用的安全设备,比如企业构建纵深防御体系时所使用的防火墙、IPS/IDS、WAF、EDR、邮件网关、RASP等。需要去验证这些安全设备的有效性,是否能成功抵御已知或者新兴的攻击。比如验证防火墙的有效性,可以在防火墙前后的网络层各部署一个Agent和传感器,分别模拟攻击端和受害端,通过攻击端模拟攻击,往受害端发送Payload攻击载荷,根据受害端是否接收到流量来判断防火墙防御的有效性。通过构建大规模的攻击,还可以实现对安全设备防御能力进行评分。此外,Agent方式有个优势,它不是模拟真实攻击,不会对应用造成实际破坏,只是对安全设备进行验证,针对不同设备利用不同的探针技术。

图4 纵深防御体系

上述两个技术方向有各自的优劣势。基于黑盒入侵攻击模拟的方式,其优势在于:以目标导向,注重利用效果;模拟真实攻击,准确暴露风险;辅助攻防演练。其劣势在于:以黑盒视角,攻击生效条件严苛;无法评估攻击路径中安全设备的有效性。

基于Agent的防御有效性评估方式,其优势在于:可验证安全设备或策略的有效性;可作用于各个位置,实施条件简单;可灵活调整,提高验证效率。其劣势在于:检测结果非真实风险,需要进一步评估确认;需要针对不同设备进行日志对接。

是否有办法将两者的优势结合?答案是肯定的。

企业相对黑客而言,最大的优势在于清楚自身的安全架构和防御策略,并且拥有权限,无论从外部还是从内部的各个点都能发起攻击,于是可以将黑盒和Agent的能力结合,形成基于复合模式的攻击模拟验证方式,既可以通过Agent降低攻击模拟门槛,又可以真实挖掘有价值的漏洞风险。

具体如何实现?企业可以在自身防御体系中部署Agent。Agent分为网络层、主机层和应用层三类:通过在网络层部署Agent可以验证WAF和IPS的有效性;通过在主机层部署Agent可以验证EDR和邮件网关的有效性;通过在应用层部署Agent可以验证容器安全设备和RASP的有效性。

通过Agent提前验证当前安全设备和防御策略得有效性,获取已知情报,再利用已经情报从外部边界或者内部发起攻击,实现绕过或者借助跳版,从而降低了攻击成本,而且整个攻击路径是比较清晰的,一旦打穿防御拿到有价值信息,就证明攻击有效并判定企业是存在高危风险隐患的,亟待紧急修复。

将两个技术复合形成联动,完成真实评估,这便是基于BAS的防御体系验证方案。

图5 基于BAS的防御体系验证方案

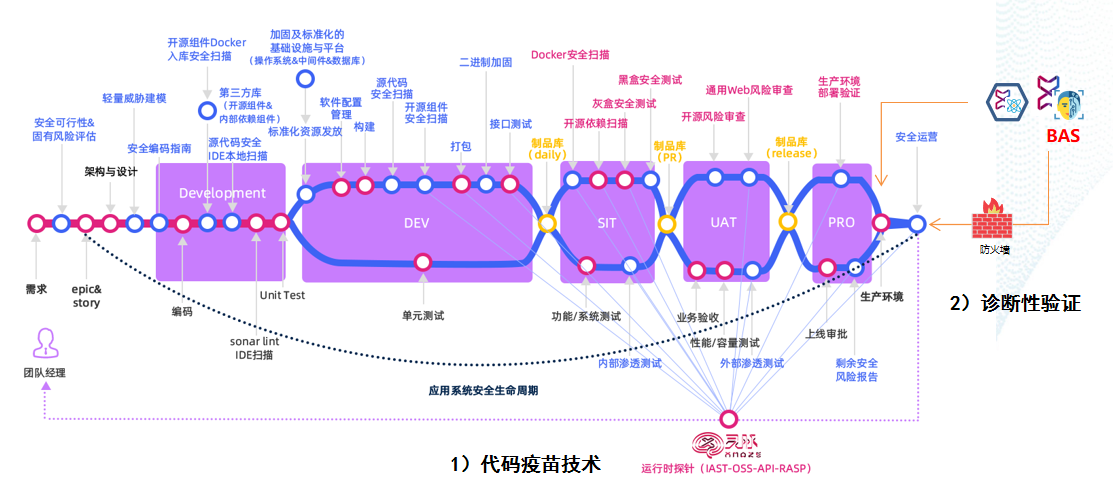

我们悬镜安全认为,在DevSecOps体系中,需要构建一个积极防御体系。覆盖从开发到运营的每个环节,从而实现:

1.在DevSecOps安全开发体系下,开发一款安全应用,并进行对立面的安全性验证;

2.如0day事件发生时,进行快速风险定位和验证,缩短响应时间周期。

图6 悬镜提倡的积极防御体系

为此,在开发阶段,使用悬镜原创专利级的代码疫苗技术,保障软件应用安全地开发,从而达到出厂自免疫。完成开发后,再通过BAS去验证应用本身及应用防御策略的有效性,帮助建立常态化的评估体系,包括策略或者设备发生变更时,能快速地验证当前防御体系是否会受到影响。

BAS在整个积极防御体系中起到了风险面管理和度量的作用,强化了安全运营这一概念,并给企业组织的安全运营管理者提供了关于安全设备和防御策略优化的建议。

嘉宾介绍:

李浩,悬镜安全技术合伙人,拥有9年多的网络安全应用全栈技术开发、应用逆向、安全开发咨询及安全培训经验。已获得CISP注册信息安全工程师、等保建设专业人员等资质,并拥有多项原创发明专利授权,曾获得“2020安在网安强中强大赛”冠军荣誉。长期深度参与悬镜DevSecOps智适应威胁管理解决方案的研究工作。目前,主要负责悬镜安全华南区全线产品解决方案咨询、售前支持、产品交付及项目管理等工作。

扫描下图二维码免费试用

关于悬镜安全

悬镜安全,由北京大学网络安全技术研究团队“XMIRROR”于2014年创立。作为业界DevSecOps敏捷安全领导者,悬镜专注于以代码疫苗和积极防御技术为核心的DevSecOps软件供应链持续威胁一体化检测防御,结合多年的敏捷安全落地实践经验和软件供应链安全研究成果,探索出基于原创专利级“敏捷流程平台+关键技术工具链+组件化软件供应链安全服务”的第三代DevSecOps智适应威胁管理体系。该体系主要涵盖从威胁建模、开源治理、风险发现、威胁模拟到检测响应等关键环节的开发运营一体化敏捷安全产品及以实战攻防对抗为特色的软件供应链安全服务,覆盖DevSecOps、软件供应链安全、云原生安全等关键应用场景,作为新一代敏捷安全框架,已成功帮助金融电商、泛互联网、车联网、电信运营商、能源电力等行业上千家企业构筑起一套适应自身业务弹性发展、面向敏捷业务交付并引领未来架构演进的内生积极防御体系。更多信息请访问悬镜安全官网:www.xmirror.cn

发表评论

您还未登录,请先登录。

登录