越来越多的企业开始采用容器化的云原生应用,从第一个容器化应用开发到管理数千个容器的过程中,安全需求也在不断变化。因此,对于不同应用阶段的企业需要一个清晰的作战图,指明在容器化过程中,各个阶段该如何做好安全建设。下面通过不同应用阶段企业在实战中总结的最佳作战图鉴及解决方案,来发现不同阶段的容器安全要求。

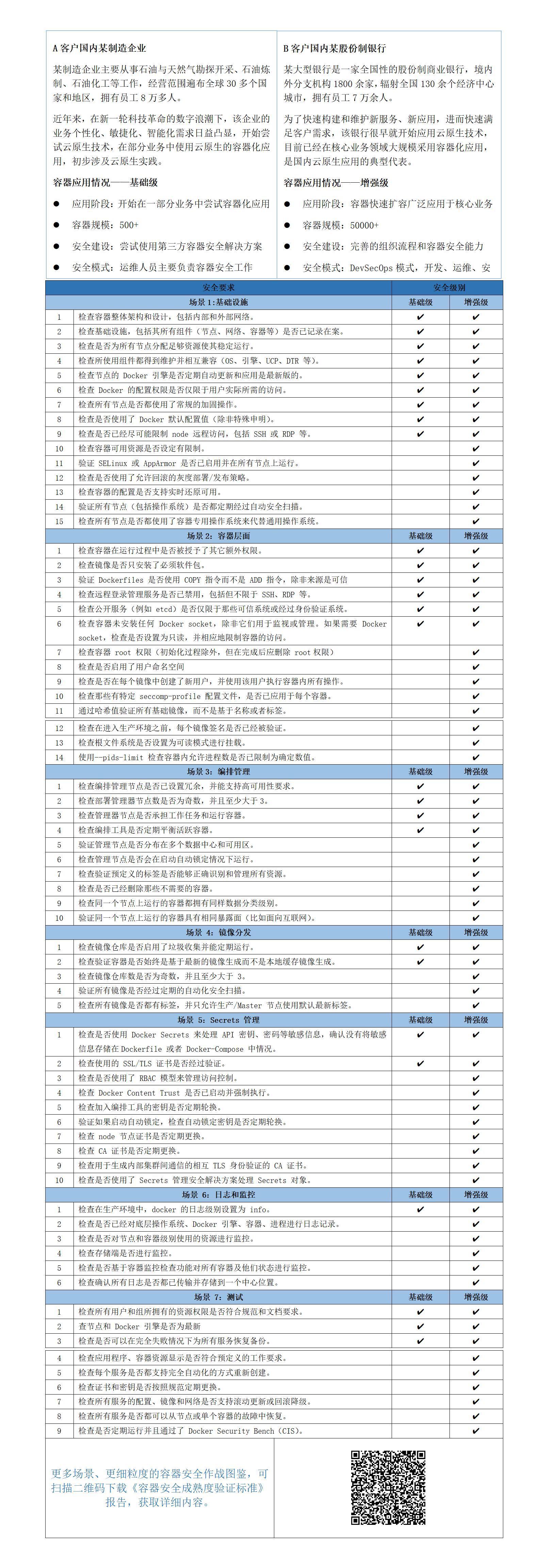

12大场景容器安全作战图鉴

一站式容器安全解决方案

上文所述的不同容器化应用阶段企业安全要求作战图,是各企业根据实战化应用总结的最佳实践。接下来,我们详细了解一下这两家企业具体应用的解决方案。

1、背景及挑战

A客户:某制造企业——容器应用初级阶段

为了更好地适应业务的灵活变化和弹性扩容。该客户将容器化应用投入生产运行,但同时也带来了其自身的威胁向量。此时面临的一个核心问题是认知偏差,从开发人员到习惯使用传统工具的安全专家,几乎没有人完全了解容器中可能出现哪些潜在安全问题,也让客户面临前所未有的安全挑战。

主要安全挑战

- 漏洞管理难:在开发过程中,漏洞管理最重要的环节就是镜像扫描。有些扫描工具只能发现操作系统漏洞和某些特定语言才会有的漏洞,而有些却无法扫描每个镜像层或某些开源软件包。

- 合规管理效率低:团队人员通过手动进行配置管理,不但效率低而且极易出错,客户需要自动执行配置检查的工具改善安全状况并减少运营工作量。

- 缺少运行时安全:应用投入生产后,必须能够检测到应用中出现异常行为,这可能是发生安全事件的前兆。

B客户:某股份制银行——容器应用高级阶段

随着云原生化应用的不断深入,该客户将更多的应用容器化。这时,容器化所涉及的技术堆栈不断丰富,工程师和团队的数量不断增加。此时,复杂性成为主要问题。复杂性不仅会给安全带来挑战,还会给事件响应和合规带来挑战。因此可见性和自动配置管理的重要性成倍增加,客户需要简化开发和运营的流程,并实现重复性工作的自动化运行。

主要安全挑战

- 自动化至关重要:随着公司处理的集群越来越多,自动化变得尤其重要,客户需要通过自动化工具实现统一安全策略管理。

- 更复杂的合规要求:在容器应用成熟阶段,重要的是要追踪,客户需要知道哪些应用或微服务要满足哪些合规要求,并高效检查其是否满足合规要求。

- 服务隔离和分段:随着服务数量的增加以及合规和安全生态系统变得越来越复杂,在服务之间进行适当的流量隔离和分段至关重要。

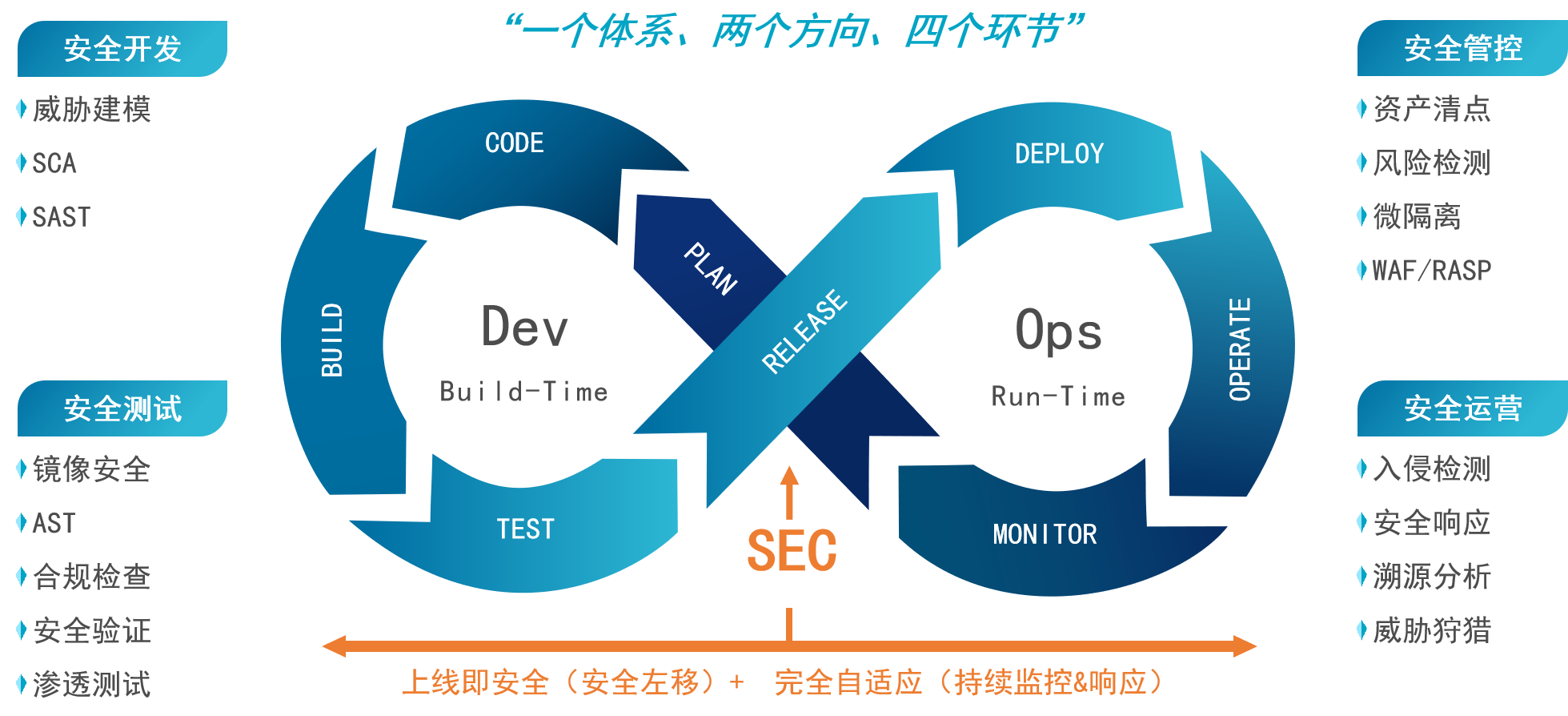

2、解决方案

鉴于容器的运行速度非常快,应尽早在容器生命周期中引入安全,将安全嵌入到构建、部署和运行整个容器生命周期中,做到开发阶段—安全左移和运行阶段—自适应安全。

01 构建阶段

安全镜像扫描

通过容器镜像扫描,检测是否包含常用漏洞和风险(CVE),减少最终容器镜像的攻击面。正确的镜像扫描包括以下几个级别:

- 进行镜像扫描,检查根镜像和开源镜像库中是否有已知的第三方漏洞。

- 对配置和部署脚本进行静态扫描,及早发现错误配置问题,并对已部署的镜像进行动态基础架构加固扫描。

观察应用程序行为

在开发和集成时观察微服务架构,了解哪些是正常行为,这有助于威胁建模。在生产中,通过威胁模型检测异常行为,进行隔离。

02分发阶段

审核已知内容

容器安全系统需要在通过容器镜像仓库时验证容器镜像,一旦发现不合规情况,就要拦截和隔离相关镜像。

审核风险评分

对每个检查点的每个容器镜像生成一个风险评分,实现容器生命周期的标准化,并对每个重要的检查点中设置最低安全阈值,如果没有达到最低水平,将对容器生命周期进行控制。

03 部署阶段

自动部署

将容器安全方案与部署系统联系起来,实现统一的安全策略管理,对所编写的、支持自动化部署任务的代码进行扫描和验证,发现代码中存在的漏洞。

安全基础架构

在主机上部署无漏洞的容器仍然会有安全风险,需要实施相关的加固最佳实践,例如,以 CIS 基准或公司加固策略为基准,查看与加固最佳实践存在的偏差。

日志数据审计

通过完整、全面的日志数据审核跟踪,在发生安全风险时可以调查具体原因,并据此采取补救措施并实施新的安全策略。

04 运行阶段

工作负载清点与可视化

全自动化、细粒度地对工作负载进行分析,并可视化工作负载之间的网络访问行为。

微隔离

使用微隔离可对容器的网络访问进行控制,并进行事件应急,发生问题后,可以采用隔离方式阻止威胁进一步扩散。

入侵检测和响应

提供多锚点的基于行为的检测能力,能精准检测容器特有的逃逸行为、基于K8S的攻击行为、容器内的挖矿、横向渗透等行为,同时进一步提供隔离容器、杀文件等方式进行处理。

溯源分析

通过威胁狩猎主动发现未知威胁,犹如网络空间的“黑匣子”,记录各种日志数据,可用于各种网络安全事件分析,溯源整个攻击过程。

3、客户收益

某制造企业安全负责人:“起初我们调研了众多的解决方案,现在我特别庆幸当时选择了青藤蜂巢容器安全解决方案,经过实践运行,我们现在整个团队都非常认可它的能力。”

01 强大的镜像扫描能力

通过CI集成插件,实现DevOps镜像扫描能力,相较于传统扫描工具流程,过去需要用将近1小时的漏洞扫描缩减为6分钟,效率提升10倍,误报率明显降低,实现降本增效。

02全面的容器运行风险检查

针对运行的容器,一方面对其中的应用进行检测,发现应用漏洞;另一方面通过无损检测的方式,发现应用中的弱口令的问题,如mysql、redis的弱口令。

03灵活的合规基线能力

支持150+检查项,能够覆盖集群内全部的检查对象,基线采⽤任务检查⽅式,客户可灵活针对不同检查对象、不同业务系统设置灵活的检查任务,以适应复杂的企业环境。

某股份制银行安全负责人:“我们希望用更少的安全工具,尽可能解决更多的安全问题。选择青藤蜂巢,不但获得了覆盖主机和容器两个层面的安全能力,还可以与其他安全产品实现数据联动,除了帮助开发人员解决安全问题之外,还有助于提高整个软件开发生命周期的效率。”

01超细粒度的资产清点能力

青藤蜂巢资产清点的详细、全面程度远优于其他同类的解决方案,除了对基础资产、K8S资产进行清点外,还可以对应用资产及Web资产进行详细清点,支持15类资产类型,1500+业务应⽤识别。

02多维度的入侵检测能力

针对已知威胁、恶意行为、异常行为进行全面检测,提供多锚点的基于行为的检测能力,对于利用漏洞逃逸、木马病毒、Webshell等入侵行为检测率远高于其他解决方案。

03自适应的微隔离能力

青藤蜂巢通过对访问关系的梳理和学习,提供⾃适应的、⾃迁移的、⾃维护的⽹络隔离策略,提供业务视⻆的⽹络拓扑关系,覆盖各种云原⽣场景的隔离策略。

发表评论

您还未登录,请先登录。

登录