简介

在病毒检测方向,一直以来常见的两种手段就是静态特征检测与动态行为检测。两者各有优势与不足,静态特征检测方案实施成本更低,检出结果也更精准,但是其泛化能力不足,针对具有高级对抗能力的恶意文件显得力不从心,并且天然地处于被动的地位,人力运营成本会更高。

动态行为检测实施成本相对较高,需要有足够的资源,而且检出的结果在一定程度上不如静态检测精准,但是它最大的优势是可以从恶意行为、技术手段的角度识别恶意文件,具有极大的泛化能力。对于需要检测大量恶意文件的安全厂商来说,人工运营所有样本并提取静态特征是不现实的,而沙箱的作用也就显现出来了:在海量的文件中,识别出最值得关注的恶意文件。

目前业内有很多比较成熟的windows沙箱,但是目前开放的Linux沙箱并不多,阿里云恶意文件检测平台近期开放了云沙箱功能,支持Linux二进制文件的检测。

阿里云沙箱地址 https://ti.aliyun.com/#/sastiFile

沙箱优势

高性能的环境仿真

云沙箱依托于阿里云神龙架构,在具备高性能的仿真的同时,还支持资源池化和自动化运维的能力。利用自定义的虚拟化技术和定制的沙箱OS内核,对恶意样本使用的反虚拟化的技术具备天然的对抗能力,配合上专门打造的二进制检测探针,可以在安全、高效、仿真的隔离环境中对二进制进行深度的行为分析。

全面的动态行为分析

基于虚拟化构建的沙箱深度分析技术,对进程、文件、网络、敏感系统调用、rootkit、漏洞利用等进行全面监控,

配合智能模型规则检测引擎,快速分析出样本潜在的恶意行为。

海量的数据积累

阿里云沙箱服务于阿里云安全云上恶意文件检测,积累了海量样本数据,提炼出大量有独检优势的行为检测规则。

检测优势

算法模型——覆盖未知威胁

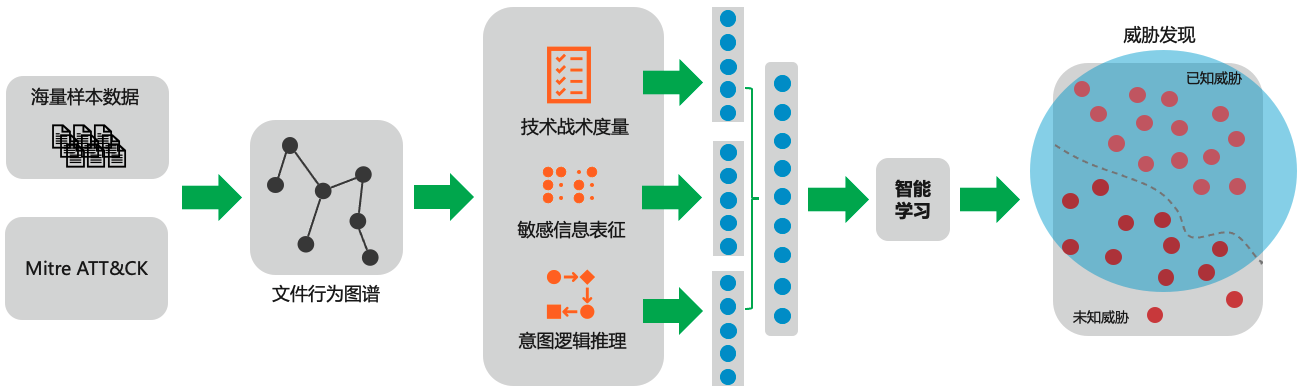

基于阿里云平台海量样本数据和强劲计算能力,采用“机器智能(神经网络)”与“专家智能(行为标签、ATT&CK)”结合的智能安全思想,挖掘海量样本数据中可疑内容信息和行为标签威胁值,构建智能的威胁检测模型发现新威胁。

将专家知识与海量数据结合智能化构建以ATT&CK为核心的多模态特征表示,对样本行为从技术战术度量、敏感信息表征、意图逻辑推理等角度进行多维度刻画、分析,同时依赖机器智能的学习泛化能力、检测模型能覆盖更多的未知,拓展威胁发现边界。

混淆编码检测——精准识别MSF编码器

MSF作为常用的攻击工具,能够生成各种恶意载荷,并且提供了各种编码混淆方式,使得静态检测难以全覆盖。

阿里云沙箱针对MSF编码器指令执行序列分析,能够精准识别MSF编码的恶意文件,识别出后门回连地址。

仿真网络——支持模拟C2通信

支持模拟 TCP、UDP、HTTP、DNS、FTP、SMTP等协议模拟,通过定制多种payload配合样本行为识别各种恶意动作

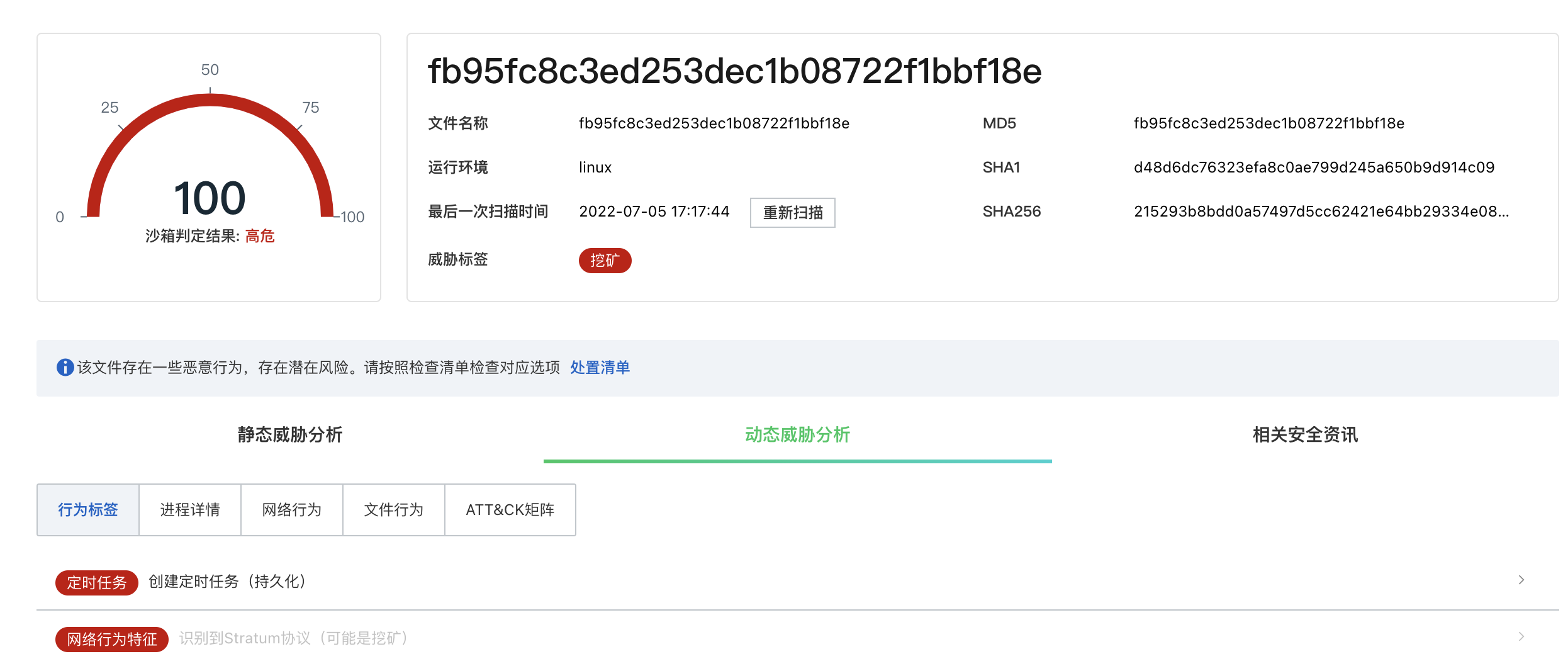

挖矿程序

挖矿程序作为一个种以量取胜的恶意文件,常利用网络漏洞大规模分发到受害主机上执行,占用大量计算机资源。

阿里云沙箱支持检测挖矿常用的stratum协议、识别常见挖矿家族行为,发现新挖矿样本

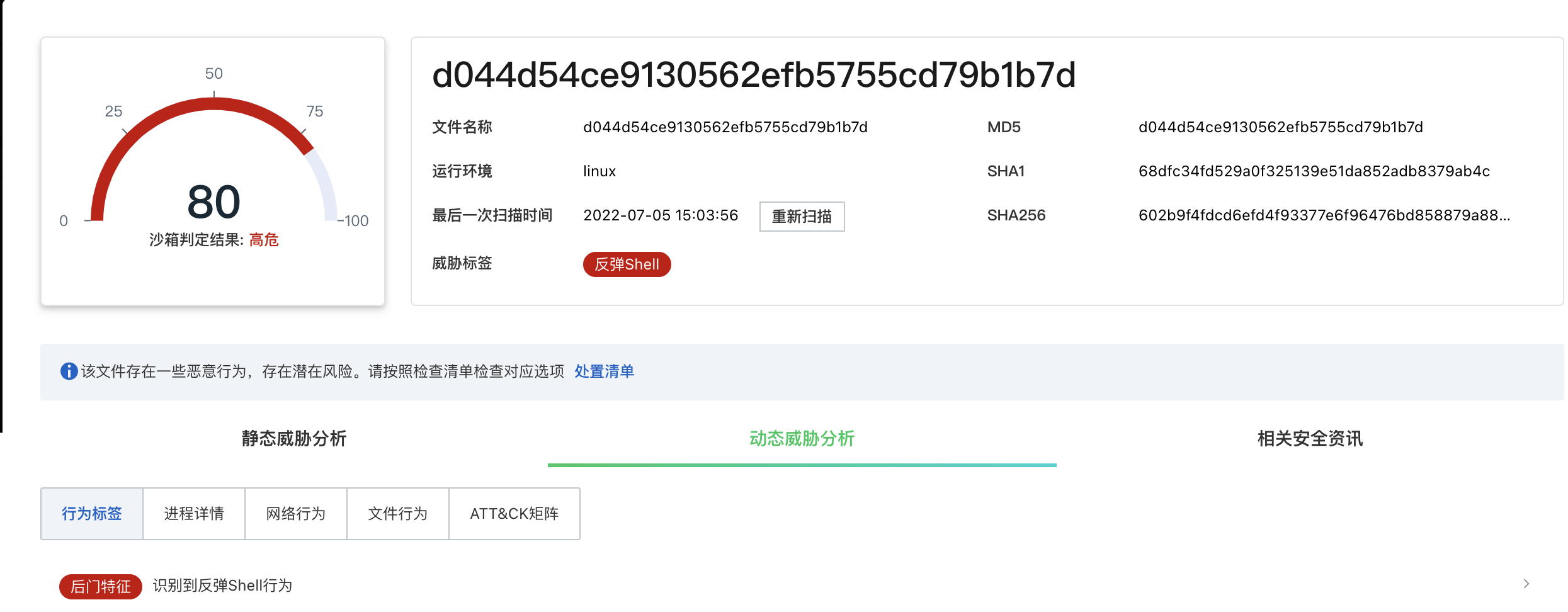

反弹shell

反弹shell作为后门、远控的一个必备功能,实现简单,体积小巧,在静态特征上几乎没有可靠地识别方法。

阿里云沙箱能够精准检测该恶意行为

分阶段Shellcode

为了更好地免杀效果、隐藏shellcode特征,很多恶意程序将shellcode分离,通过网络下发的方式获取shellcode。

阿里云沙箱能够精准检测该恶意行为

勒索病毒

勒索病毒常加密主机大量重要文件并索取费用,破坏性很强,影响极其恶劣。

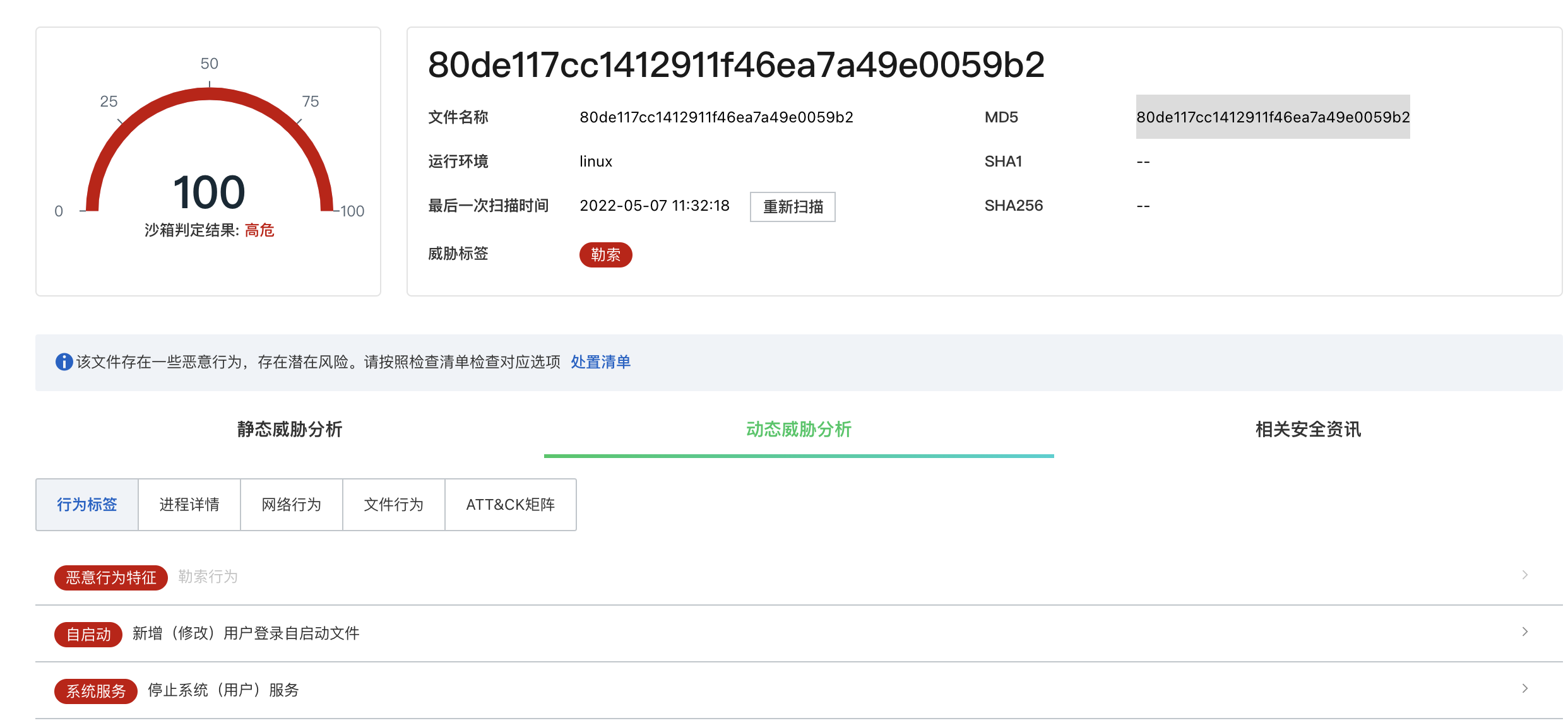

阿里云沙箱基于仿真沙箱环境,能多维度识别勒索病毒:文件加密、修改文件后缀、释放勒索信等

沙箱识别到勒索病毒加密并修改大量主机文件后缀

模块检测

Linux上的恶意文件除了正常的可执行文件外,也经常以模块的形式出现。

阿里云沙箱支持模块文件检测。

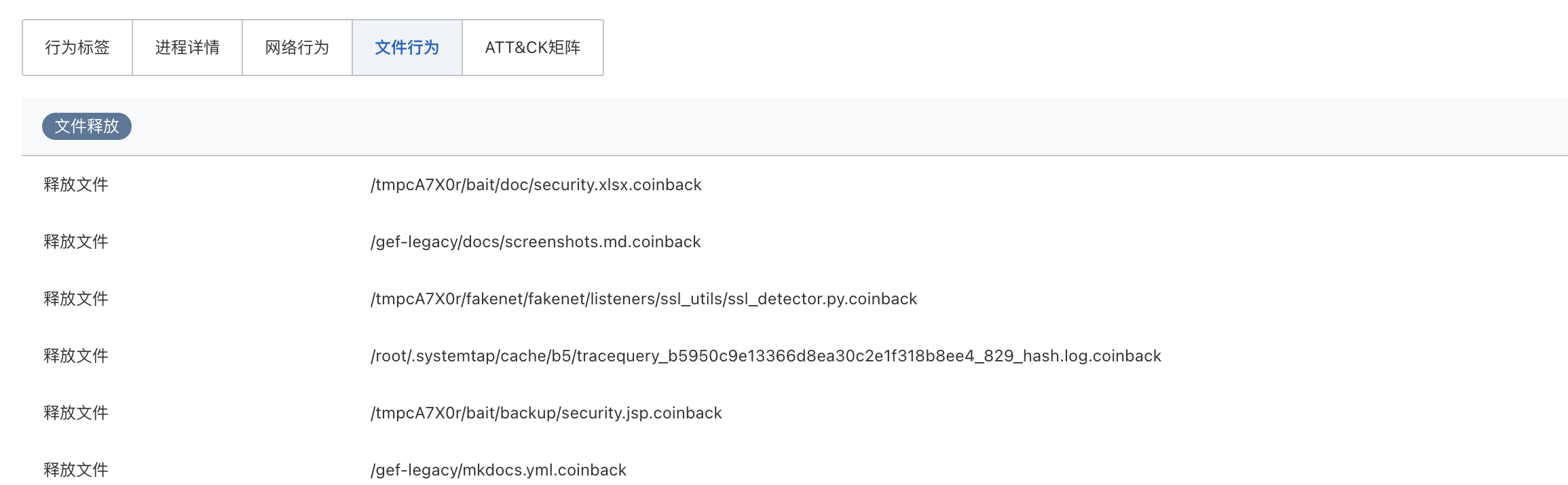

用户态Rookit检测

用户态Rootkit文件是一类常见的模块类型的恶意文件,通常具有隐藏进程、文件的功能,部分会留下反弹shell类的后门。

阿里云箱通过动静结合的方式精准检测模块Rootkit文件

redis等插件检测

redis支持自定义插件,也常作为后门植入的一种方式。

阿里云沙箱支持检测该类恶意文件。

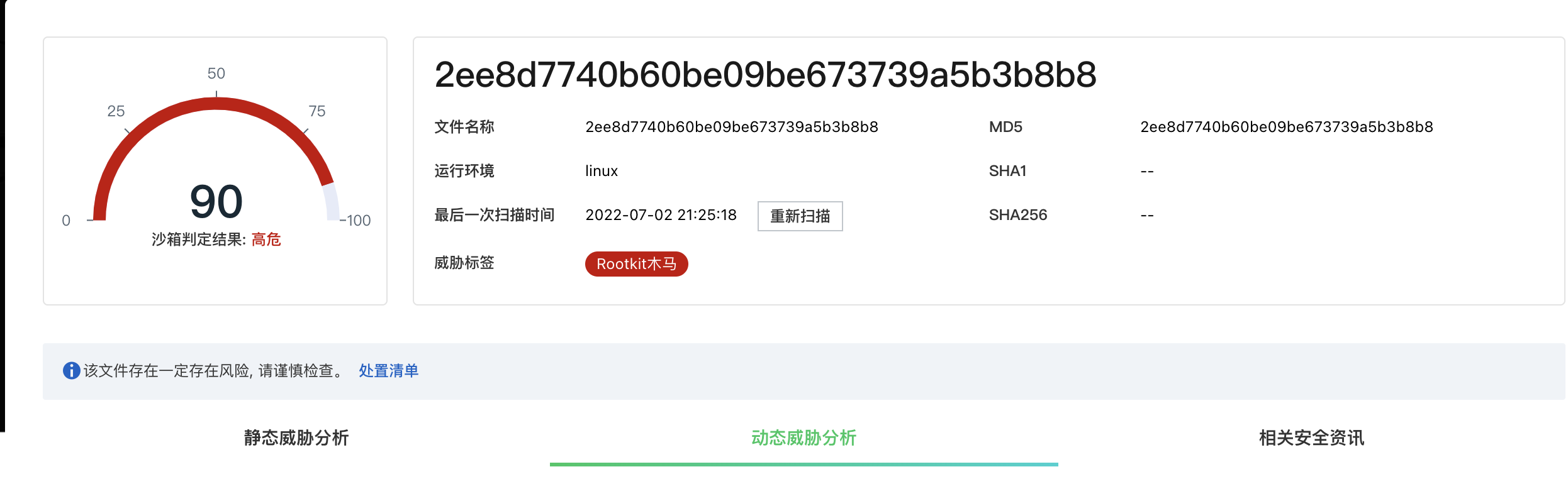

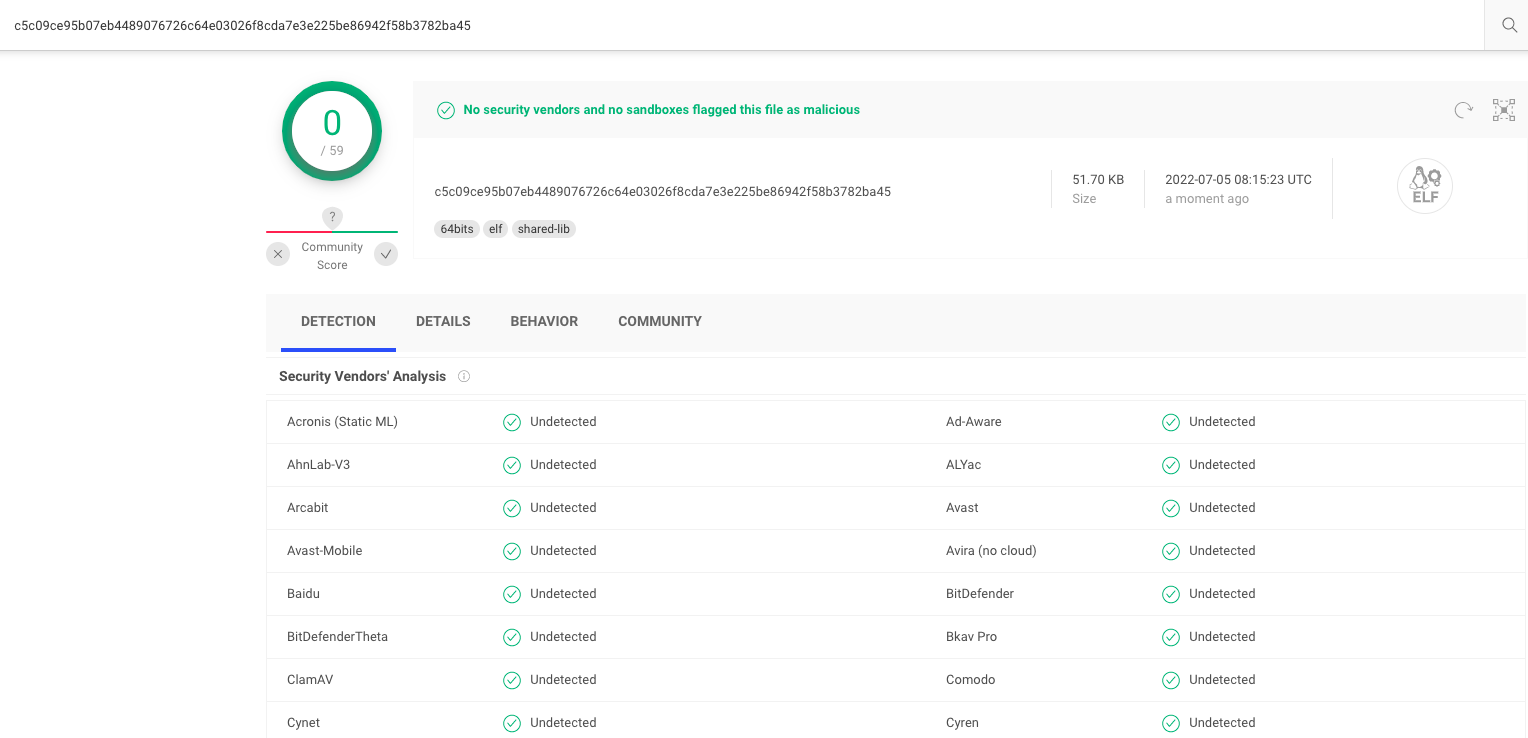

VT查询结果

阿里云沙箱结果

发表评论

您还未登录,请先登录。

登录