0x01 VPN相关介绍

VPN即(Virtual Private Network)虚拟专用网络,是通过在公共网络上建立专用网络进行加密通讯。VPN的使用场景在企业单位或学校中极为广泛,一般企业或学校内部使用的内网系统为了安全起见不允许公网进行访问。但对于一些使用场景中用户不在公司或学校内的时候就无法正常访问到内网的系统。VPN的使用可以通过以建立虚拟专用网连接进行访问内网。

VPN可通过服务器、硬件、软件等多种方式实现。它涵盖了跨共享网络或公共网络的封装、加密和身份验证链接的专用网络的扩展。VPN主要采用了隧道技术、加解密技术、密钥管理技术和使用者与设备身份认证技术。

0x02 VPN的分类

根据VPN的不同划分标准,可以对VPN进行如下几个分类:

1.按照VPN的协议进行分类

按照VPN的三种隧道协议PPTP、L2TP和IPSec。其中PPTP和L2TP协议工作在OSI模型的第二层,又称为二层隧道协议,IPSec是第三层隧道协议。还有一种基于SSL的VPN技术。SSL协议位于TCP/IP协议与各种应用层协议之间,是目前最常用的VPN形式。

2.按照VPN的应用分类

根据VPN网络的应用可以将VPN分为三类:Client-LAN类型、LAN-LAN类型、ExtranetVPN类型。

Client-LAN类型又称Access VPN(远程接入VPN):实现客户端到网关,使用公网作为骨干网在设备之间传输VPN的数据流量。应用场景比如员工出差远程连接公司内网办公。

LAN-LAN类型又称Intranet VPN(内联网VPN):实现网关到网关,通过公司的网络架构连接来自同公司的资源。应用场景比如实现不同地域的分公司局域网内网通过该种方式进行内网互联。

Extranet VPN(外联网VPN)即与合作伙伴企业网构成Extranet,将一个公司与另一个公司的资源进行连接,这和上一种VPN类似。

3.按照所用的设备类型分类

网络设备提供商针对不同客户的需求,开发出不同的VPN网络设备,主要为交换机、路由器和防火墙。

(1)交换机式VPN:主要应用于连接用户较少的VPN网络。

(2)路由器式VPN:路由器式VPN部署较容易,只要在路由器上添加VPN服务即可。

(3)防火墙式VPN:这是最常见的一种VPN的实现方式,许多厂商都提供这种配置类型。

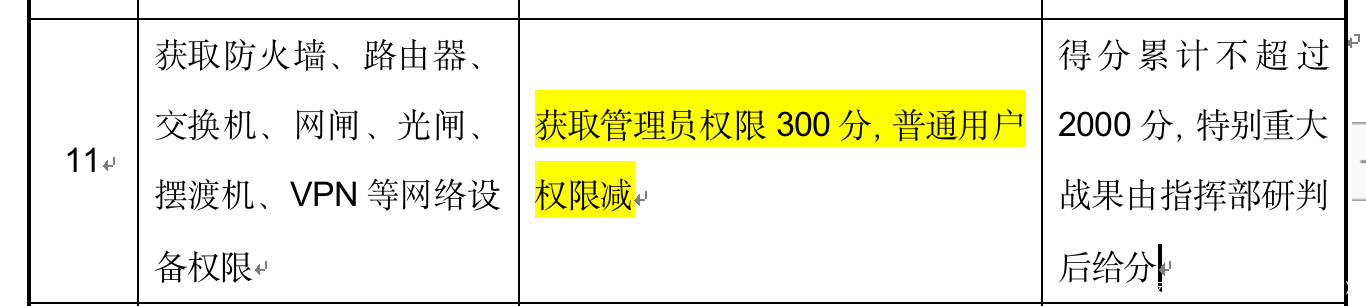

0x03 HW中网络设备VPN使用

在HW打点中有时候会打点到目标的网络设备路由器或是一些安全设备等,通过若口令或其他方式在进入后台获取到设备的权限得到的分数是非常有限的,通过获取到的设备我们下一步如何进行利用是否能通过获取到的有用信息最大化利用获取更高的分数。

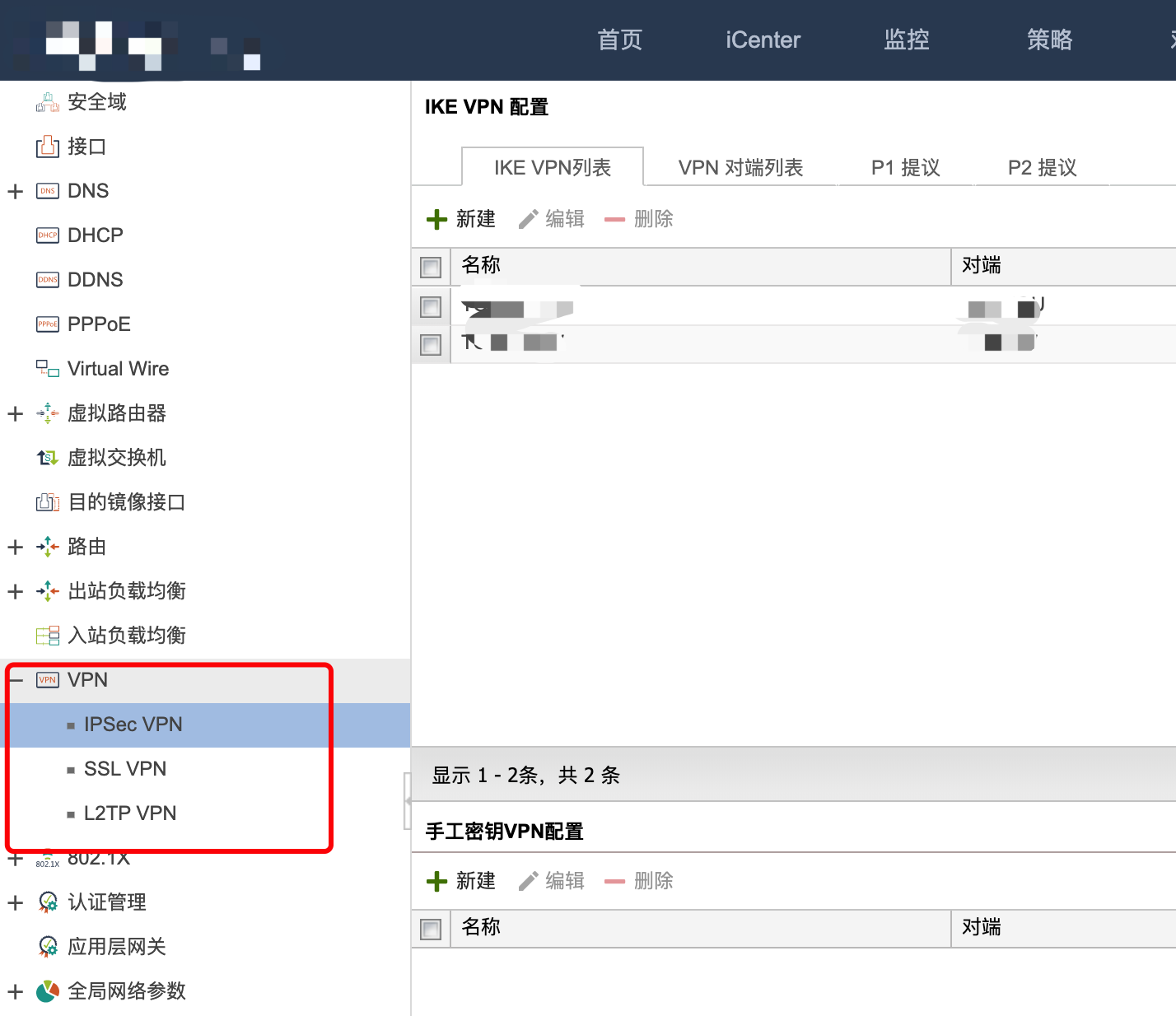

目前在众多厂商的网络设备中大多都能够实现web界面方式管理,且在后台中都有VPN访问功能,如下两截图列举了某两厂商的网络设备。目前网络设备中对于几种常用的VPN方式PPTP、L2TP、SSL和IPSec等方式都是支持的,在获取到设备后台权限后,我们通过配置任意一种VPN都可以达到实现访问设备所连接内网的目的,可以进一步对设备部署的内网进行内网渗透。

0x04 SC VPN基本配置步骤

SC VPN即Secure Connect VPN的缩写,在系统中有时候指SSL VPN,SC VPN与其他几种VPN的配置过程基本相同,根据不同产品的特点略有细微差别,但总体配置点都是一样的。

在SC VPN的配置中大致配置项如下:

1.配置SC VPN地址池

SC VPN地址池用于VPN用户登录到内网系统后为用户进行地址分配,当我们使用VPN登录到内网,这时会从SC VPN配置地址池中分配一个IP地址给用户。

2.配置SC VPN实例

实例配置要根据登录需求,在配置前应先查看设备各个接口的地址和连接情况,判断外网接口和内网接口然后根据需求进行入口地址和出口地址选择,并对VPN登录组和地址池进行相应选择。

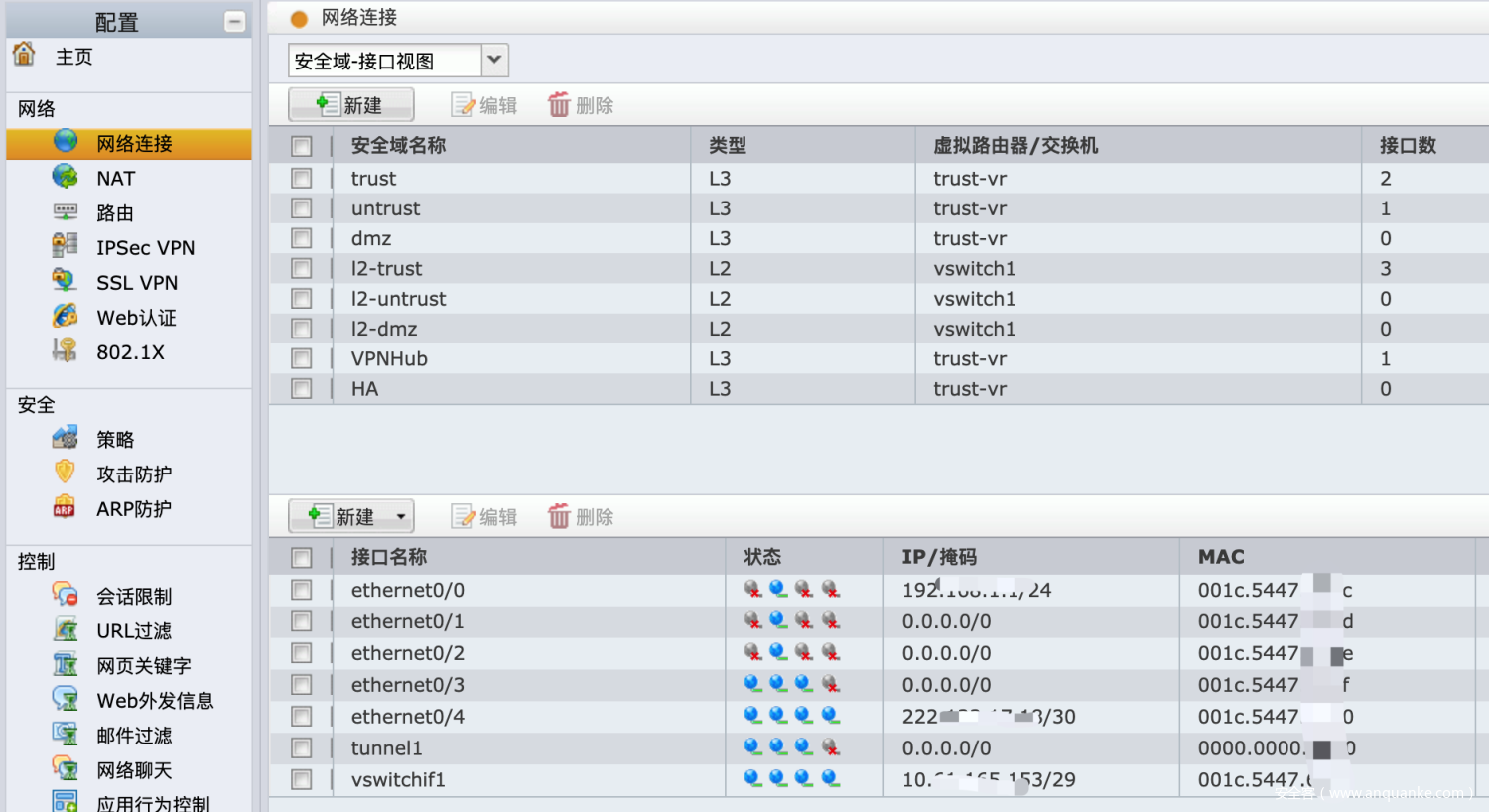

3.创建三层安全域

安全域是为对某些接口统一管理,与路由器VLAN概念x相似是个虚拟的概念,默认网络设备中配置的安全域中已经将接口进行不同域的划分,在配置VPN入口时创建的隧道接口需要创建新的域进行管理。

4.创建隧道接口

隧道接口是为VPN访问的出口和入口选择相应的网卡接口,一般配置入口即为访问网络设备的公网地址接口网卡,出口为内网网段网卡接口。

5.创建访问策略

通过SC VPN拔入后需要有相应的安全策略允许才能访问内网中的资源,通过安全策略可以控制不同用户的访问权限。默认情况下我们需要创建一个域在通过创建一条该域从到trust区域的安全策略,这样才能实现虚拟连接。

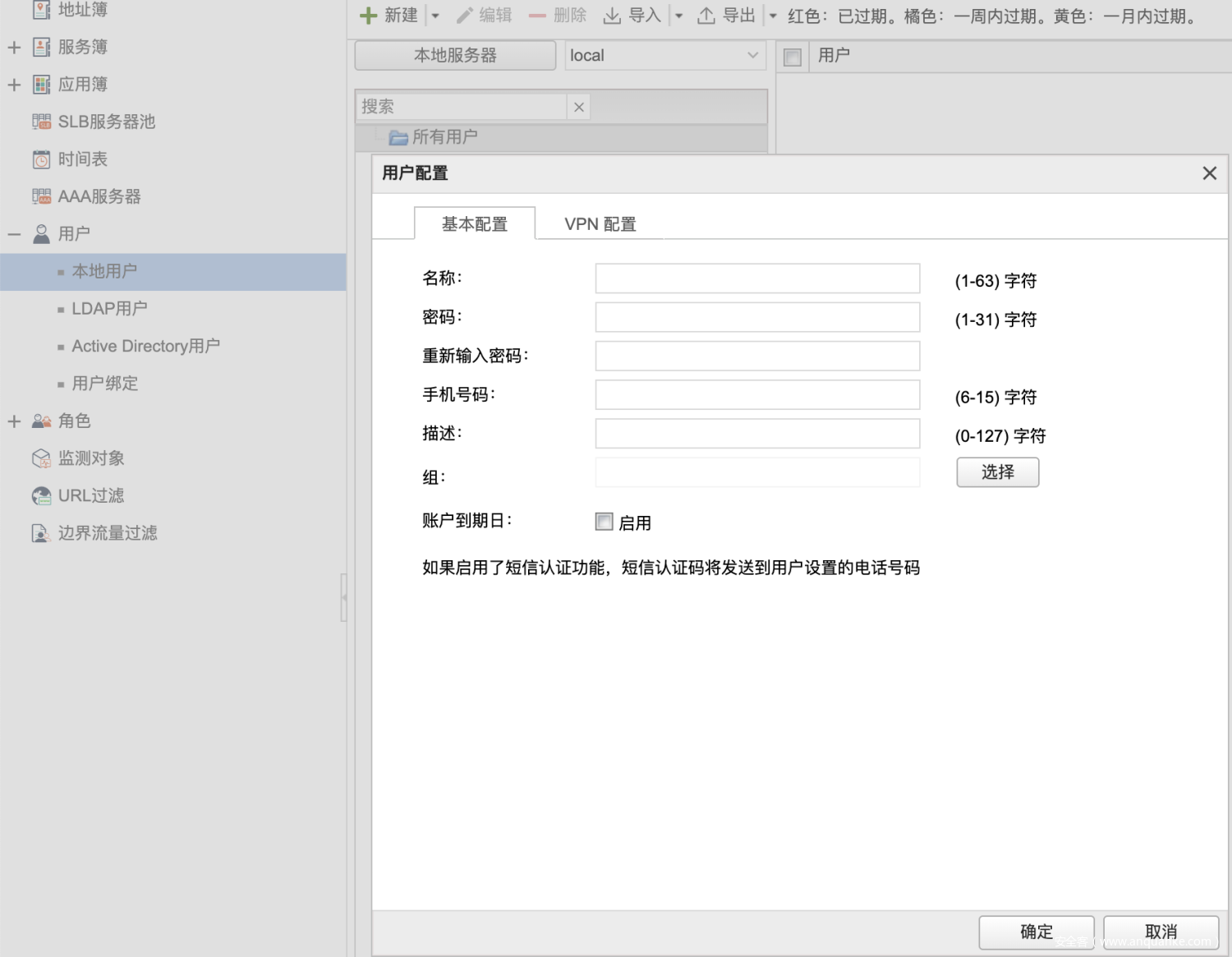

6.创建VPN登录用户

VPN账户是用户登录到 VPN时授权与认证的凭证,起到安全防护作用,VPN配置完成后通过创建的用户进行远程登录。

0x05 某科防火墙配置SSL VPN访问内网实例

在上一节中对网络设备的VPN基本配置进行了大体描述,本节中演示某科一款防火墙设备中SSL VPN的配置实例来进行演示。

1.登录设备后台后首先查看网络连接查看各网卡接口IP,需要确定外网和内网地址对应的网卡接口,和系统是否存在默认安全域,如果没有安全域需要添加一个默认any的安全域。

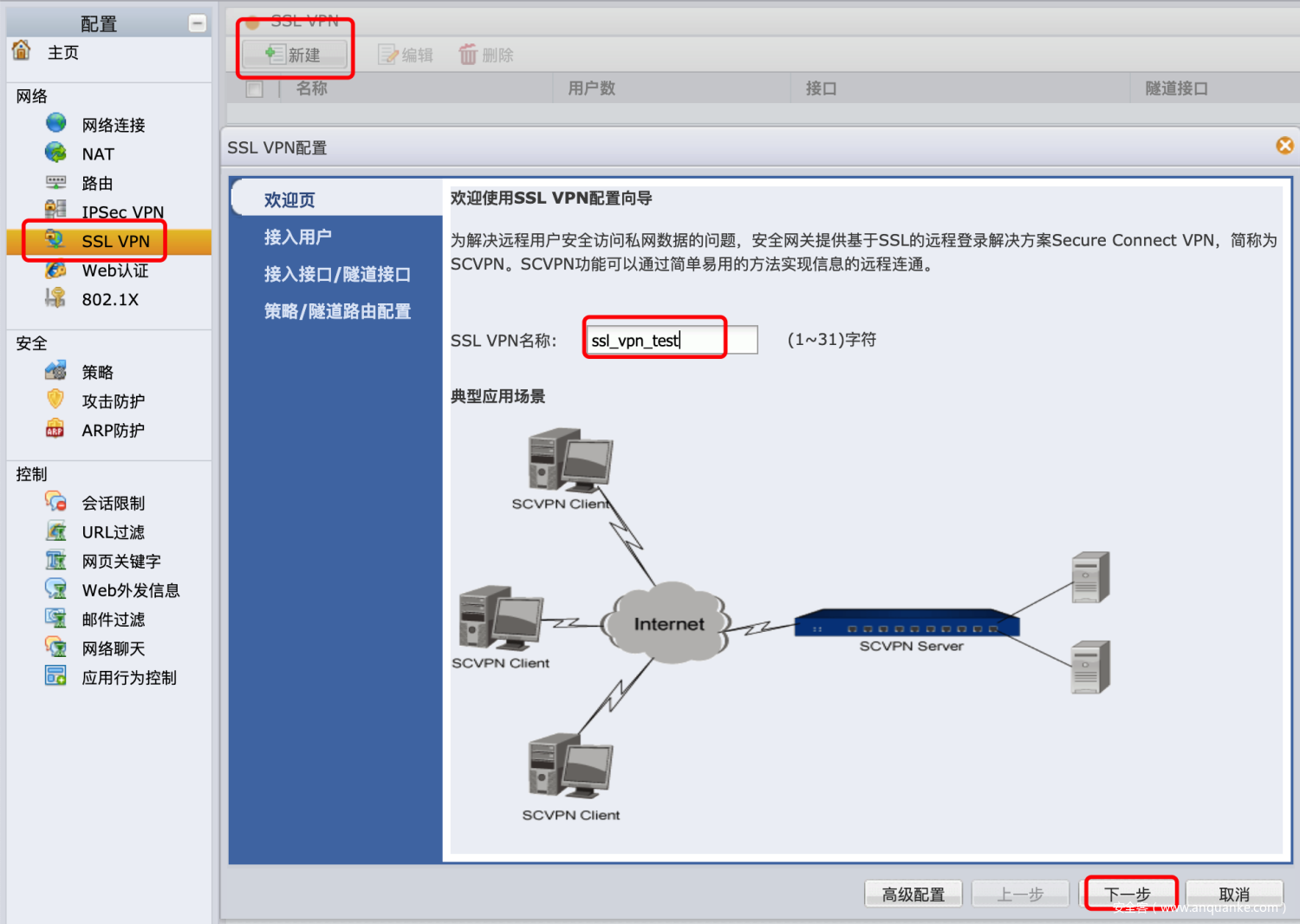

2.找到系统中的VPN设置,新建一个ssl vpn,为新建的ssl vpn命名如下图所示。

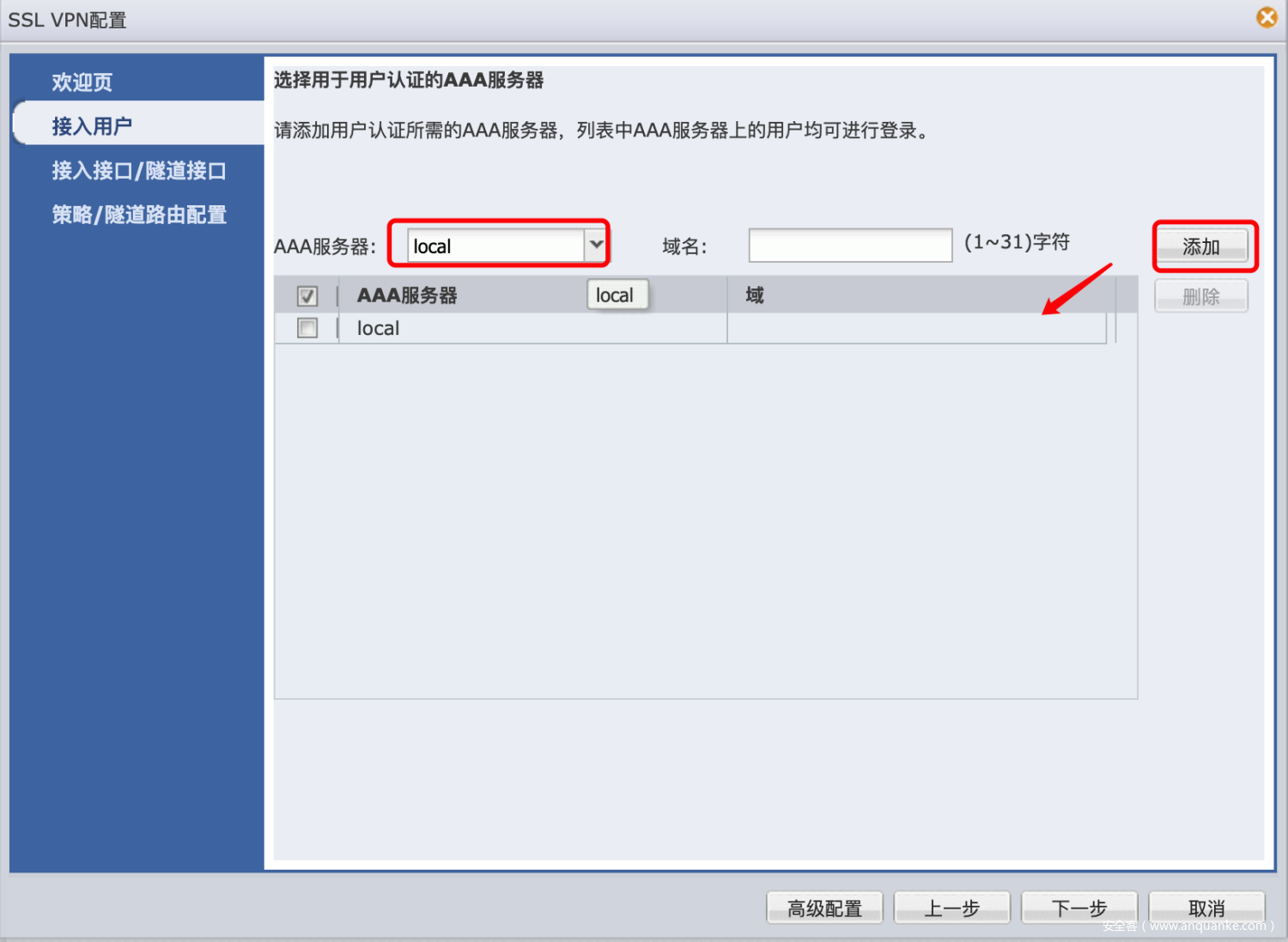

3.按照配置向导配置接入用户AAA服务器,添加一个本地服务器如下图所示。

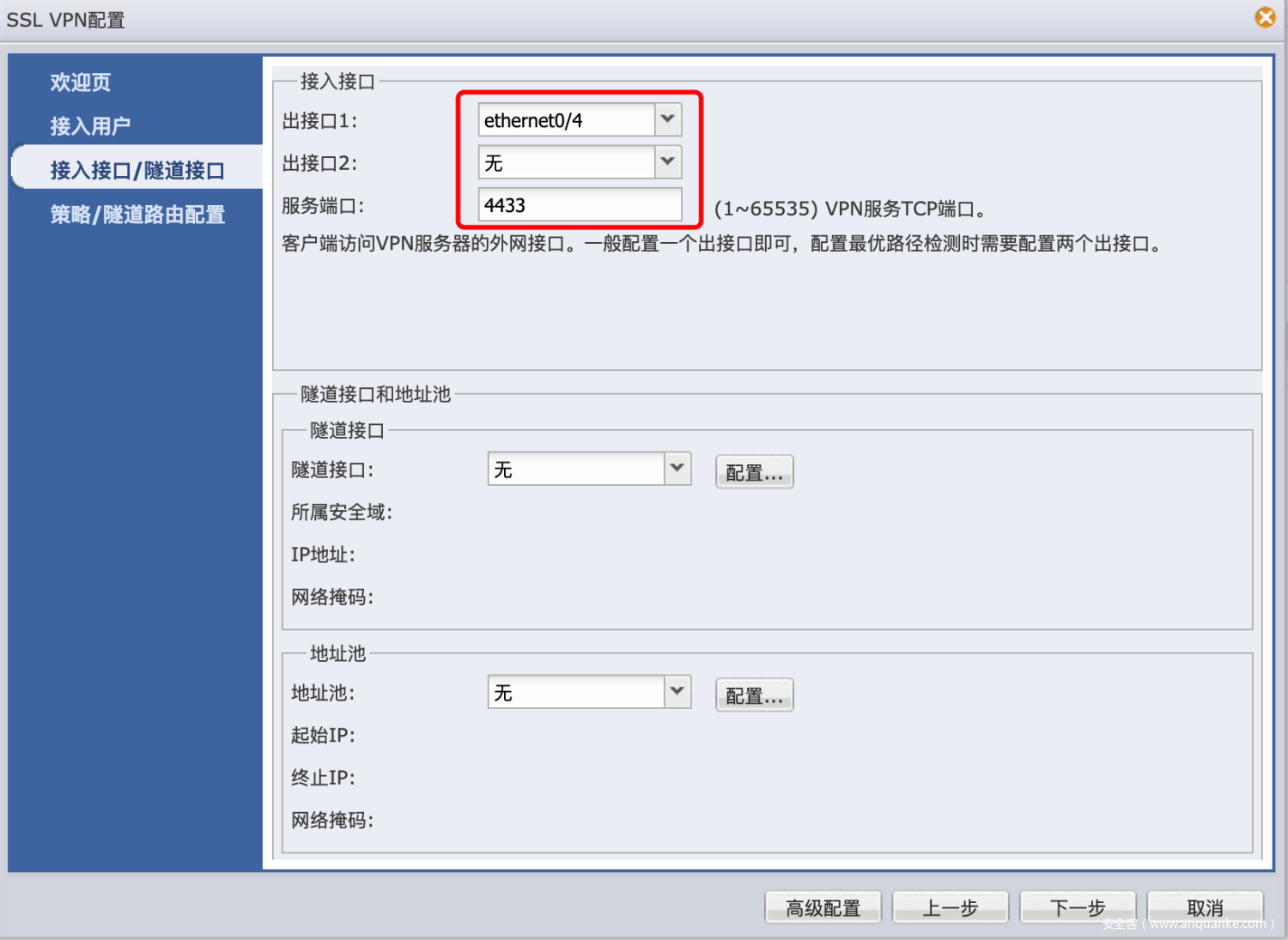

4.配置接入接口,在第一步骤中查看了外网IP也就是访问后台的地址对应的网卡接口,配置选择改地址对应的接口并设置一个端口号用于ssl vpn连接。

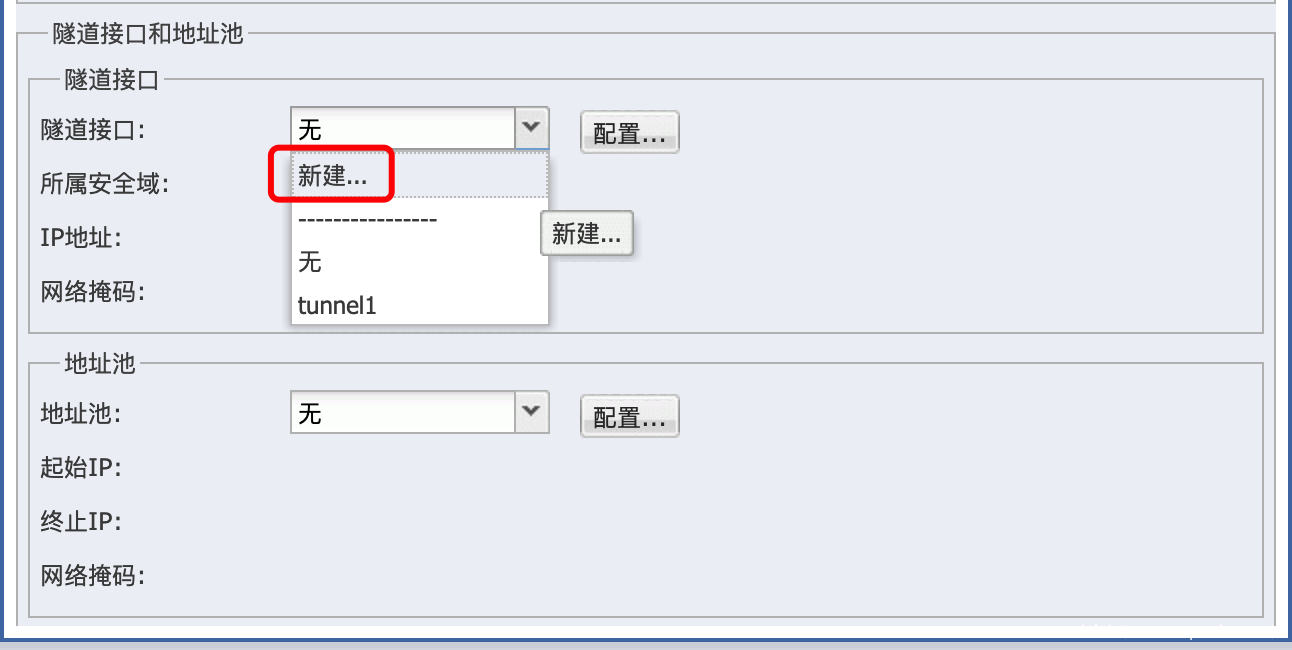

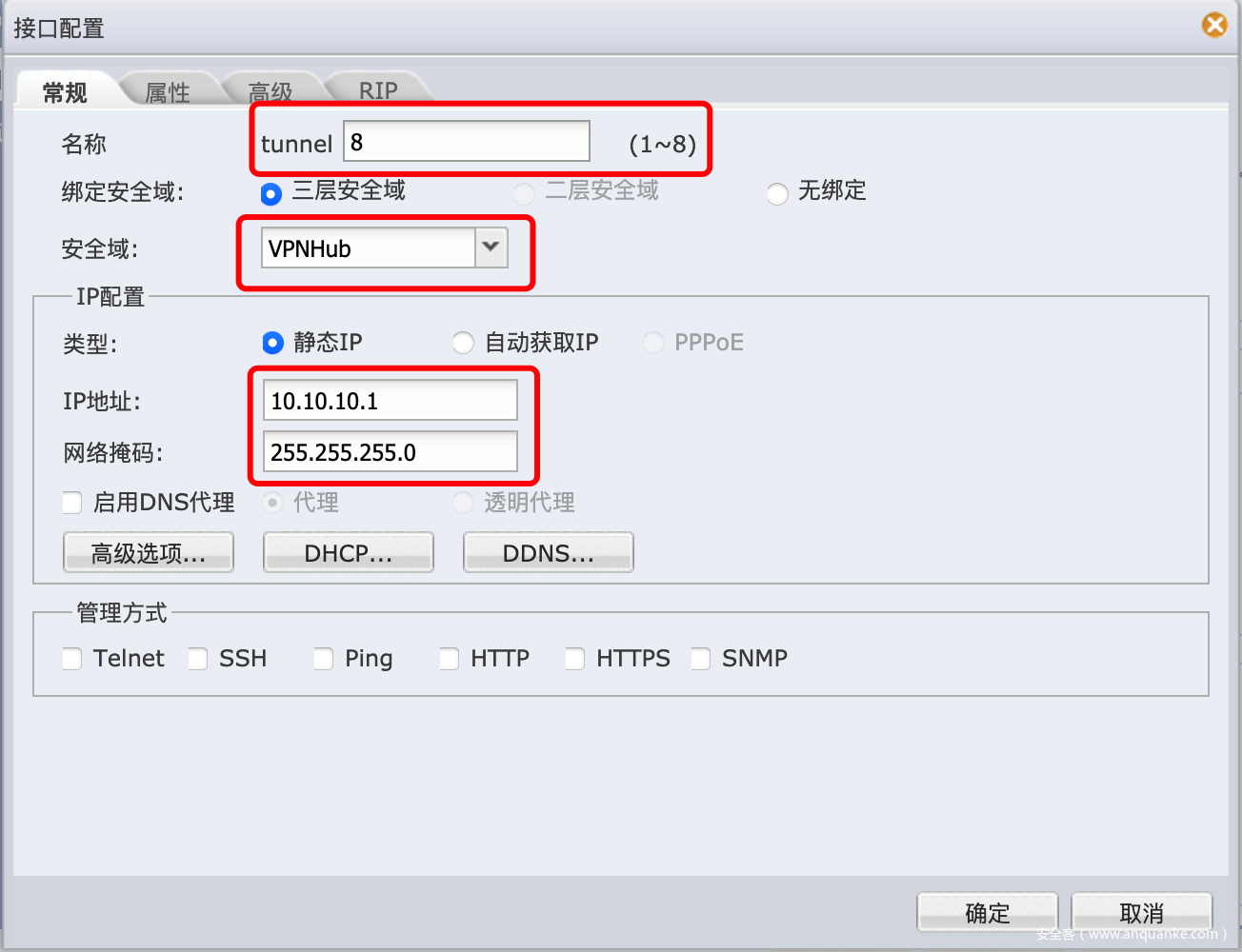

5.配置隧道接口,新建一个隧道

新建隧道名称默认1-8使用一个为占用的就可以了,安全域使用默认的,或者在第一步骤中查看的安全域没有默认的需要提前添加一个默认any的安全域进行使用。用户连接时使用dhcp进行分配地址,此处的IP作为网关使用配置一个不常用的不被占用即可。

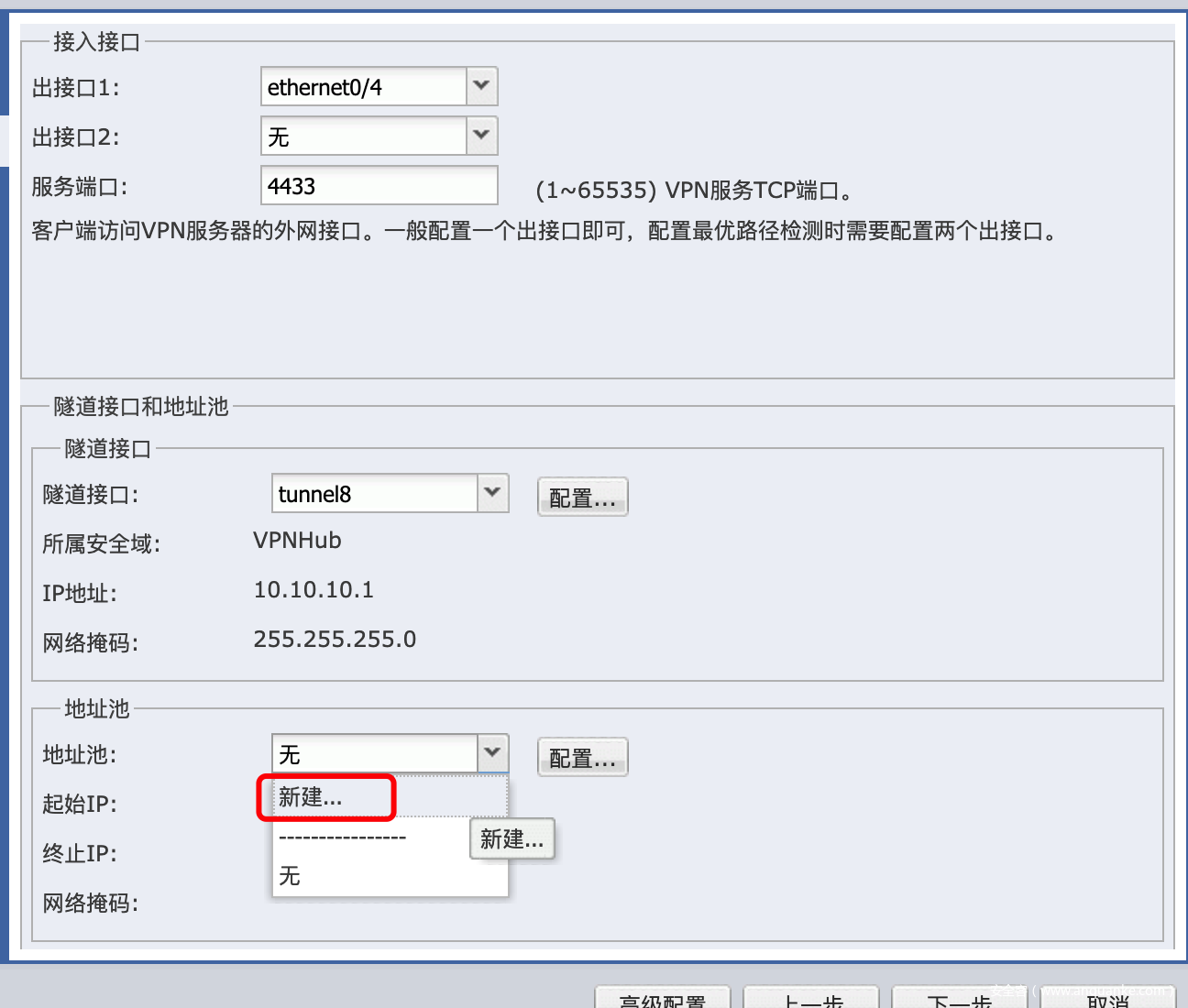

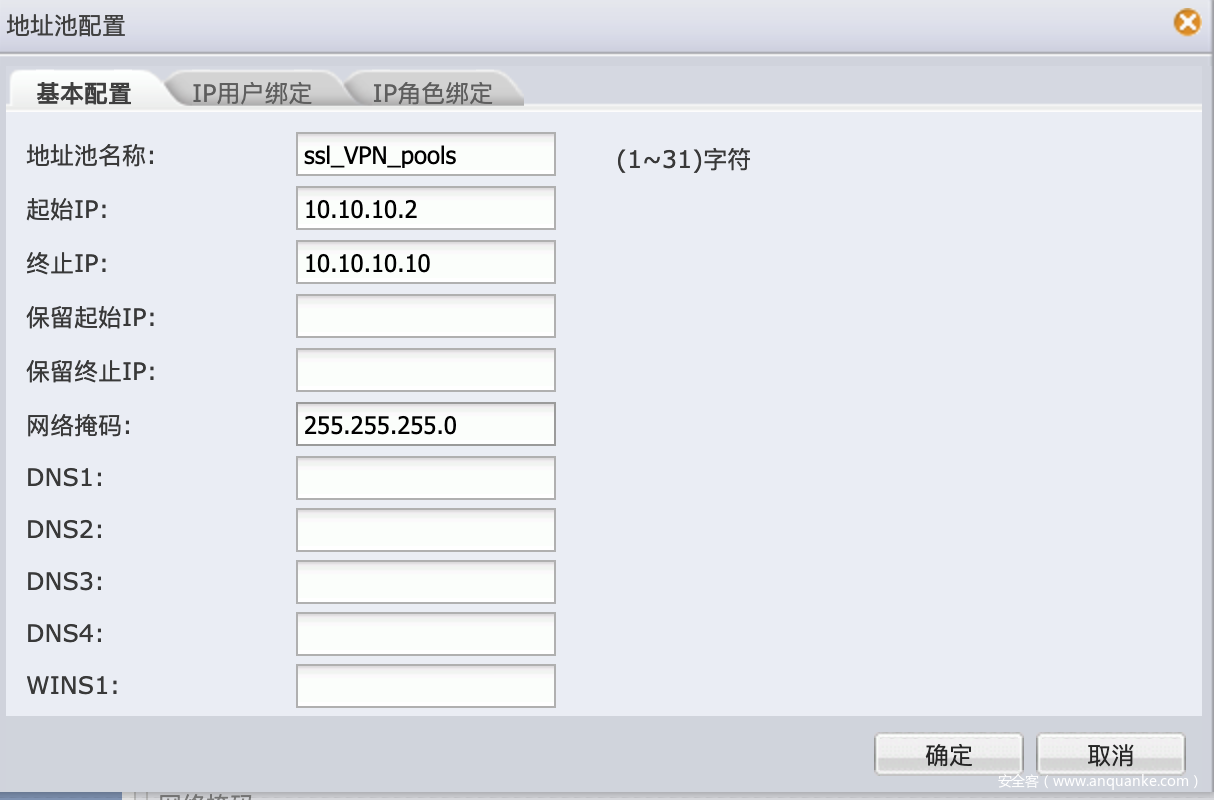

6.配置IP地址池,新建一个地址池

IP地址池中的地址作为用户连接时分配使用,需要和上一步中配置的IP在统一各网段,但不能暂用网关使用的地址,作为测试使用一个IP就够了我这里随机写了一个9个范围的地址池。

隧道接口和地址池IP配置完成后一定要确保在同一网段,如下图所示。

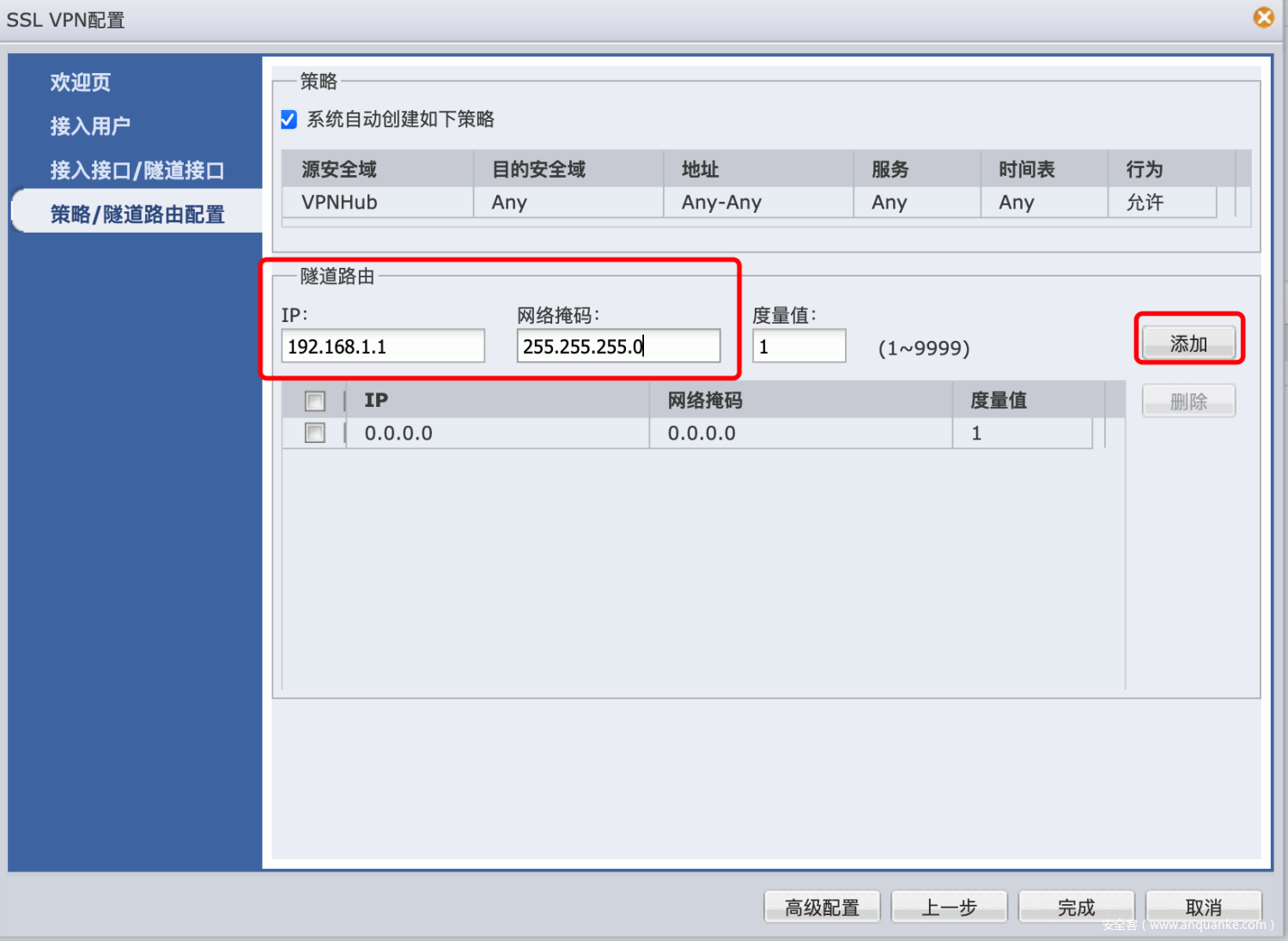

7.配置策略和隧道路由,策略即使用安全域,隧道路由配置内网地址

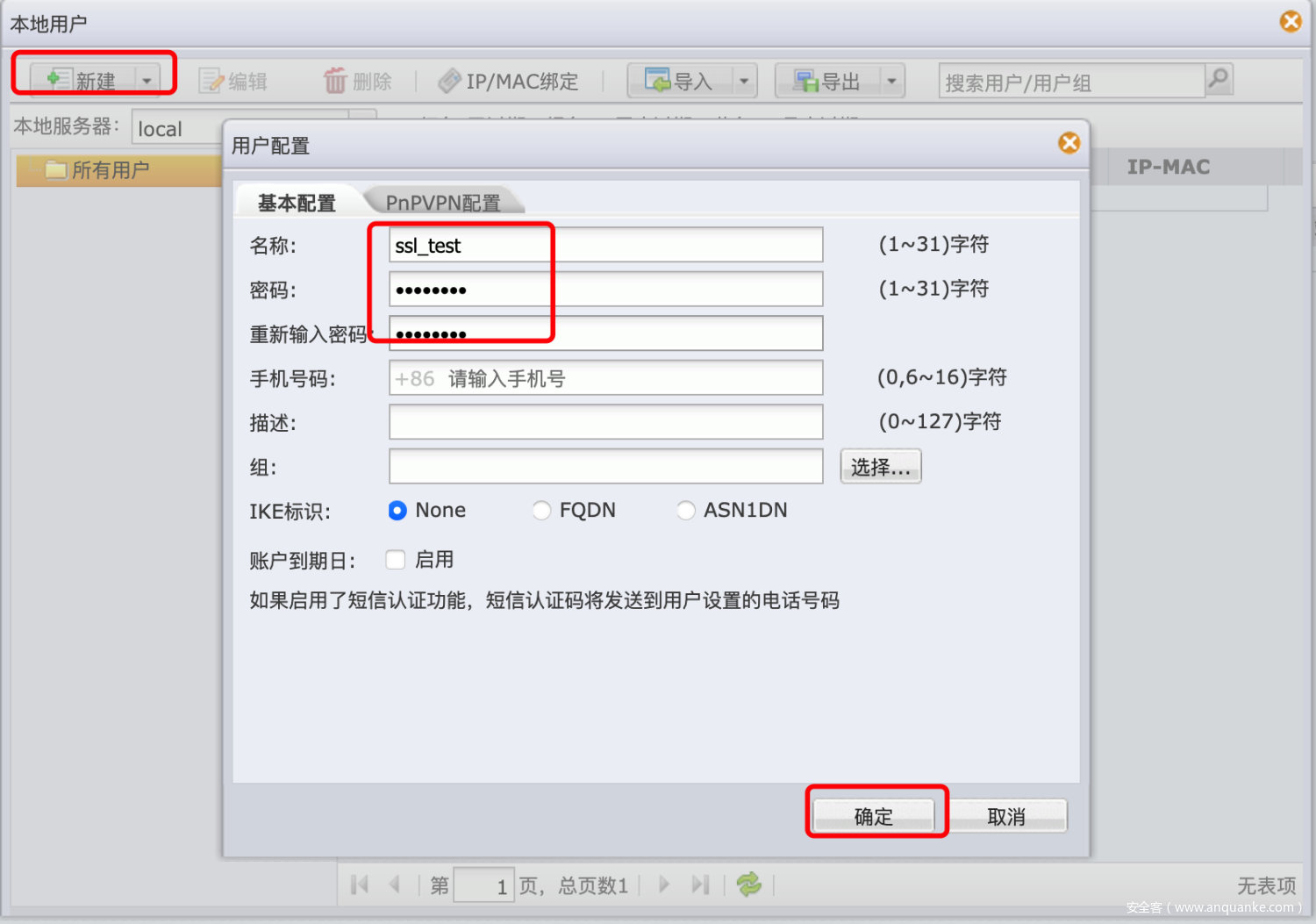

8.找到系统用户组管理功能,添加一个本地用户做为访问用户使用

添加一个本地用户

到这里所有的配置就完成了,下面进行连接进入系统内网

9.连接测试

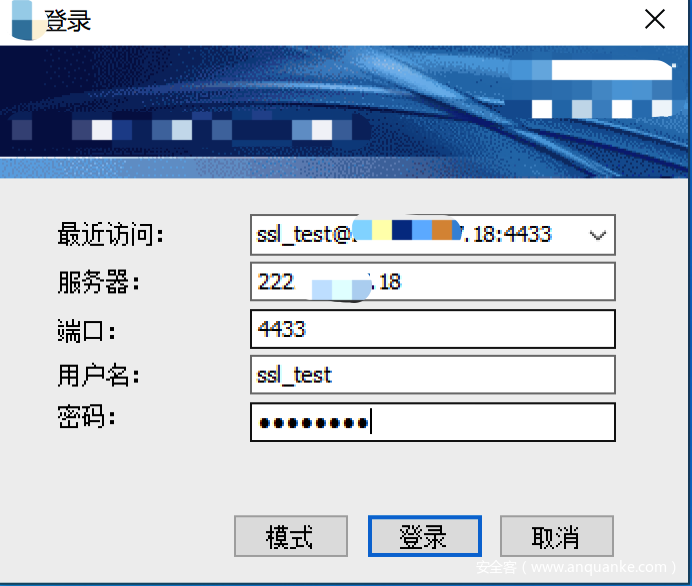

ssl vpn可通过浏览器或客户端进行访问连接,这里介绍客户端连接。通过搜索网络设备型号可到厂商官网下载到客户端安装包,安装后通过配置的入口地址和端口号使用添加的用户进行登录。

登录成功

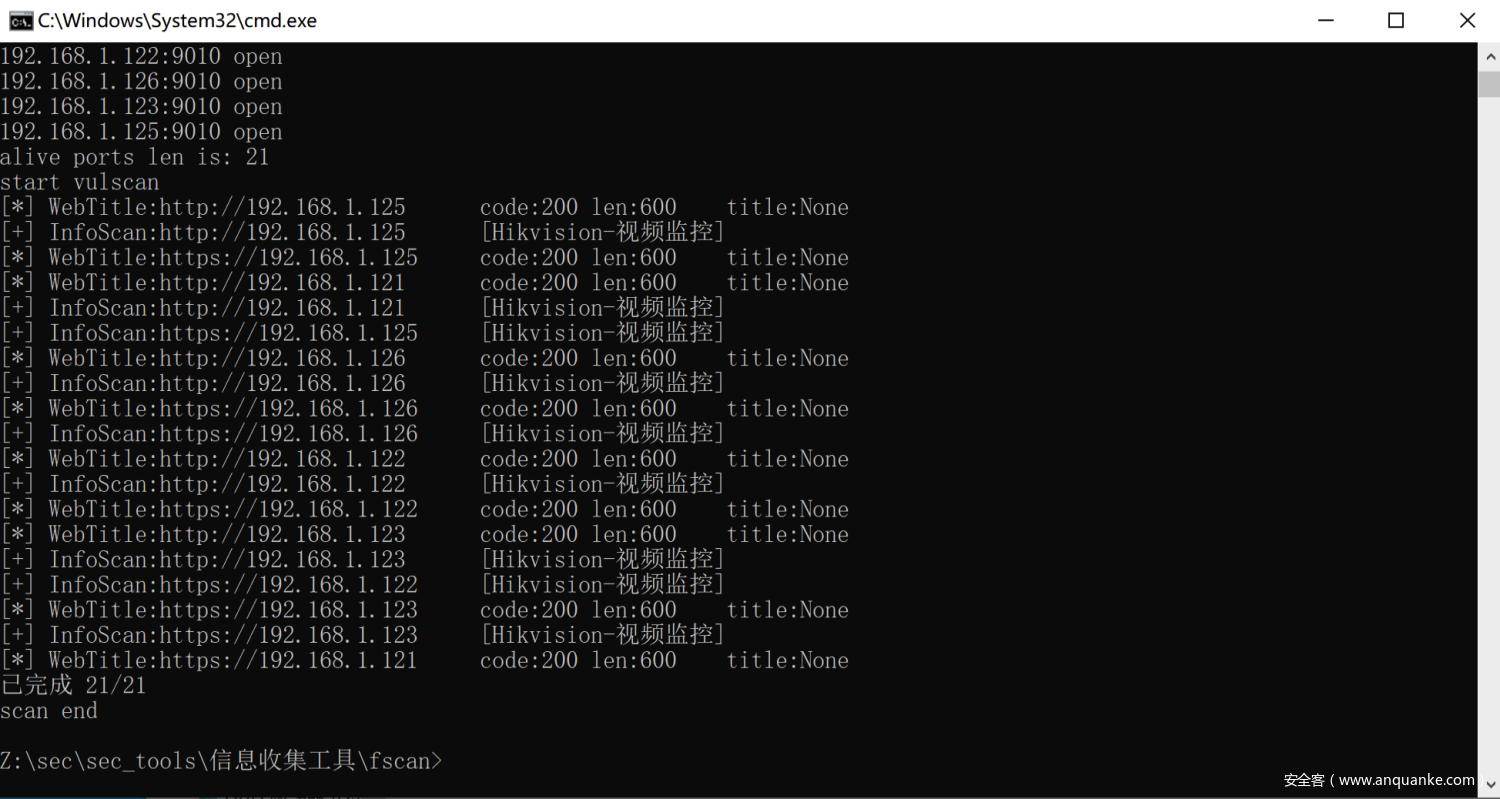

10.成功登录后就可以对内网进行一番杀戮了。

0x06 小结

在日常hw中如果能够获取到一些网络设备的后台权限很多时候都认为是没有day就没有办法进行下一步利用了,但目前大部分设备都有内置VPN功能,获需通过今天介绍的这种方式能够对读者在今后的实战中有所思路上的帮助,网络设备的VPN根据协议分类有多种,可以进行多种配置进行尝试,另外再告诉大家一个配置技巧,在一般的网络设备中所有的配置使用方法功能都可以通过设备厂商的产品说明书中找到。

产考连接

发表评论

您还未登录,请先登录。

登录