Oracle发布2022年7月补丁更新, 修复了由墨云科技报告的一个高危漏洞,墨云科技建议广大用户做好资产自查以及预防工作,以免遭受恶意攻击。

墨云安全应急响应中心

时间:2022.7.20

漏洞描述

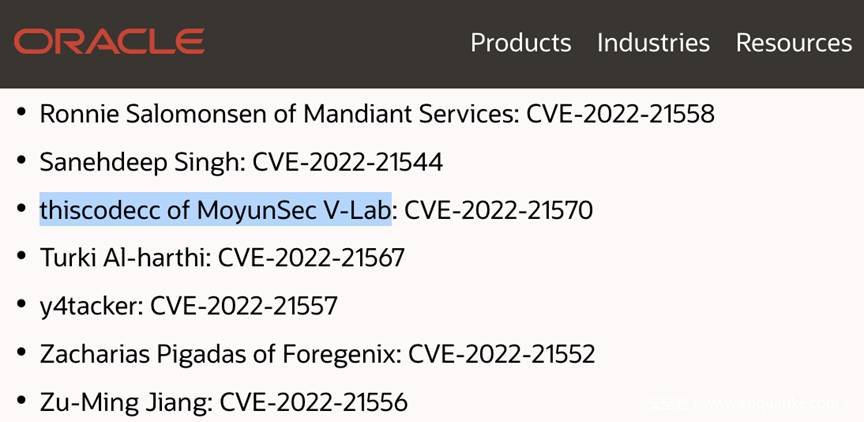

墨云安全V-Lab实验室安全研究员发现Oracle公司旗下产品Oracle WebLogic Server一个高危漏洞(CVE-2022-21570), 墨云安全V-Lab实验室第一时间向Oracle公司提交报告,并协助其修复相关漏洞。

Oracle于美国太平洋时间7月19日星期二发布了今年第三季度的关键补丁更新公告Critical Patch Update – July 2022。并公开致谢了墨云安全V-Lab实验室。

风险等级

高 危

修复建议

通用修补建议

及时更新补丁,参考oracle官网发布的补丁:

https://www.oracle.com/security-alerts/cpujul2022.html

临时修补建议

1. 如果不依赖T3协议进行JVM通信,禁用T3协议:

– 进入WebLogic控制台,在base_domain配置页面中,进入安全选项卡页面,点击筛选器,配置筛选器。

-在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,在连接筛选器规则框中输入7001 deny t3 t3s保存生效。

– 重启Weblogic项目,使配置生效。

2. 如果不依赖IIOP协议进行JVM通信,禁用IIOP协议:

– 进入WebLogic控制台,在base_domain配置页面中,进入安全选项卡页面。

– 选择“服务”->”AdminServer”->”协议”,取消“启用IIOP”的勾选。

– 重启Weblogic项目,使配置生效。

漏洞描述

墨云科技后续将积极为用户提供技术支持,进行持续跟踪并及时通报进展,如有需要请拨打电话86-10-62960509。也可搜索“墨云安全”公众号,获取墨云科技更多资讯,期待您的关注!

发表评论

您还未登录,请先登录。

登录