你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、日政府网站遭网络攻击 或为亲俄派黑客组织发动

据日本共同社援引日本内阁网络安全中心(NISC)等报道,政府运营的行政信息门户网站“e-Gov”遭到网络攻击,造成了无法访问等影响。前一天下午,亲俄派黑客组织“Killnet”在社交网站(SNS)上传了或为犯罪声明的文章,宣称将对日本政府网站实施网络攻击,并称该组织“走在与日本军国主义对抗的道路上”。

FNN称,除了日本政府的网站,一些由日本民间企业运营的网站也受到攻击,包括日本信用卡发行商JCB的网站。关于将日本选为攻击对象的理由,KillNet称,“日本正在支援乌克兰,还侵犯千岛群岛”。

关于本次网络攻击,NHK援引日本网络专家吉川孝志的话称,“这不意味着现在就有信息被偷取,希望有关方面能够冷静应对此事”。不过,吉川还称,KillNet正在社交媒体上征集其他有关日本政府重要网站的信息,“今后这种攻击可能还会继续发生,需要持续警惕”。[阅读原文]

2、洛杉矶联合学区遭勒索软件攻击

洛杉矶联合学区在周末遭到勒索软件攻击。

据悉,勒索攻击事件发生在学区开学的前几天。洛杉矶联合学区在声明文件中称:“Los Angeles Unified 周末在其信息技术系统中检测到异常活动,经过初步审查,可以确认这是对我们信息技术资产的外部网络攻击。自从发现这起可能具有犯罪性质的事件以来,我们将继续与执法机构一起评估情况。并强调尽管我们系统的基础设施受到了严重破坏,但学校仍将如期于 9 月 6 日星期二开学。”

目前,洛杉矶联合学区正在调查此事件,并宣布已实施事件响应程序。调查涉及美国教育部、联邦调查局和国土安全部的网络安全和基础设施安全局。该地区正在与合作伙伴合作恢复受影响的服务,并补充说关键业务系统、员工医疗保健和工资单不受影响。网络攻击并未影响学校现有的安全和应急机制。[阅读原文]

3、国际执法行动查缴PII数据犯罪市场WT1SHOP

一项国际执法行动中,葡萄牙当局查封了WT1SHOP网站,美国查获了四个用于访问犯罪市场的互联网域名,包括wt1shop.net、wt1store.cc、wt1store.com和wt1store.net。

WT1SHOP,最大的PII数据犯罪市场之一,主要出售被盗信用卡、身份证和数百万登录凭据。可以说,WT1SHOP聚集了大批不法黑客。该网站使用的其他域名是wt1store.biz、wt1store.me、wt1store.xyz和wt1store.org,现在似乎没有被查封。但是,随着网站被查封,访问这些域中的任何一个都不再允许访问商店。警方调查显示,该网站出售了数百万用户的个人信息,具体涉及被盗的登录凭证、银行账户、信用卡和扫描的政府身份证明,如护照和驾驶执照。

执法部门将WT1SHOP的比特币支付、电子邮件地址和管理员账户追溯到摩尔多瓦共和国36岁的Nicolai Colesnicov。Colesnicov 被怀疑是犯罪市场的管理者和经营者。Colesnicov被控串谋和贩卖未经授权的访问设备,如果被判有罪,将面临最高10年的联邦监狱刑期。[阅读原文]

4、洲际酒店集团因网络攻击扰乱预订系统

本周,洲际酒店集团(InterContinental Hotels Group PLC, IHG)表示其部分技术系统遭到了未经授权的访问,该公司正在努力全面恢复这些系统。这家在伦敦上市的连锁酒店表示,其预订渠道和其他应用程序自周一开始受到冲击,但尽管这个问题还没得到解决,其酒店仍然能够直接接受预订。

洲际酒店相关人员称,“已经启动应对计划,正在通知相关监管部门,并与技术供应商密切合作。外部专家也已参与调查这一事件。”[阅读原文]

5、Moobot僵尸网络盯上D-Link路由器,速打补丁!

继海康威视摄像头后,被称为“MooBot”的 Mirai 恶意软件僵尸网络变种转战 D-Link 路由器,盯上未打补丁的D-Link 路由器预行不轨。

MooBot恶意软件僵尸网络最早于2021年12月首次被发现,当时其利用海康威视摄像头中的一个漏洞,迅速传播并对大量设备进行DDoS攻击。而在最新发现的攻击活动中,该僵尸网络盯上新目标,染指未更新补丁的D-Link 设备。据安全人员分析,MooBot主要利用的是D-Link 设备中的四个漏洞,分别为CVE-2015-2051:D-Link HNAP SOAPAction 标头命令执行漏洞;CVE-2018-6530:D-Link SOAP 接口远程代码执行漏洞;CVE-2022-26258:D-Link 远程命令执行漏洞;CVE-2022-28958:D-Link 远程命令执行漏洞。

上述漏洞,均已发布安全更新,但并非所有的用户都进行了补丁修复,这就让恶意软件僵尸网络有了可乘之机。为避免安全隐患, D-Link 路由器用户可及时更新漏洞补丁。[阅读原文]

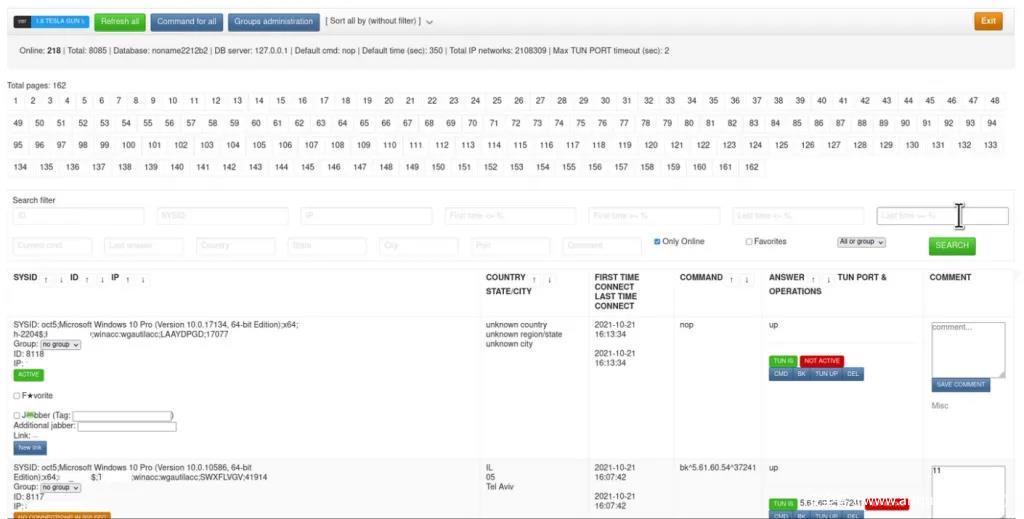

6、TA505使用TeslaGun面板管理ServHelper后门

近日,有安全公司发现一名为TeslaGun,且未被记录的软件控制面板,据悉该控制面板为网络犯罪团伙TA505所用。黑客组织TA505 ,又名Evil Corp,自2014年以来一直活跃,主要针对零售和银行等领域目标。

黑客组织TA505以规避技术而闻名,PRODAFT 专家分析认为该组织已经针对至少8160个目标开展了大规模的网络钓鱼活动,受害者多为金融机构或相关从业人员。

至于ServHelper 后门,则是一款由Delphi 编写的恶意软件。下载ServHelper 后门设置反向 SSH 隧道,则可通过端口3389上的远程桌面协议 (RDP) 访问受感染的系统。TA505黑客组织就是使用 TeslaGun 控制面板来管理 ServHelper 后门,用它充当 C2 基础设施,允许操作员发出命令。[阅读原文]

发表评论

您还未登录,请先登录。

登录