你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

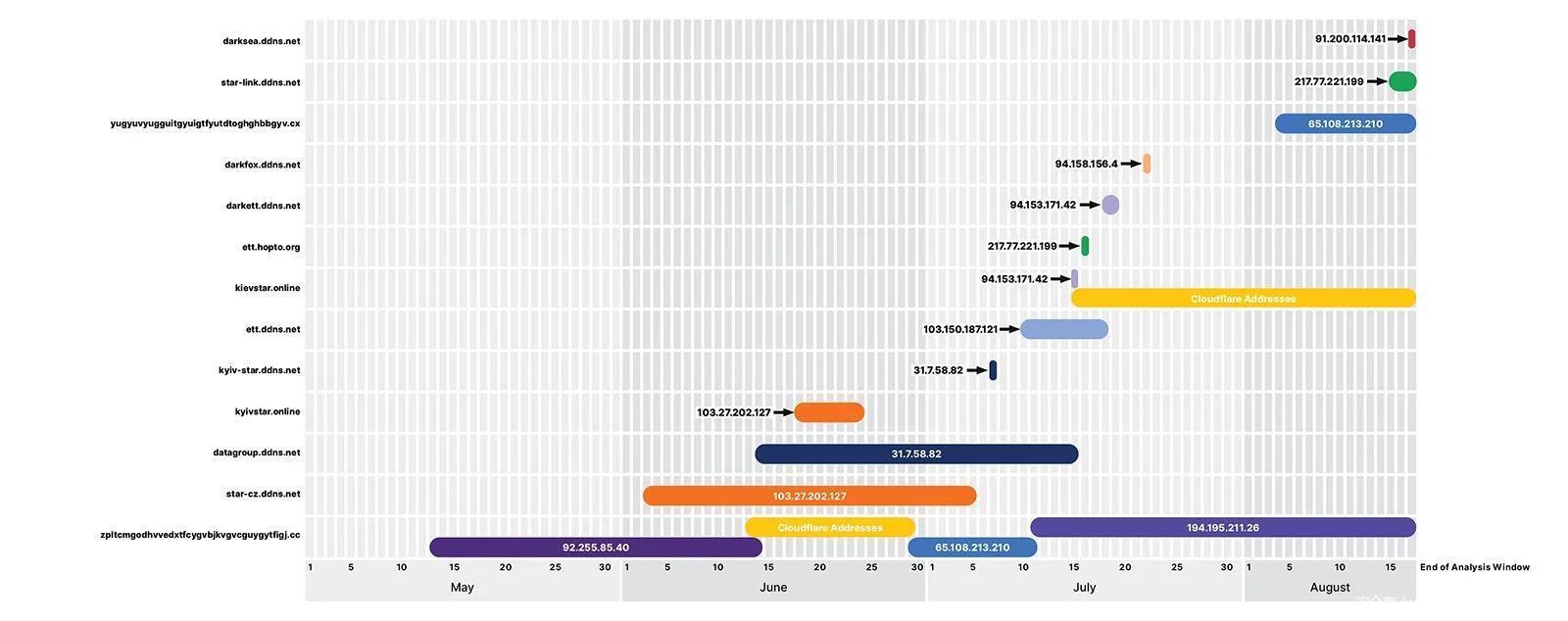

1、黑客组织Sandworm冒充电信提供商攻击乌克兰实体

有安全公司披露称,疑似俄罗斯背景的黑客组织Sandworm伪装成电信提供商,对乌克兰实体实施恶意软件攻击。据悉,黑客组织Sandworm近年来针对乌克兰实施了多起网络攻击,其曾对乌克兰能源基础设施进行持续性的僵尸网络攻击活动。

在最新捕获的攻击活动中,黑客组织Sandworm试图将Colibri Loader和 Warzone RAT(远程访问木马)等恶意软件部署到乌克兰关键部门的网络系统。[阅读原文]

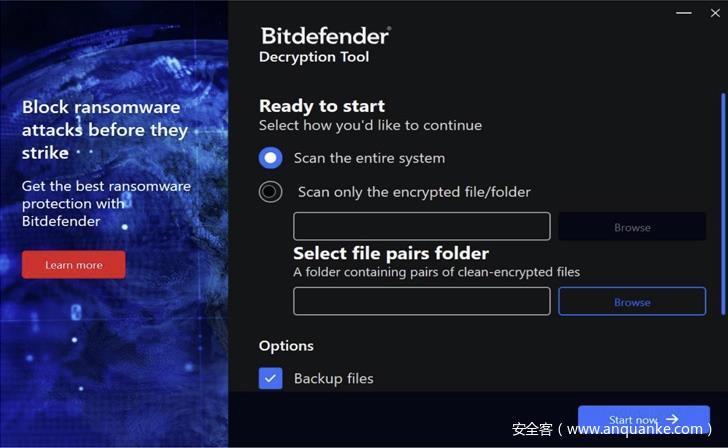

2、欧洲刑警组织发布免费LockerGoga 勒索软件解密器!

LockerGoga ,一个早在2019年就开始活跃的勒索软件,因攻击挪威铝业巨头Norsk Hydro登上新闻头条,有安全公司统计称,该勒索软件曾感染71个国家的1800多名受害者,造成约 1.04 亿美元的损失。

近日,欧洲刑警组织与罗马尼亚网络安全公司Bitdefender合作,发布免费的LockerGoga 勒索软件解密器。目前,与LockerGoga 勒索软件团伙有关的12人已在欧洲刑警组织的国际行动中被逮捕归案。[阅读原文]

3、日本上半年“勒索病毒”受害114起,同比增加8成

随着 AI 翻译工具的进步,曾经因为语言问题而很少受到攻击的地区如日本开始成为勒索软件黑帮的攻击目标。

日本警察厅的数据显示,2022 年上半年接到 30 个都道府县共 114 起报告,较上年同期 61 起增加 87%,其中中小企业为 59 起,大企业为 36 起,团体等为 19 起。从行业来看,制造业与服务业居多,但各种规模和行业的企业均有遭受损失的情况。对受害企业等实施的问卷调查显示,调查与恢复费用总额达到 1000 万日元以上的占到 55%。在受害数据留有备份的 48 起中,至少 36 起无法恢复。[阅读原文]

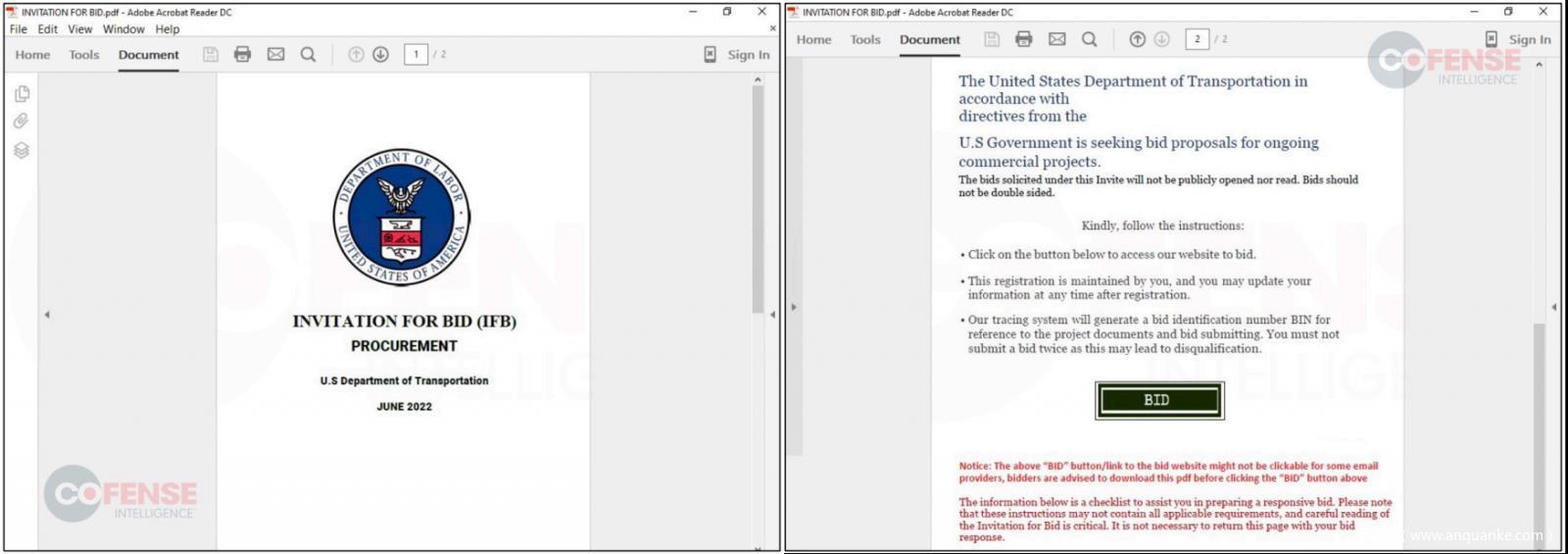

4、Microsoft 365网络钓鱼攻击冒充美国政府机构

近日,多起持续性网络钓鱼活动盯上美国政府承包商。

外媒报道称,近期发现大批利用高迷惑性的“诱饵”文件进行网络钓鱼的攻击活动,且主要针对美国政府相关承包商。据悉,这些网络钓鱼电子邮件的内容多会以利润丰厚的政府项目投标需求为诱饵,引导目标点击进入到仿冒的合法联邦机构门户进行后续操作。

目前, 交通部、商务部等多个美国政府部门都成为幕后黑客仿冒的目标。为达目的,这些网络钓鱼电子邮件中都会使用更一致的格式、更大的徽标,并且会通过 PDF 文件扩散恶意程序。此外,PDF 之前的签名者是“edward ambakederemo”,而现在,文档中的元数据与被欺骗的部门相匹配。例如,据推测由威斯康星州交通部发送的诱饵带有“WisDOT”的签名。[阅读原文]

5、Revolut遭黑客入侵,0.16% 的客户数据被暴露

线上金融与支付公司Revolut最近成为网络攻击的目标,该公司在发给客户的电子邮件中确认,实际上有少数用户的账户已经被暴露。不过这次漏洞并没有导致任何资金被盗。然而,该公司没有透露哪些信息已经暴露,但它说它现在正在联系每一个用户,告知有关该漏洞以及其可能带来的影响。

“不同客户的数据不同。如果有必要,我们会单独联系他们,”Revolut说。另一方面,Revolut解释说,目前没有任何银行卡的细节、PIN码或密码被访问。

该公司声称只有0.16%的客户受到影响,且在这一点上,用户方面不需要采取行动来进一步保护账户。

“我们最近收到了来自一个未经授权的第三方的高度针对性的网络攻击,可能在短时间内获得了你的一些信息。你不需要采取任何行动,然而我们想让你知道,并为这一事件真诚地道歉。我们立即检测并隔离了这一网络攻击。”Revolut在发给受影响客户的电子邮件中说:”由于你是受影响客户中非常小的一部分,我们想向你保证,你的数据现在是安全的,我们理解你可能对这次事件有疑问。”

“我们强调,没有接触到资金被盗的情况。你的钱是安全的,像往常一样。你可以正常使用你的虚拟卡/实体卡和账户。作为预防措施,我们已经建立了一个专门的团队来监控你的账户,保证你的钱和账户的安全。虽然你的钱是安全的,但你可能会面临更多的欺诈风险。我们建议你对任何可疑的活动保持特别警惕,包括可疑的电子邮件、电话或信息”。[阅读原文]

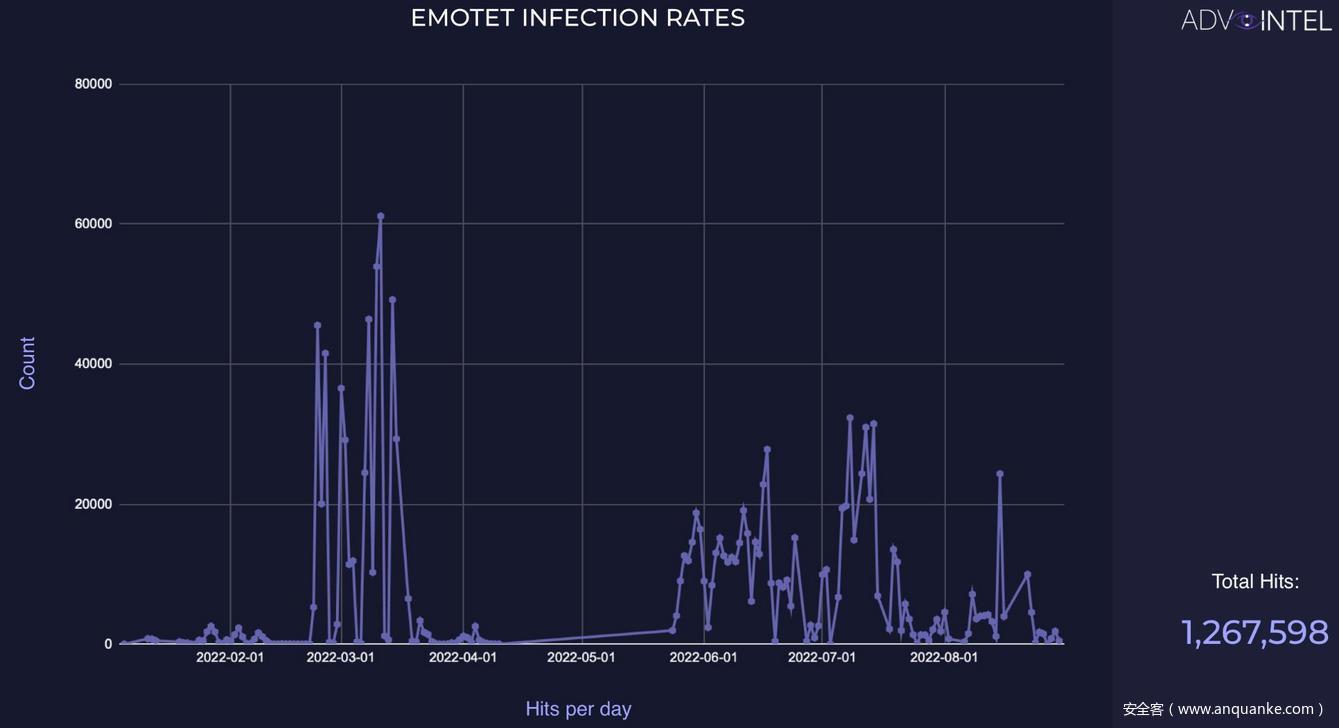

6、再活跃!Emotet僵尸网络分发Quantum和BlackCat勒索软件

曾经臭名昭著的僵尸网络Emotet在2021年初被全球执法部门重拳出击后消失了一段时间,如今已卷土重来势头凶猛。安全研究人员监控Emotet僵尸网络活动时,发现Quantum和BlackCat勒索软件团伙现在正在使用该恶意软件来部署其有效载荷。

安全研究人员还指出,现今Emotet僵尸网络已成为网络犯罪集团的“供应商”,多数持续攻击初期动作均以Emotet僵尸网络为媒介或跳板。ESET此前曾发布报告称,与2021年9月至12月的前四个月相比,2022年前四个月的Emotet检测量增加了100倍。[阅读原文]

发表评论

您还未登录,请先登录。

登录