你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1. 万代证实用户信息因黑客攻击泄露 但暂未收到勒索

万代南梦宫公布了针对其7月份遭到黑客攻击调查的最新情况,称“无法否认”被泄露的内容中包含客户信息。

根据公告的说法,万代尚不明确用户信息泄露的程度,以及是否会被用来实施勒索行为,但他们会密切关注此事,并向可能受影响的客户道歉。据了解,本次信息泄露主要涉及亚洲地区用户,不包括日本。

万代还表示,目前公司正在同外部机构合作,加强安全监测和信息系统结构。展望未来,集团将继续加强其信息安全架构,并努力防止该事件再次发生。

近期黑客攻击十分猖獗,从万代、卡普空、EA、R星到2K,一波未平一波又起,许多机密内容被盗取后公之于众,网络安全问题迫在眉睫。[阅读原文]

2.澳大利亚Optus遭受重大网络攻击,多达900万用户受影响

Optus透露,它受到了一次网络攻击,导致当前和以前客户的信息被非法获取,包括姓名、出生日期、机密身份证件和电子邮箱地址。在一份声明中,这家新加坡电信的澳大利亚子公司解释说,它已立即制止了侵犯行为,并与澳大利亚网络安全中心合作以减轻客户面临的任何风险。

目前,Optus已通知警方和主要监管机构。据悉,可能泄露的信息包括电话号码等个人详细信息,而部分客户的地址和身份证件号码也被泄露,受到影响的客户据称多达900万。但该运营商表示,支付细节和账户密码并未泄露,其移动和互联网服务仍正常运行。[阅读原文]

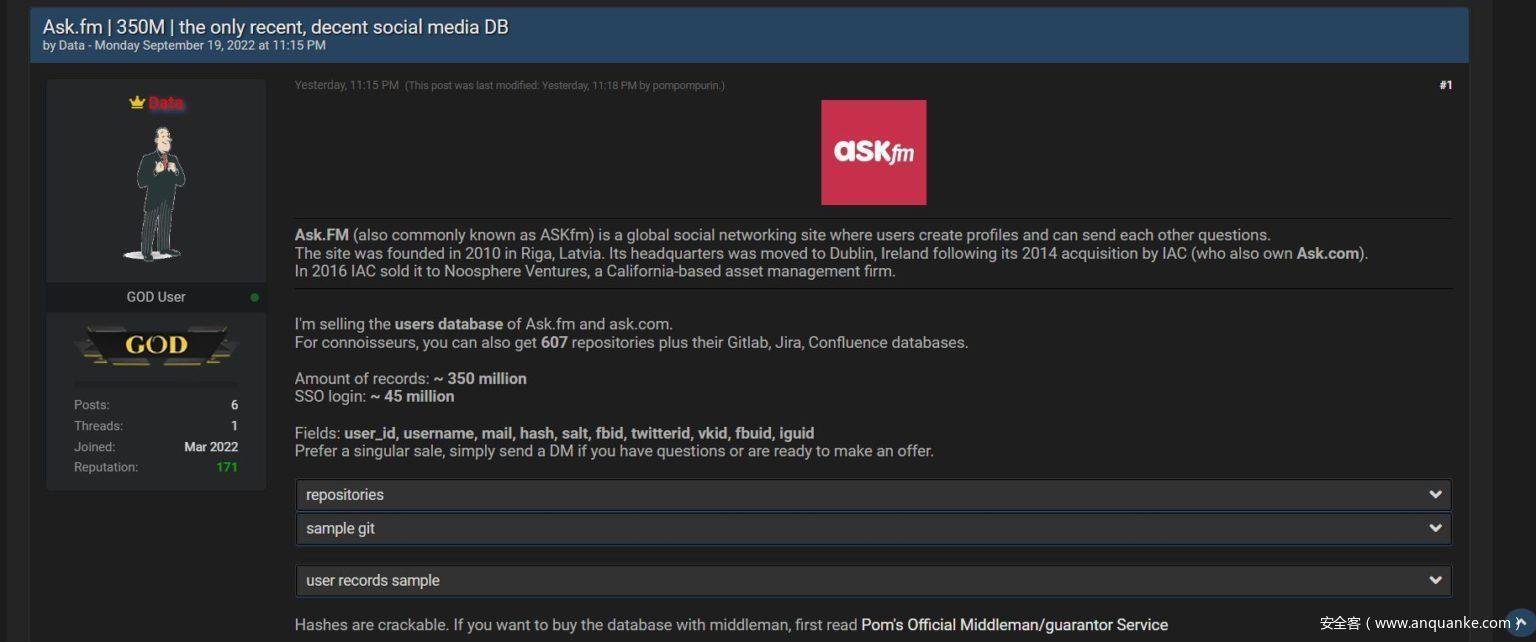

3.Ask.FM 3.5 亿用户数据库在黑客论坛出售

一位用户名叫 Data 的卖家在一个流行黑客论坛出售包含 3.5 亿用户信息的 Ask.FM (ASKfm)数据库。这可能是有史以来最大规模的数据泄露事件之一。Ask.FM 是一个问答社交网络,2010 年上线,有逾 2.15 亿注册用户。Data 公布了数据样本,透露数据库字段包括 user_id、username、mail、hash、salt、fbid、twitterid、vkid、fbuid、iguid。Ask.FM 的密码使用了 SHA1 加密,因此比较容易破解。Data 表示最早是在 2019 年访问 Ask.FM 服务器,2020-03-14 获得了它的数据库。Ask.FM 在 2020 年就知道了这次入侵,但未予以披露。它至今没有对此作出回应。[阅读原文]

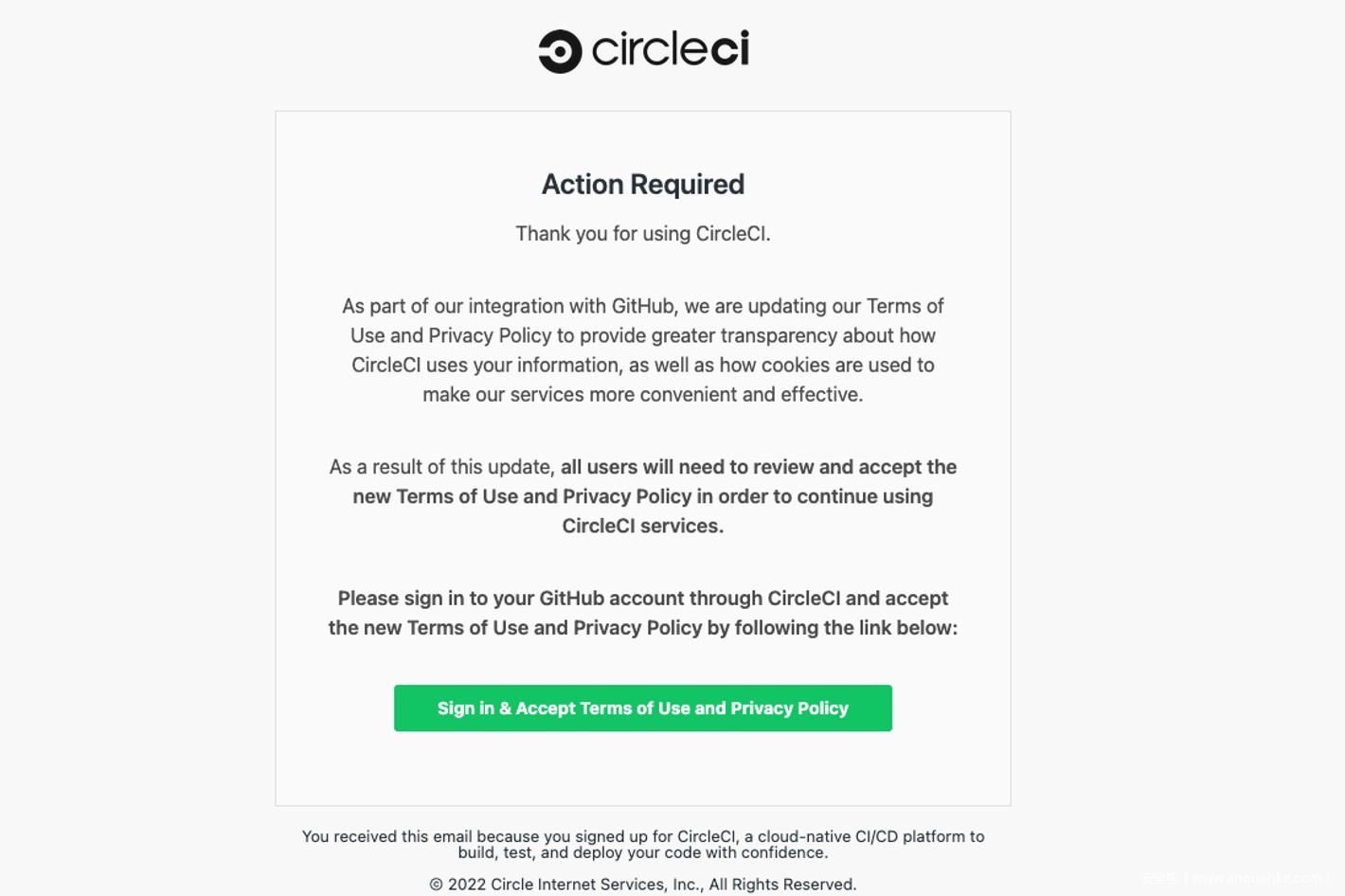

4.黑客利用虚假CircleCI 通知窃取GitHub帐户

GitHub警告称,自9月16日以来的网络钓鱼活动中,黑客通过冒充持续集成持续部署工具平台CircleCI电子邮件瞄准其用户。

据悉,在钓鱼攻击活动中,黑客仿冒CircleCI平台通过电子邮件通知收件人童虎条款和隐私政策已更改,进而诱导普通用户登录GitHub帐户以接受修改并继续使用服务。黑客的目的则是通过反向代理中继窃取GitHub帐户凭据和双因素身份验证 (2FA) 代码。

GitHub表示,虽然GitHub本身没有受到影响,但此类攻击活动已经影响了许多受害组织。目前,CircleCI在其论坛上发布啦一条通知,称该平台永远不会要求用户输入凭据查看或更改其服务条款。[阅读原文]

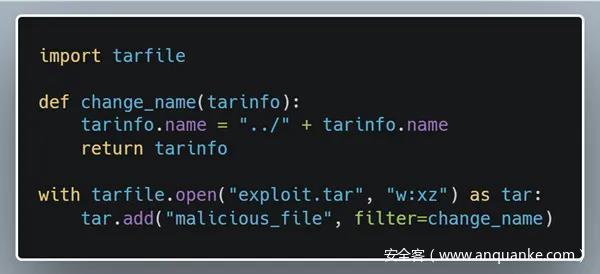

5.15年前未修补Python漏洞或影响35万+项目

超过350000个开源项目可能会受到15年前发现的未修补Python漏洞的影响,该漏洞编号为CVE-2007-4559 (CVSS 评分:6.8)。

该漏洞是一个目录遍历漏洞,它存在于Python的tarfile模块中的“extract”和“extractall”函数中。用户辅助的远程攻击者可以触发问题,通过 TAR 存档中文件名中的 ..(点点)序列覆盖任意文件,这是与 CVE-2001-1267 相关的问题。专家指出,这个漏洞被低估了,它最初的 CVSS 分数为 6.8,然而在大多数情况下,攻击者利用此问题从文件写入中获取代码执行。攻击者还可以通过上传特制的tar文件来利用该漏洞,该tar文件允许转义,文件提取到的目录并实现代码执行。[阅读原文]

6.Magento漏洞被广泛用户黑客攻击活动

近日,安全研究人员观察到针对CVE-2022-24086攻击活动激增。CVE-2022-24086是一个严重的Magento 漏洞,一旦被利用可允许未经身份验证的攻击者在未修补的站点上执行代码。

Magento是Adobe旗下的开源电子商务平台,全球约有170000个在线购物网站使用。CVE-2022-24086漏洞于2022年2月被发现并修补,当时CISA曾发布警告 敦促站点管理员进行安全更新。

在最新观察的攻击活动中,有黑客大规模利用CVE-2022-24086漏洞,在易受攻击的端点上进行远程访问木马 (RAT)、PHP 后门注入等操作。[阅读原文]

发表评论

您还未登录,请先登录。

登录