近日,安全研究人员发现了一起针对多家参与武器制造军事承包商的新攻击活动,其中甚至涉及一家F-35 Lightning II 战斗机部件的供应商。

这起,高度针对性的攻击始于发送给员工的网络钓鱼电子邮件,导致涉及许多持久性和检测避免系统的多阶段感染。目前,尚无法将攻击活动归因为某一明确黑客组织。

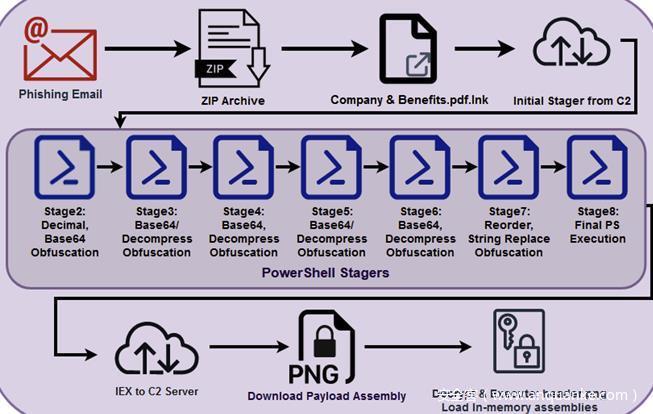

在具体攻击过程中,针对员工的网络钓鱼电子邮件包含一个ZIP附件,其中包含一个快捷方式文件(“Company & Benefits.pdf.lnk”),该文件在执行时会连接到C2并启动一系列PowerShell脚本,从而使系统感染恶意软件。有趣的是,快捷方式文件并没有使用经常被滥用的“cmd.exe”或“powershell.exe”工具,而是依赖于不常见的“C:\Windows\System32\ForFiles.exe”命令来执行命令。接下来则是解开一个七阶段的PowerShell执行链,其特点是使用多种技术的重度混淆。

安全专家分析称,涉及的混淆技术是重新排序/符号混淆、IEX 混淆、字节值混淆、原始压缩、重新排序、字符串替换和反引号混淆。此外,该脚本会扫描与调试和监控软件相关的进程列表,检查屏幕高度是否高于777像素,内存是否高于4GB 以规避沙箱,并验证系统是否在三天前安装。[阅读原文]

发表评论

您还未登录,请先登录。

登录