地震,或许大多数人都会谈之色变。地震预警,则是地震科学家们与大自然抗争的智慧结晶。

2022年9月,四川泸定发生地震,重庆网友收到地震预警信息,45秒时间足够大多数人做好避险措施

地震预警就是与“死神”赛跑:首先要求信息准确,并快速通知到受地震波影响的民众。中国地震局国家地震数据备份中心(以下简称“国家地震数据备份中心”)存储着全国的地震数据与地震预警数据,并对地震预警数据质量进行监测评价,以优化地震预警监测网络,让地震预警信息能够更准确、更快地发送到民众手中。

关乎无数人生命财产安全的地震数据,其重要性不言而喻。为了保障PB量级的地震数据安全,在网络安全方面,国家地震数据备份中心规划了新的整体建设方案,计划分阶段进行部署实施。在刚完成第一阶段建设就接到通知,地震行业将作为一个整体,同往年一样参加国家级攻防演练,但是今年的关键靶标将会放置在国家地震数据备份中心。此时距离攻防演练开始仅剩半个月时间。

“以赛代战,以战促建!”

国家地震数据备份中心迅速与微步专家协同分工,从分析识别、安全防护、检测评估、监测预警、主动防御、事件处置等六大方面进行综合评估,一致认为可在现有网络安全建设的基础上,进一步从网络和端点侧增强威胁感知能力,构建综合“主机+流量+网关+云端”的立体式网络安全纵深防御体系。经过初步选型测试,国家地震数据备份中心选择微步旗下主机威胁检测与响应平台OneEDR、威胁感知平台TDP、安全情报网关OneSIG、威胁感知与狩猎系统HFish等产品,使自身信息系统具备多维度、多场景的威胁发现与响应能力,成功构建了立体式网络安全纵深防御体系。

这套防御体系具有以下几大特点:

- 从办公网到内网,覆盖多个攻击敞口:OneEDR可保护主机;TDP从流量上检测攻击等异常行为,可有效发现0day攻击;OneSIG位于网关不仅可检测封禁由外到内的攻击行为IP,还可以拦截由内到外的恶意通信;HFish则具备获得攻击者手法等信息,助力组织更高效地应对威胁;

- 联动检测,自动处置:OneEDR与TDP实现主机行为+流量行为的全流程覆盖,更精准发现威胁,并按策略下发隔离、封禁乃至查杀动作;TDP与OneSIG联动可自动封禁攻击者IP,阻断攻击;

- 事件聚合,溯源更简单:OneEDR集成了多项微步专利技术,通过事件聚合、威胁图与机器学习成果等,可图形化展现攻击全链路,且与主机日志结合,可直接定位到具体主机的具体进程与目录,大幅简化了溯源取证流程。尤其适用于对响应时间要求极为苛刻的场景。

在部署完成后,微步组建的7人专家团队进入演练前准备环节:攻击面梳理。时间紧迫,专家团队利用OneEDR与TDP同时进行资产清点,在极短时间内修复了内网存在的弱密码、开放登录端口、不当配置等风险点,系统性地梳理了域名、服务以及接口等互联网资产,并责任落实到人进而完成闭环处理。

按照一般流程,原本计划的渗透测试、红队独立评估测试及模拟攻击测试等,由于时间非常紧迫,攻防演练即将开始,负责人果断下达命令:“上吧,以赛代战、以战促建!”

第一波攻势:初战告捷

某晚八点半左右,国家地震数据备份中心安全团队正与微步专家团队进行复盘,忽然收到信息,某台主机存在Telnet爆破登录行为,被攻击了!

安全团队立即进入状态,排查发现这台主机并未登记到资产台账中,果断实施隔离措施。后分析日志溯源发现,这台主机对外有映射管理端口,且账密存在弱密码,因此被攻击者利用了。

但攻击者可能没有实时紧盯进度,再加上安全团队反应迅速:攻击者只是登录了这台主机,还没来得及进行任何操作。因此,安全团队迅速将开放端口关闭,并修改管理员密码为强密码。

第一次交锋,国家地震数据备份中心安全团队完胜。

第二次告警:在某省局单位发现“海莲花”

在第一次攻势之后,国家地震数据备份中心风平浪静了几天。

某天深夜,安全团队突然接到某省地震局信息,发现攻击告警。由于地震行业作为一个整体参与攻防演练,意味着每个地震局数据中心,乃至每一个地震局员工的终端都将成为攻击者规则之内可利用的攻击点。

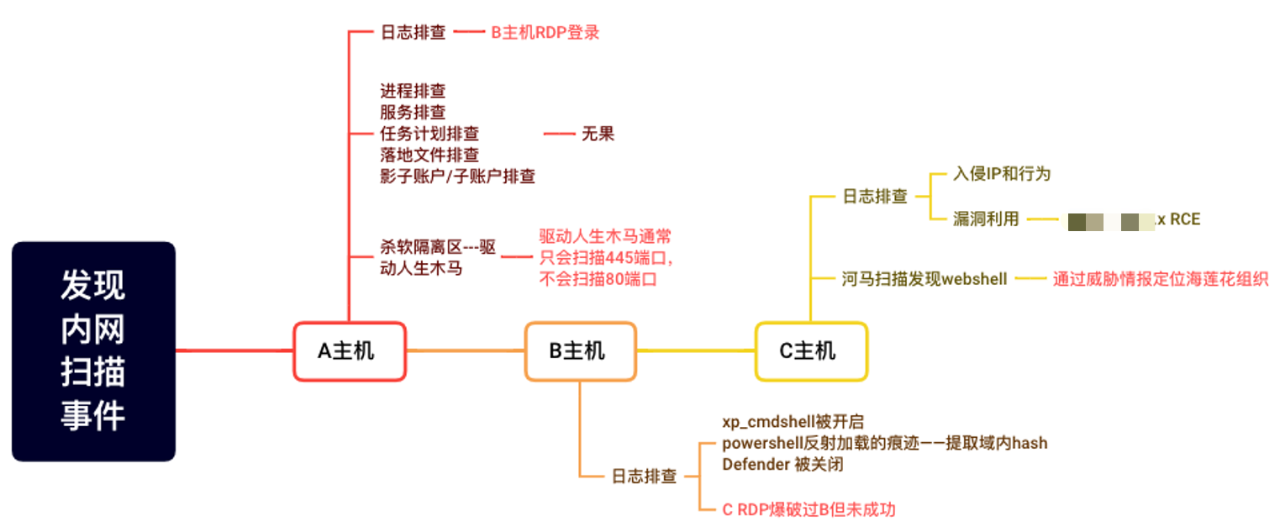

安全团队立即通过远程方式接入某省地震局内网,排查告警信息中提到的A主机:首先分析日志,发现B主机通过RDP登录;但A主机的进程、服务、任务计划、落地文件等均无异常,只是在杀软隔离区发现了驱动人生木马,但此木马只会扫描445端口,并不会扫描80端口。

安全团队又迅速连接到B主机上,分析日志发现xp_cmdshell被开启,Defender(Windows杀毒程序)被关闭,并且有C主机RDP爆破B主机的痕迹。

连接到C主机上,分析日志发现了入侵IP和行为,更进一步发现某软件存在RCE远程执行漏洞,由此被攻击者利用。由于某省地震局不具备威胁检测与响应类的产品辅助排查,微步技术专家建议使用河马ShellPub工具扫描Webshell,检测到2个Webshell样本,结合微步威胁情报溯源分析,发现是老牌APT组织“海莲花”!

攻防后续:靶标稳如泰山

历时半个月的攻防演练,微步为国家地震数据备份中心提供了数十万条情报与数十条漏洞利用情报。在这期间,威胁检测与响应平台OneEDR进行攻击面收敛,及时对有漏洞的主机进行修复,同时对发现的异常主机第一时间进行主机下线、阻断进程等操作以保障业务主机安全性。威胁感知平台TDP共检测到超过3万次攻击事件,上报并联动OneSIG封禁了500多个攻击IP,产出了多份攻击溯源报告,直到攻防演练结束,放置在国家地震数据备份中心的靶标都稳如磐石。

国家地震数据备份中心通过从终端、主机、流量与网关等不同位置部署具有针对性的网络安全解决方案,并将多个解决方案有机组合联动,构成立体式网络安全纵深防御体系,实现对网络威胁的全面覆盖,完成从分析识别、安全防护、检测评估、监测预警、主动防御、事件处置的安全闭环。不仅经受住了今年国家级实战攻防演练的考验,还切实有效地提升了国家地震数据备份中心在应对网络威胁的安全防护能力,在保障全国地震数据与地震预警数据安全的同时,各类型业务正常运行,不受影响。

发表评论

您还未登录,请先登录。

登录