近期,360高级威胁研究院在日常威胁狩猎中多次发现APT-C-35(肚脑虫)组织的攻击活动。在本轮攻击行动中,该组织依然采用宏文档作为恶意载体,从自身释放恶意载荷并执行,通过层层下载的方式加载远控模块,从而实现窃密行动,并且整个过程的恶意代码均带有数字签名信息。

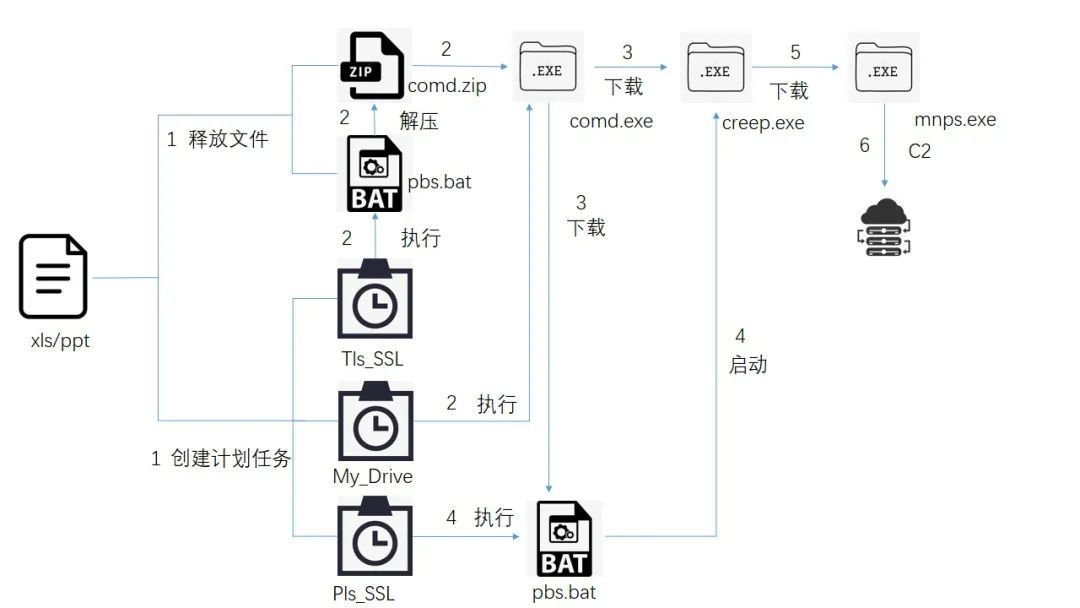

APT-C-35(肚脑虫)组织使用PPT或者XLS文档作为攻击载体,当受害者打开恶意文档时,会立即释放一个压缩包文件和批处理文件,并创建3个定时任务。其中Tls_SSL计划任务每隔4分钟执行批处理文件,批处理文件主要作用是将释放的压缩包进行解压操作,得到恶意可执行文件comd.exe,并删除Tls_SSL计划任务。My_Drive计划任务是定时执行comd.exe,comd.exe负责继续下载下一阶段载荷,同时下载一个批处理脚本作为Pls_SSL计划任务的启动项从而启动下载的载荷,载荷的主要功能为下载远控模块mnps.exe,从而实现恶意活动。[阅读原文]

发表评论

您还未登录,请先登录。

登录