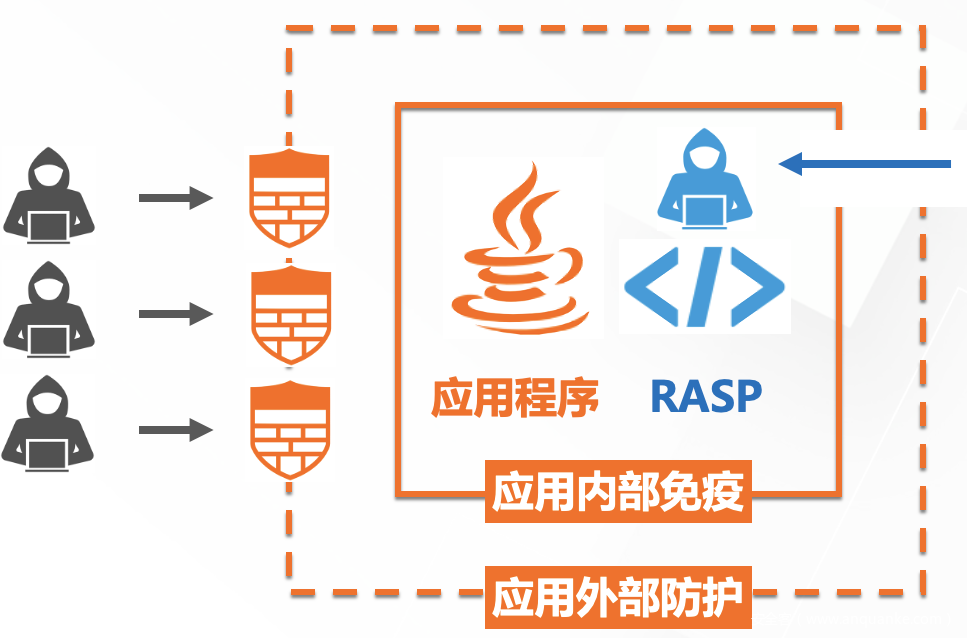

RASP(Runtime Application Self-Protection)技术,通过在应用运行时检测攻击并进行应用保护,为应用提供安全防御。开发无需修改应用代码,只需在实例中安装应用防护探针,即可为应用提供强大的安全防护能力,并抵御绝大部分未知漏洞所使用的攻击手法。在大型攻防演练中,RASP广泛应用于系统的安全防御。

应用防护运行在应用程序内部,通过钩子(Hook)关键函数,实时监测应用在运行时与其他系统的交互过程。当应用出现可疑行为时,RASP会根据当前上下文环境识别并阻断攻击。

RASP已广泛应用于企业的安全建设中,是阻断入侵行为的一把好手。

为了促进安全对抗技术的发展,阿里云安全于2022年2月开启第一期RASP靶场绕过挑战赛,相关赛事得到了众多专家的支持。如今第二期RASP靶场挑战赛来啦,欢迎大家参与!

活动时间:2023年2月16日12:00 ~2月23日12:00

活动奖励:报告基础奖励为2000元/个有效报告,根据绕过程度会有浮动,具体见规则

提交方式:请在https://security.alibaba.com/online/detail?type=1&id=148&tab=1 报名并提交相关的报告,报名无需审核

活动规则详情:

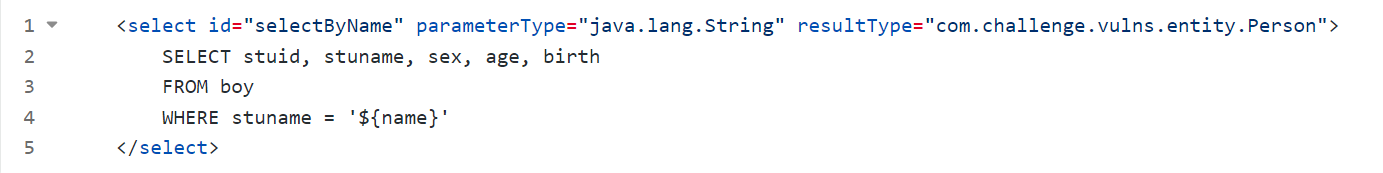

1.SQL注入

1.1 数据库版本

Mysql 8.0.31

Oracle 11g

Psql 12-alpine

mybatis框架,三种数据库的语句均如下,

1.2 得分规则

写入文件到 /usr/local/check 目录下(文件类型不限) -获得80%奖金

读取到数据库flag表中的文件内容 -获得100%奖金

成功系统命令touch /usr/local/check/XXX在/usr/local/check 目录下生成文件 -获得120%奖金

2.XXE

任意目录遍历 50%

读取到服务器上的/flag文件内容 100%

3.命令执行

包括log4j、ognl表达式注入、spel表达式注入、el表达式注入

读取到服务器上的/flag文件内容 60%

成功系统命令touch /usr/local/check/XXX在/usr/local/check 目录下生成文件 100%

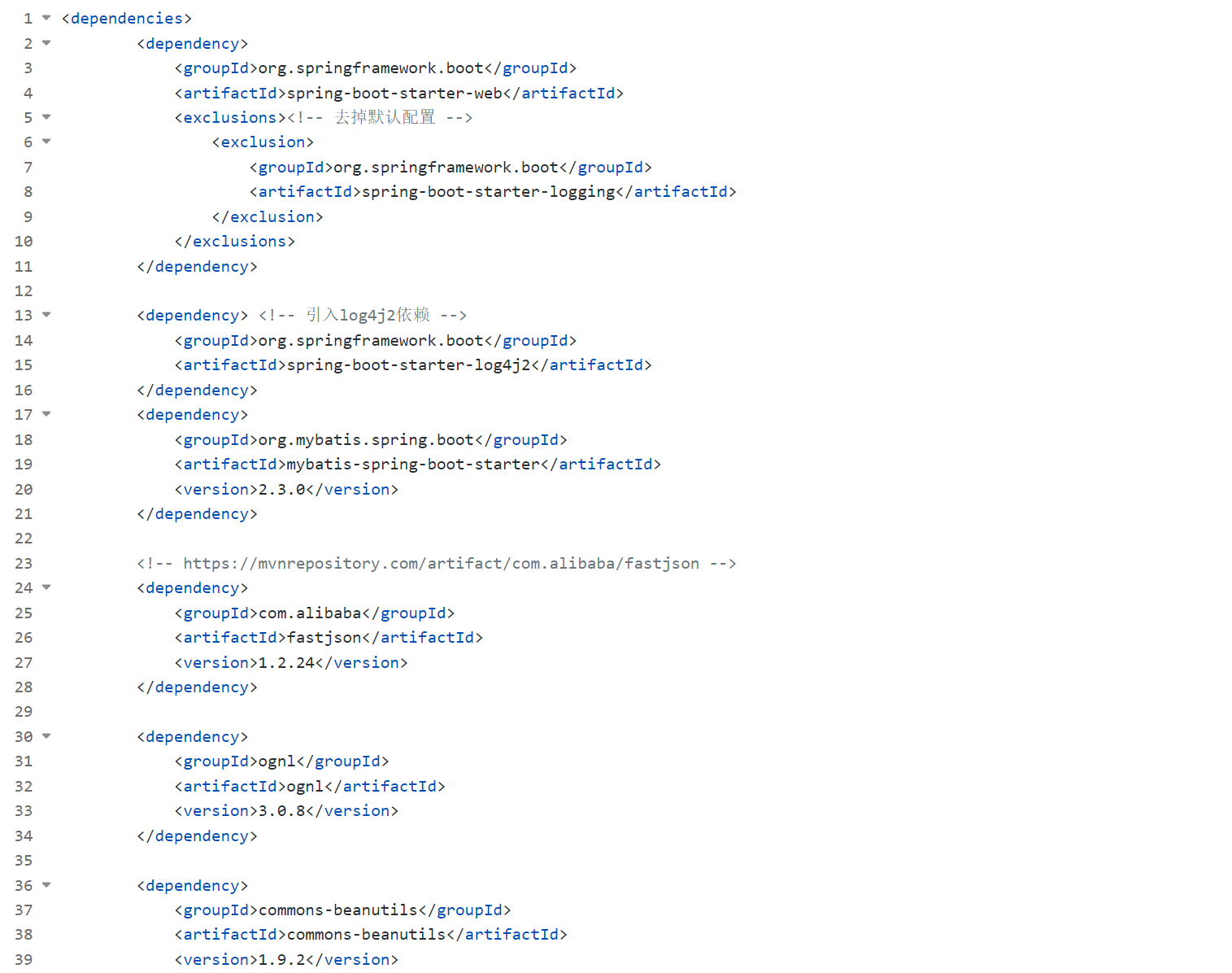

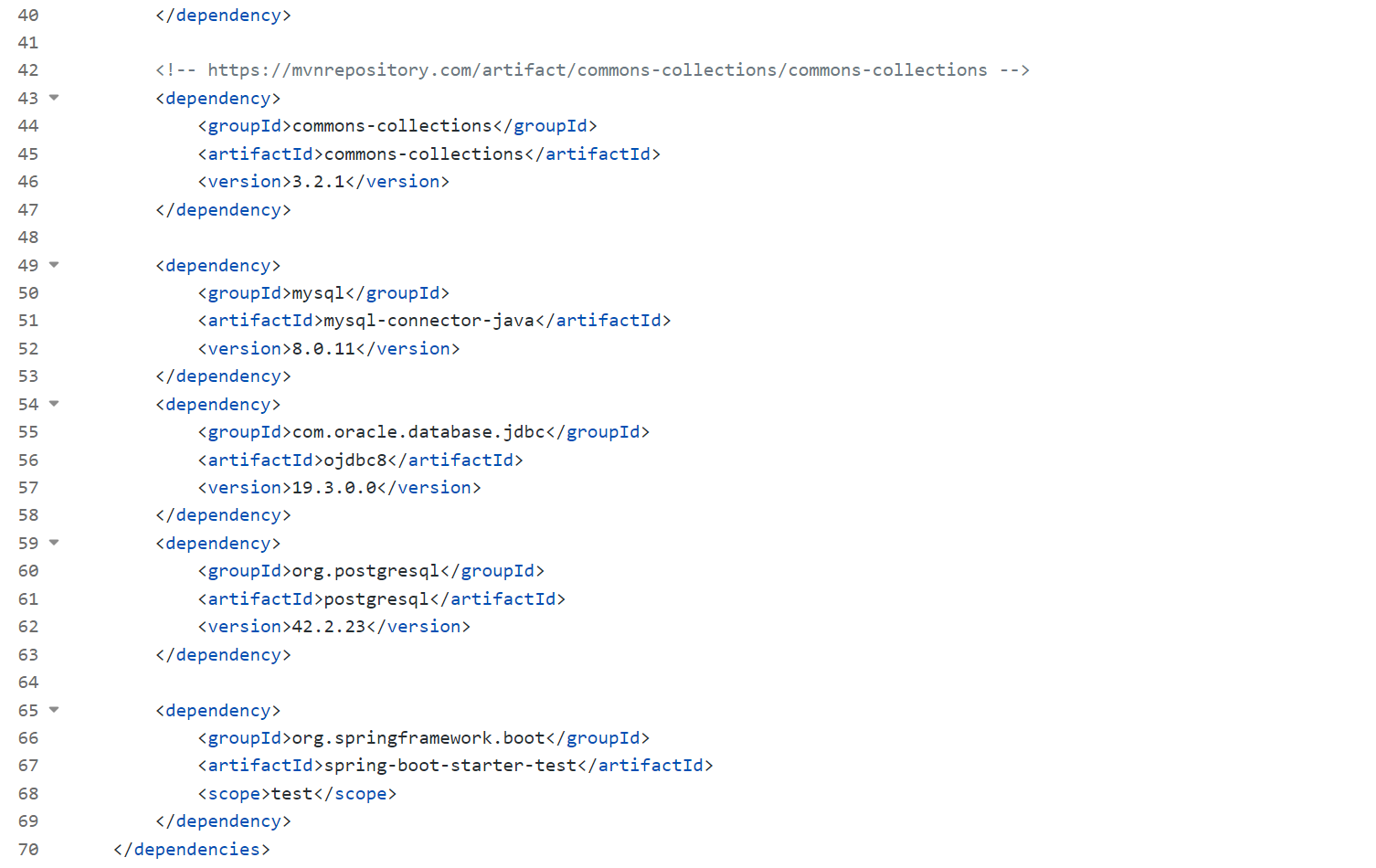

4.反序列化

包括ois、fastjson两个环境

读取到服务器上的/flag文件内容 60%

成功系统命令touch /usr/local/check/XXX在/usr/local/check 目录下生产文件 100%

5.dependency信息

6.注意事项

● 报告需至少包含利用成功的Poc、token 信息、成功证明截图三部分信息

● 可将文档内容放到语雀中(http://www.yuque.com )提交到ASRC,语雀文档分享时,请选择【需要密码访问】,也可直接在ASRC的漏洞页面编写详情内容提交。

● 禁止伪造提交,我们会核实相关内容、活动规则较为复杂,请仔细查阅

● 禁止恶意攻击靶场,相关恶意攻击行为会导致奖金被取消、IP被封禁,并可能引起云的业务拉黑关联云账号,请不要进行绕过测试之外的恶意攻击行为

发表评论

您还未登录,请先登录。

登录