无论是日常运维还是攻防演练,应急响应一直是考验企业安全运营能力的“试金石”。然而,在办公网安全事件处置响应中,企业安全团队往往会有这样的困惑:

1.难以评估事件严重性——摆在面前的到底是普通病毒,还是高级木马?

2.应急处置难,影响员工工作——安全建设做了不少,真到实战还得靠“摇人”;分析处置时,又长时间占用员工电脑,影响办公,员工白眼我也着急,作为服务人员,我太难了!

3.处置效果难评估——删文件、杀进程,还是不确定是否清除干净;告警分散,日志太低级,分析了一大堆,依旧找不到风险点。攻击,到底从哪进来的?

这些难题并非个案,刚好对应着企业安全运营应急响应的“三步走”。

第一步:评估威胁严重性确认影响范围

威胁的严重性决定处置优先级和后续策略:是只需发送告警邮件,还是必须马上断网隔离?是可以明天再处理,还是必须立马联系专家解决?

要做好这一环节,需要搞明白以下三个问题:

- 搞清楚威胁是什么:通常需要上机调查,翻看系统日志,从告警信息出发,一层一层寻找告警相关的信息。然后将这些信息关联起来,还原攻击过程;

- 弄明白威胁在做什么:要解答这个问题,需要安全人员具备十分专业的知识和丰富的经验,尤其是面对隐藏能力高的威胁样本时,使用多种工具是常态,甚至还要分析恶意样本代码;

- 确定威胁影响范围:这要求安全人员对企业资产了如指掌,不仅包括CMDB,还需要掌握一定的攻击面信息,以便在短时间内确定失陷主机的使用者、所属部门等信息。

单纯依靠人力去解决上述问题,几乎是不可能的。

迅捷有效的应急响应往往需要在终端上有EDR,EDR的精准检测能力不仅可让安全人员知道威胁是什么,严重级别多高,攻击者是谁;同时,结合EDR的“摄像头“机制,全面记录终端的行为活动,还能帮助安全人员了解攻击的全过程,以及每个攻击细节;此外,通过轻量的资产盘点可快速定位失陷终端,精确到使用者对应的账户信息等,快速确定影响范围。毕竟领导的机器中招我们可怠慢不得!

利用EDR与资产盘点功能相关联,可以迅速定位失陷主机及使用人

在解决了第一问题之后,安全技术人员的视野大大开阔,对各种“敌情”了如指掌,那么,接下来的就是:

第二步:确定响应面进行威胁处置

这一步的作用是确定攻击的完整链路,识别真正的威胁根因,避免无效响应和重复工作,如果条件允许,可引入一定的自动化处置。

同样,在这一环节,也要解决三个问题:

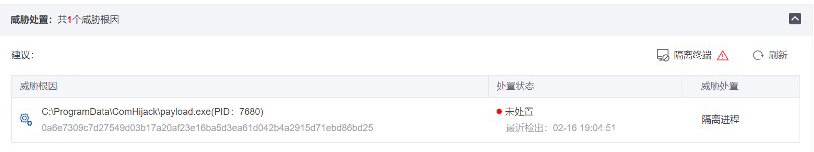

- 找到病根:通常高度依赖系统日志,甚至在大部分时候,需要与终端的使用员工进行深度交流,才能搞清楚导致威胁的根源:是邮件钓鱼、水坑攻击,还是伪装工具或其他。EDR的存在让事情变得简单,因为EDR记录了全量的行为日志数据,可帮助安全人员简单、快速地追溯威胁根因,溯源出威胁的全路径。而好的EDR甚至可以自动化的定位到根因。

- 对症下药:这个阶段考验安全运营人员的处置经验,清楚地知道对一个根因要如何处理,是清理注册表项,还是要删除一个文件、一个账号?处置动作通常需要人工手动进行,甚至会长时间占用员工电脑。而基于EDR自动溯源和攻击还原技术,安全人员不需要有高深的从业经验,就可以根据攻击的全过程进行“逆向操作“,从而进行快速处置清理。好的EDR甚至可提供智能的一键处置能力。

- 疑难杂症:遇到一些高隐藏、高对抗的新型威胁,处置和溯源都费时费力,可能需要引入外援,共同完成。而好的EDR针对顽固病毒木马也能提供易于使用的专杀工具,一键推送,全网清理。

处置了威胁并非“大功告成”,还需要观察一段时间,确保威胁已经彻底清除。这就是:

第三步:持续观察确认威胁彻底清除

观察是为了保证处置动作的有效性,避免出现处置不彻底,终端反复被黑客利用的情况。简单来说,就是日志跟踪。

通常情况下,安全人员大多利用系统自带的日志进行跟踪,通过手工检索与人工分析的方式,再结合安全人员的经验来判断威胁是否得以彻底清除,这一过程耗时又耗力,在安全人员数量少、精力有限的情况下,很难实现。而合格的EDR可提供日志调查功能和威胁狩猎能力,让安全人员可以非常直观地跟踪处置后的态势,及时发现未清除干净的残余威胁。

发表评论

您还未登录,请先登录。

登录