一、域控制器——AD域的核心枢纽

将网络中多台计算机逻辑上组织到一起,进行集中管理,这种区别于工作组的逻辑环境叫做域。域控制器是指在域模式下,至少有一台服务器负责每一台加入域的计算机和用户的验证工作,相当于一个单位的门卫一样,称为域控制器(Domain Controller,简写为DC)。安装了活动目录的计算机称为域控制器。域控制器存储着目录数据并管理用户域的交互关系,其中包括用户身份验证和目录搜索等。一个域可以有多个域控制器。为了获得高可用性和容错能力,规模较小的域只需两个域控制器,一个用于实际使用,另一个用于容错性检査;规模较大的域可以使用多个域控制器。

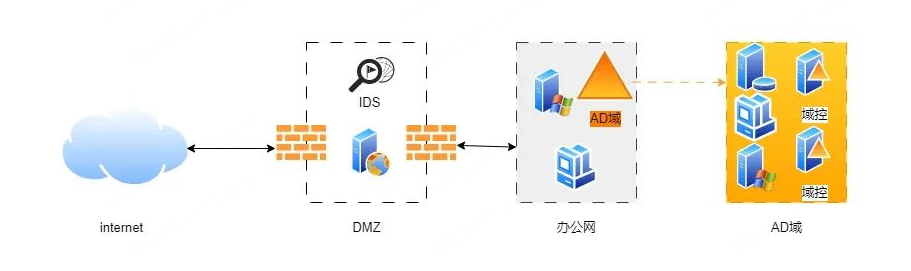

域具有集权性、安全性、管理成本低等众多优点,因此它在企业、医院、学校等组织的内网中得到广泛应用。在这种情况下,以域为网络基础架构,通过域控对大量计算机资源进行统一管理、对账户进行统一认证,给组织带来了极大的便利。

二、AD域安全现状

域控具有集权特性,控制的计算机多,管理的账户多、凭据多。一直以来攻击者都把域控作为重点攻击目标,因为一旦获得域控权限,就相当于获得整个AD域的控制权。

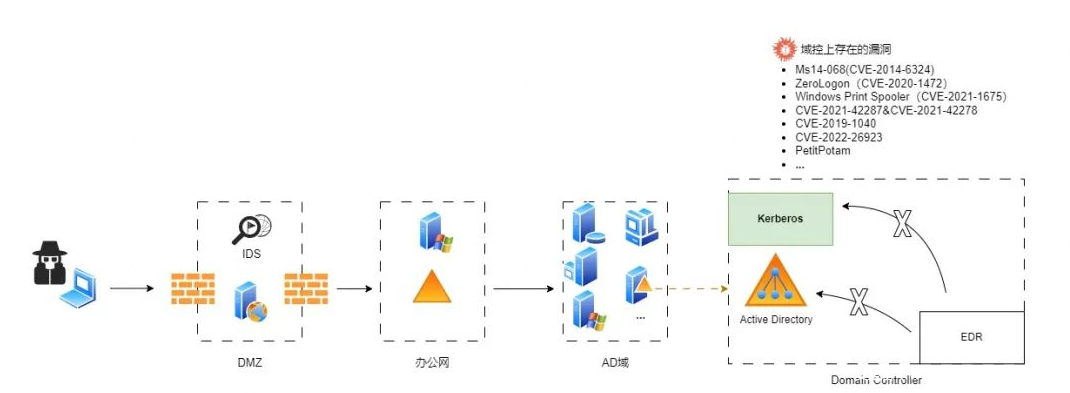

目前,很多组织会把防御重点放在网络边界上,内网基本没有做防御,简单地认为只要把入口守住就可以一劳永逸。然而事实是,在边界上部署了各种防护设备,在攻击角度依然可以被轻易绕过。往往存在这样的情况,企业员工不小心点击了攻击者的钓鱼邮件,导致防御被绕过,整个内网失陷。一旦攻击者进入内网,存在着众多历史漏洞的域控便成了众矢之的,并且很多漏洞跨多个WinServer版本而存在,这在很大程度上为攻击者获取域控权限提供了有利条件。

EDR之类等终端防护产品,能够防御主机层面的大量攻击,但是针对域环境下的Kerbers、Active Directory等组件的防御就显得有些力不从心。因此,针对域环境的防御目前仍然显得相对薄弱。

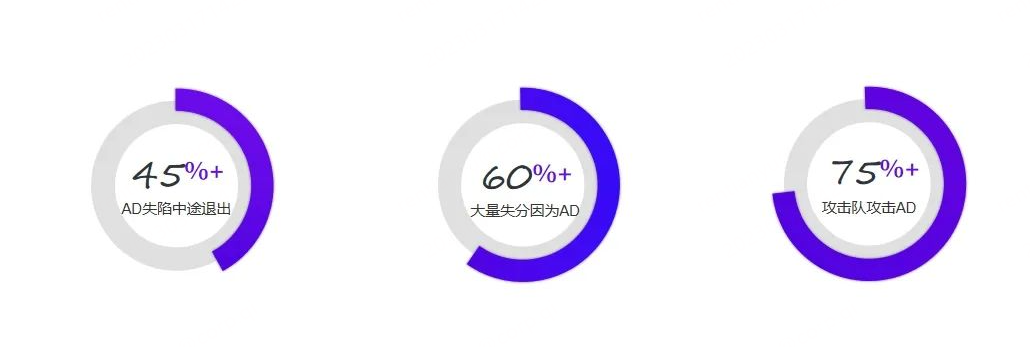

最近几年,随着攻防演练的逐年举办,越来越多的红队都把域环境作为重要的攻击目标,一度把获取域控的最高权限作为最终目的。以2019年总HW数据为例,防守方单位中有近半数企业因域控失陷而导致靶标沦陷,最终黯然退场,其中不乏机关部委、地产、运输、金融、制造、能源等国家重点行业的龙头企业。

- 45%+:在攻防演练过程中,有45%以上的单位因为AD被攻陷,不得不提前退出攻防演练。

- 60%+:在攻防演练过程中,有60%以上的单位因为AD被攻击,导致大量数据泄露、权限丢失,因此而大量失分。

- 75%+:在攻防演练过程中,由于AD域内资产多,超过75%的攻击队会选择攻击AD域。

另外,勒索组织也经常将AD域作为攻击目标。

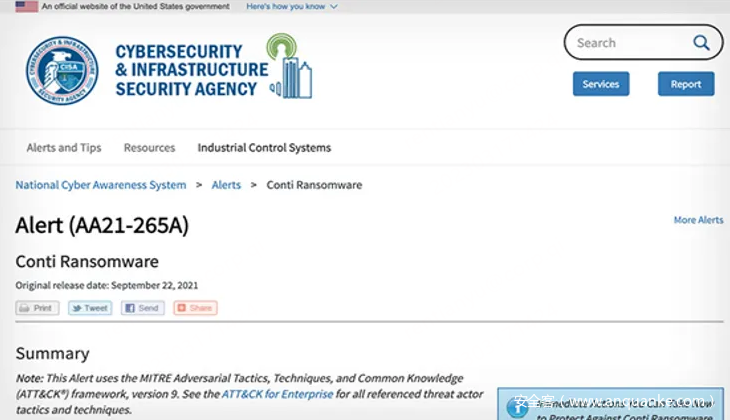

全球第二大勒索软件Conti利用AD漏洞扩大攻击影响。Conti勒索软件组的许多团体都使用诸如Windows Sysinternal或Mimikatz之类的通用工具来获取用户哈希和明文凭据,同时利用网络内众所周知的Windows漏洞,如Windows打印后台处理程序服务中的SMB服务器(包括EternalBlue)、PrintMonamine(CVE-2021-34527)或域控制器系统中的Zerologon(CVE-2020-1472),从而在域内实现权限提升和横向移动,扩大自己的攻击范围。

AvosLocker 使用 DC 漏洞向受害者发送恶意软件。6月份新兴勒索软件组织 AvosLocker ,以易受攻击的域控制器为目标,进攻后进入信息系统并向受害者(包括美国俄亥俄州日内瓦市)发送恶意软件。该组织通过在暗网发布广告寻求其他人加入其业务或充当附属机构,宣布招聘“具有 Active Directory 网络经验的渗透测试人员’和‘访问代理’”的方式诱捕受害者。

三、如何攻击AD域?

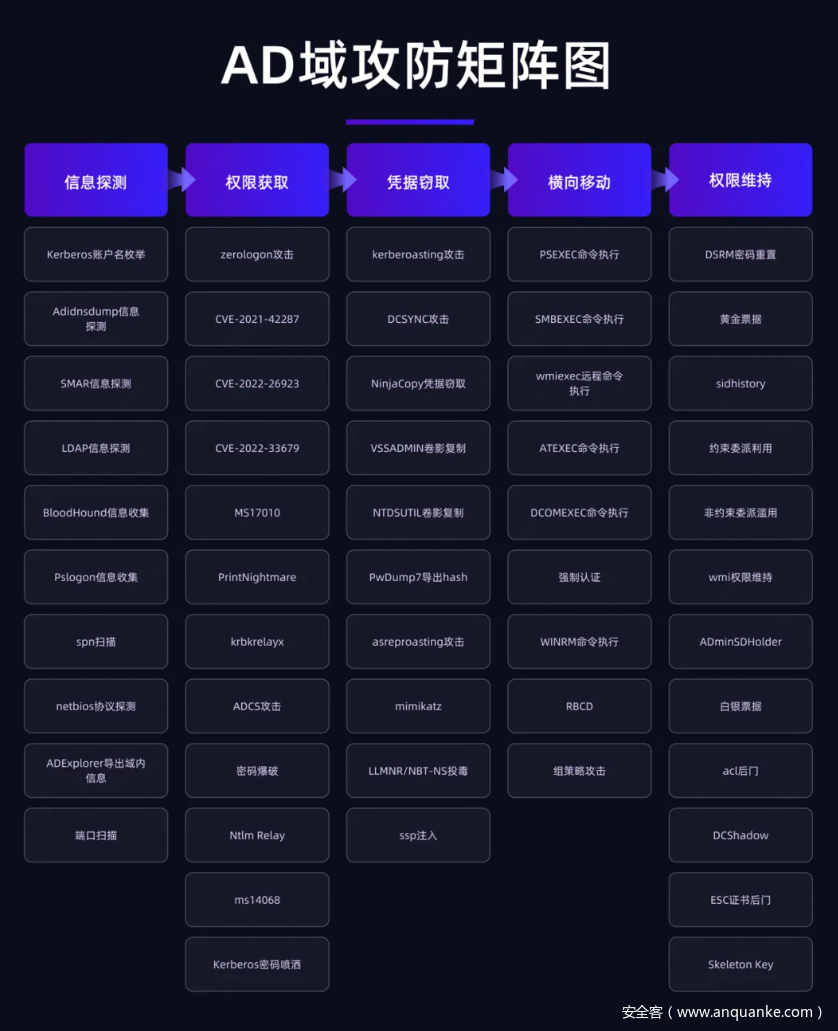

攻击者一旦突破网络边界的各种防护,内网的门户就此打开,如果内网存在域环境,那么域控将会是他们的首要攻击目标。工欲善其事,必先利其器。在域环境下,攻击者也有自己独特的技能实施入侵。攻击者是如何发现域环境的?又是如何突破域控权限的?最后又是如何控制全域的?如下是域环境下,攻击者能力矩阵图。

- 信息探测

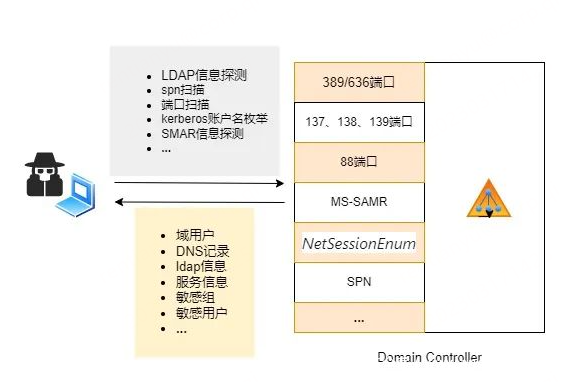

攻击者突破外网防御,进入内网之后,对内网的情况不熟悉,这时候他们会进行内网的信息收集,为下一阶段做准备。在信息探测阶段,攻击者常用账户名枚举、LDAP信息探测、BloodHound信息收集等信息探测手法,去获取域内相关信息,比如域架构信息、域用户信息、域控版本信息等。

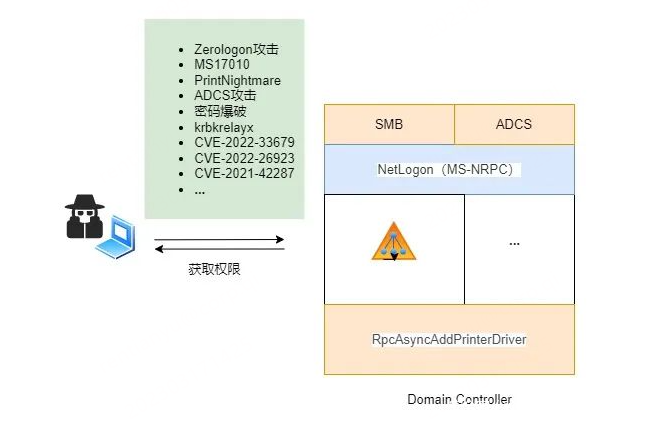

- 权限获取

这一阶段,攻击者会结合收集到的信息,尝试对域控发起攻击,以获得一定的权限。Zerologon攻击、Ms-17010、Ms-14068、CVE-2022-26923等攻击手段,一旦被攻击者利用成功,可直接获得域管理员权限。

- 凭据窃取

有了相应的权限之后,攻击者就能够执行相应的凭据窃取攻击,像kerberoasting攻击、DCsync攻击、asreproasting攻击等攻击方式常常在这一阶段被利用。

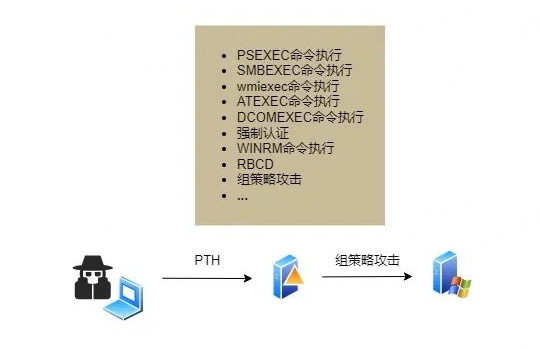

- 横向移动

攻击者为了扩大战果,控制更多的主机,他们往往会以控制的主机为据点横向到另外一台存在漏洞的主机,如此循环,去控制更多的主机。有了上一阶段窃取的凭据,攻击者就能够利用哈希传递、Psexec命令执行、smbexec命令执行、winrm命令执行等手段横向到其它主机,对其做进一步的控制。

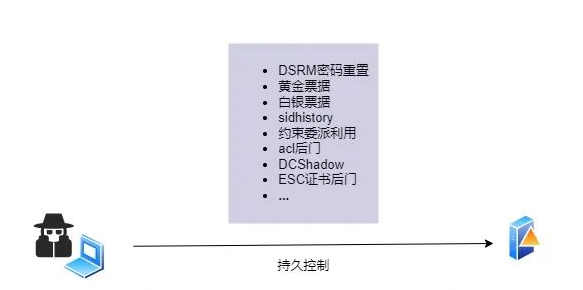

- 权限维持

这一阶段,往往是攻击者已经获得域控权限,控制了全域,这时候如果不想失去对目标的控制,那么就需要做权限维持操作,实现对目标的长久控制。域内常见的权限维持技术有黄金票据、白银票据、DCshadow、ACL后门等。

- 防御绕过

攻击者的很多敏感操作,都会记录在windows日志中,这给调查取证提供了很大的便利。因此,攻击者在对目标进行攻击之后,为了不留下攻击的证据,都会删除windows日志或者是关闭日志服务。

针对域环境的攻击,每个阶段都有对应的攻击手段,阶段与阶段之间不是独立的,而是紧密联系的,不同的攻击者对各阶段的攻击方法进行有机的结合,往往会达到不同的效果。

四、AD域场景下的防御

ITDR(身份威胁检测与响应)平台是中安网星推出的针对身份威胁检测与响应高级威胁分析平台。主要围绕Identity及Infrastructure为核心进行防护,涵盖主流身份基础设施及集权设施,围绕从攻击的事前加固、事中监测,事后阻断出发,产品的设计思路覆盖攻击者活动的全生命周期。

- 图计算:采用图计算技术,分析攻击者的大量行为以及行为与行为之间的关联关系绘制出攻击者的有效攻击路径,更清晰地认识攻击者,为及时采取防御措施提供有利条件。

- 身份欺骗防御:可以以独特的身份欺骗防御技术为支撑,将攻击者引入特定的身份蜜网,捕获攻击者的行为,及时发现及反制攻击者。

- 身份机器学习:通过对大量身份历史行为的学习,ITDR能够精准识别攻击者身份,让攻击者无处遁形。

发表评论

您还未登录,请先登录。

登录