3月27日,微步发布了对攻击金融、证券、教育等行业的黑产团伙 “银狐”的研究报告。“银狐”利用伪造工具网站、微信等即时通讯工具发送木马文件,诱骗员工点击,由此入侵企业办公网。

微步终端安全管理平台OneSEC在更早时候就发现了“银狐”的攻击行为,经微步安全实验室进一步分析,发现其母体样本存在至少4种利用方式,可以有效对抗或绕过现有终端安全产品(杀毒和EDR)。本文将详细分析、总结这些绕过手法各自的特点,以帮助大家有效应对办公网的新威胁。(也可直接查看【手法总结】,快速了解每种攻击手法的特点)

# “银狐”四大绕过手法揭秘 #

微步总结出“银狐”团伙攻击技术过程中的四大绕过手法:浑水摸鱼、李代桃僵、瞒天过海、包藏祸心。

01浑水摸鱼:模拟鼠标点击,构造合法执行链路加载恶意代码

伪装成“xx聊天记录”的母体样本被用户双击后,会释放三个文件:

- vbn.exe是一个模拟鼠标点击程序,非恶意;

- adta.exe是一款带有合法签名的某股票软件;

- libcef.dll是一个恶意dll文件;

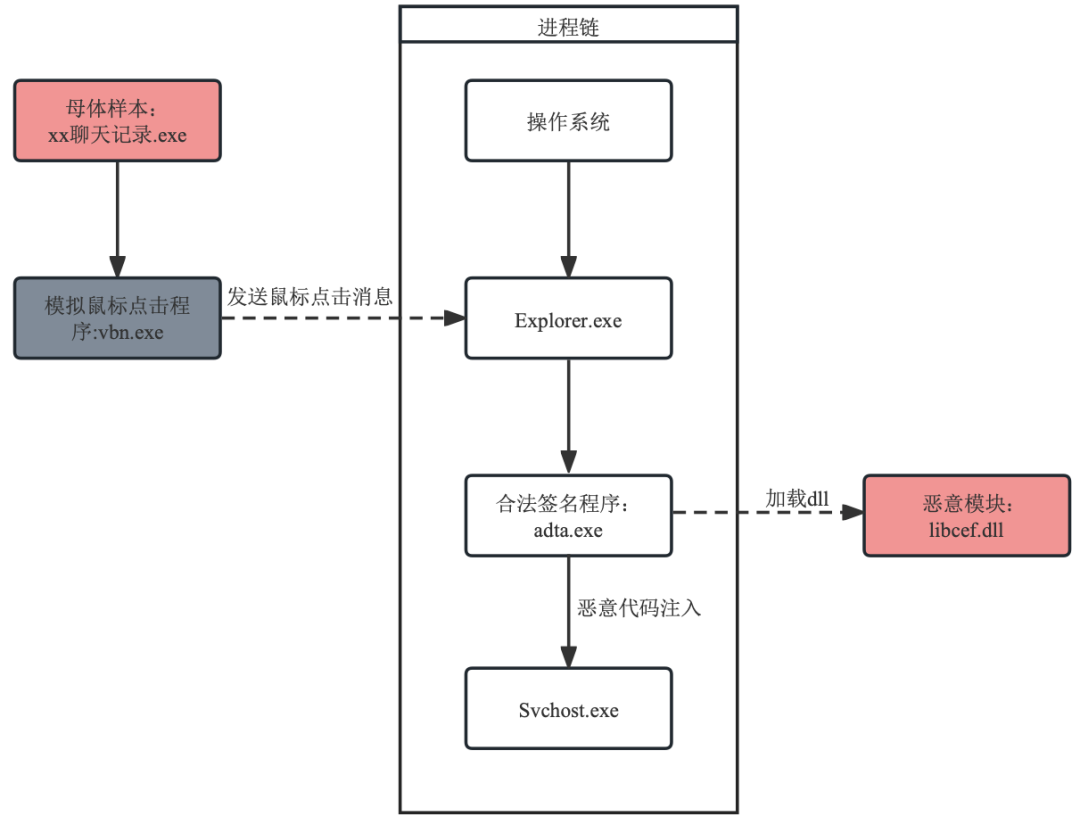

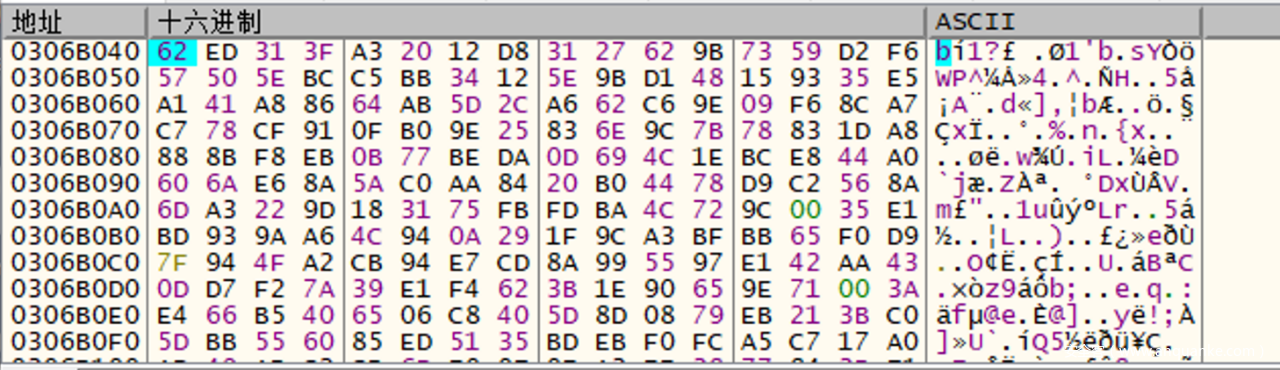

目前部分终端安全产品在行为检测上的信任逻辑依靠有效的文件签名,而在这一攻击手法中,“银狐”正是利用了白程序(有合法签名的某股票软件)特性,伪装成一个合法的进程链路。具体执行如下图所示:

- 名为“xx聊天记录.exe”的母体样本首先执行vbn.exe;

- vbn.exe模拟鼠标点击动作,让Explorer程序启动adta.exe;

- adta.exe程序加载有恶意代码的libcef.dll文件;

- adta.exe将恶意代码注入svchost执行。

手法总结:

“银狐” 成功构造了一整条“白利用链路”,从而可以轻松绕过杀毒主防和EDR的检测。而且利用模拟鼠标点击,让Explorer执行的方式更不容易追溯到原始恶意进程。

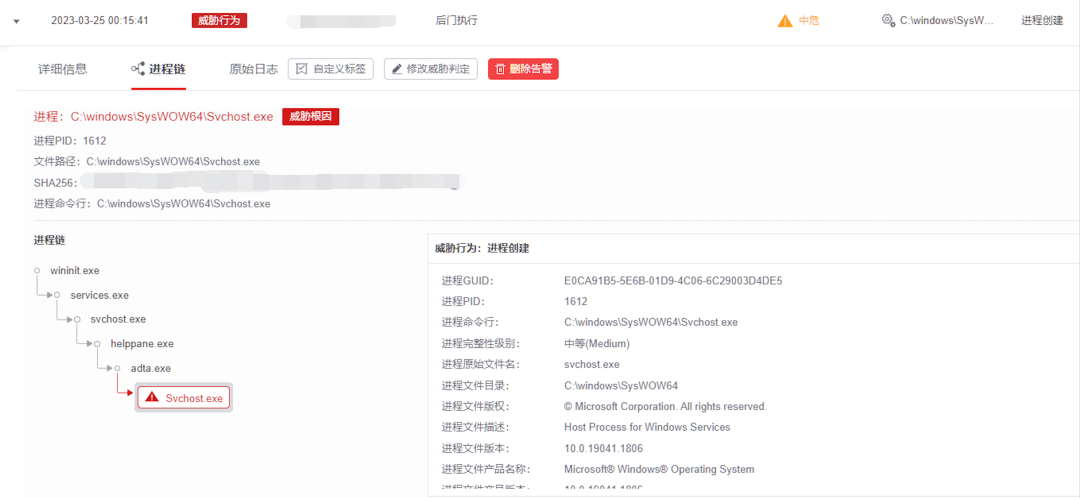

02李代桃僵:利用微软官方程序启动程序加载恶意代码

与手法1有些类似,伪装的母体样本同样会释放三个文件:

- helpPane.exe是微软官方提供的帮助程序;

- adta.exe是一款带有合法签名的某股票软件;

- libcef.dll是一个恶意dll文件;

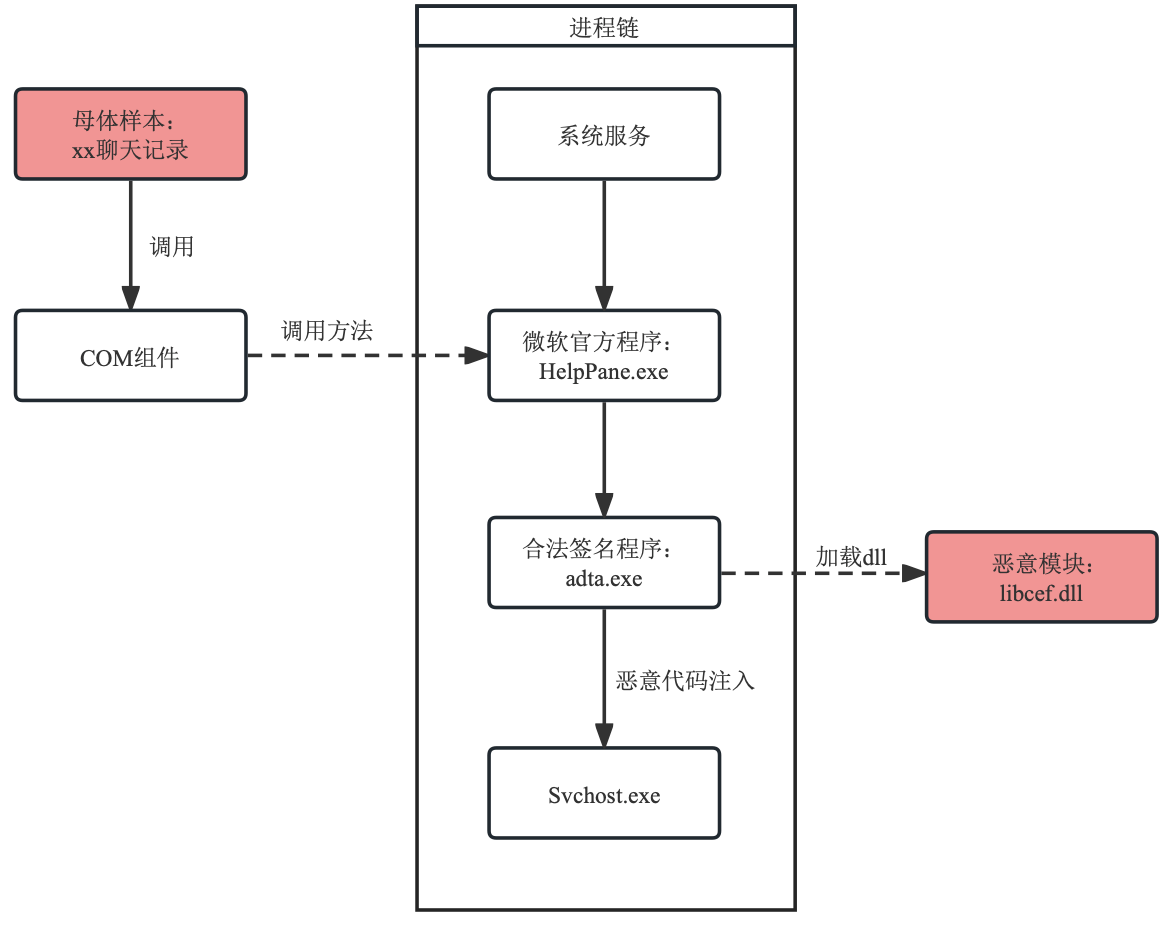

与手法1不同的是,利用微软官方程序替代了模拟鼠标点击程序。母体样本在释放文件后,会调用COM组件中的冷僻接口,通过操作系统自主启动HelpPane.exe程序,然后再执行类似手法一的进程,如下图所示:

手法总结:

与手法1相比,手法2通过COM组件替代模拟鼠标点击,利用操作系统来启动HelpPane.exe程序,构造了一条“合法”链路,相较于Explorer这种常见进程更具迷惑性。而且利用com组件的方式更不容易追溯到原始恶意进程。

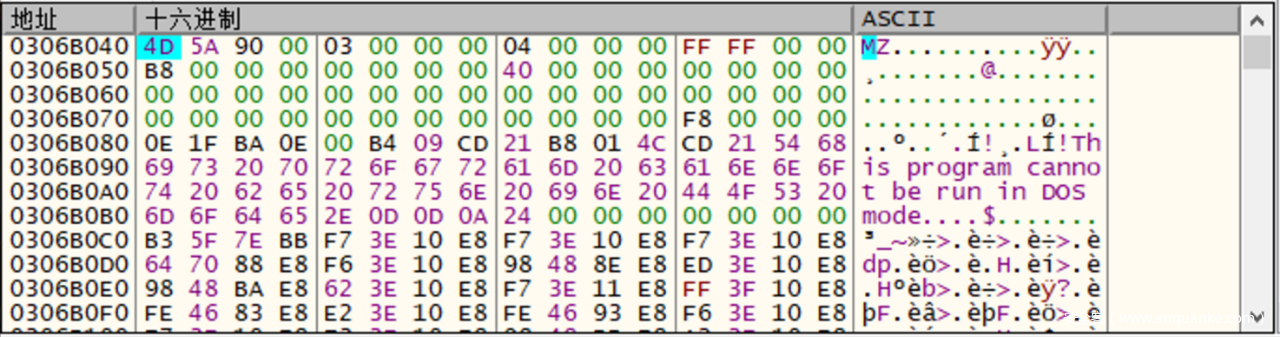

03瞒天过海:图片暗藏恶意代码实现无文件攻击

这是无文件攻击的一种常见实现,母体程序是一个Go语言编译的程序,诱导用户点击之后,恶意程序会首先访问C&C,并下载一张图片,然后将图片加载到内存中。用户看到的就是一张图片(不影响图片的正常显示),而实际上,攻击者使用一些算法将数据嵌入到了图像中。

反连C&C后下载的图片,恶意代码就隐藏其中

之后Go语言程序会在内存中将此图片解密,释放出恶意代码,并创建计划任务实现开机启动。

被微步抓到的内存中解密恶意代码过程图

手法总结:

在整个过程中,Go语言程序并不存在恶意代码,所以杀软无检出;恶意代码实际从下载的图片中动态获取,整个过程无任何恶意文件落盘,所有操作均在内存中处理完成,成功绕过了绝大多数的杀毒引擎,并通过计划任务达到持久稳定运行的目的。

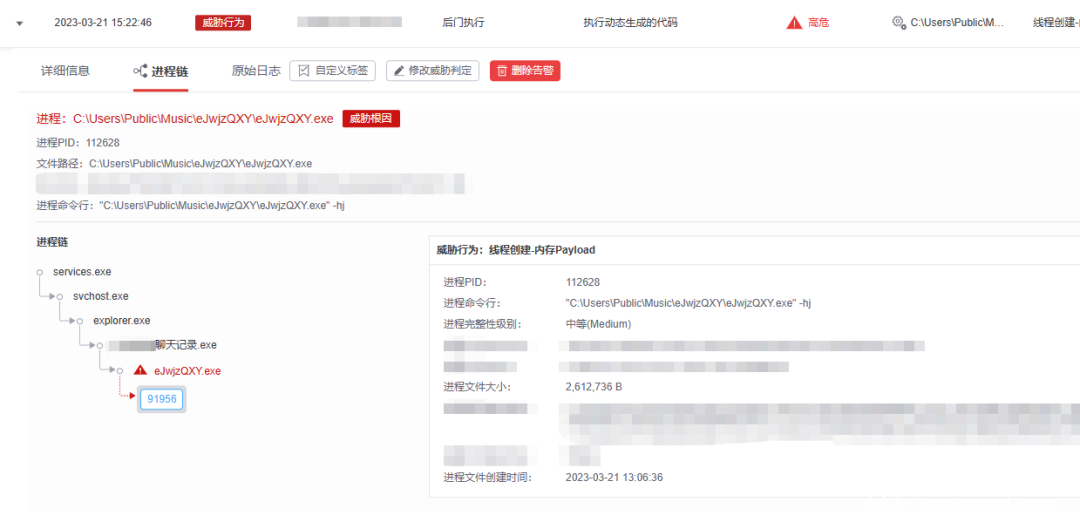

04包藏祸心:加密文件内存中释放恶意代码

母体程序利用签名伪造技术将自身伪装成正常程序,尽管这个程序的签名是无效的,但因为并不包含恶意代码或恶意特征,所以大多数杀软都不会告警。运行这个程序会释放三个文件:

- AvSHpPsh.exe是一个无恶意代码/特征的执行程序;

- Antikk.dll是一个无恶意代码/特征的dll文件;

- xm.xml是一个加密文件。

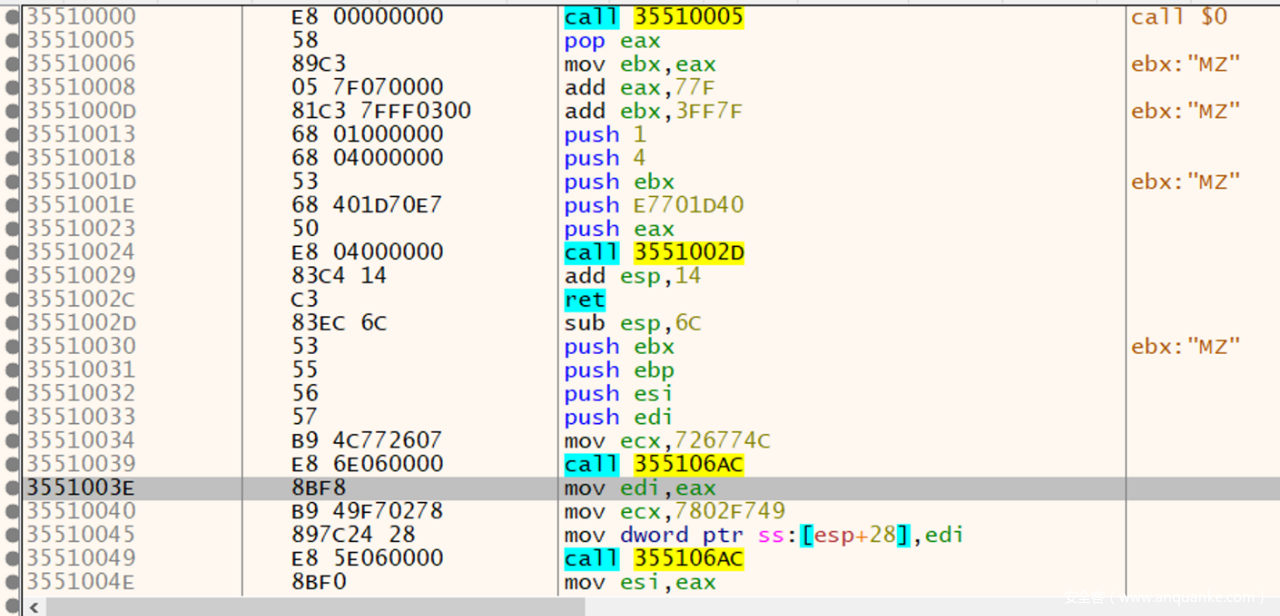

母体文件会首先执行AvSHpPsh.exe程序,并加载Antikk.dll文件,然后在内存中解密xm.xml文件,执行payload:

未解密的内存代码

解密后的内存代码

手法总结:

在这一攻击手法中,尽管恶意代码在本地,但以加密形式存储,不存在任何可疑特征,杀软几乎无法检出。AvSHpPsh.exe程序在内存中加载并解密运行恶意代码,同样可以轻松绕过杀软与EDR。

可以看到,“银狐”团伙使用的四大绕过手法均各有高明之处,那么如何在终端上破解?

# EDR如何应对“银狐”攻击 #

让终端安全止于终端

在3月27日的分析报告中,微步公布了“银狐”攻击相关的IOC与TTPs,本文则从终端角度切入,借助微步终端安全平台OneSEC,为大家展现“银狐”的应对之法。

从防范角度,可以将“银狐”的4种攻击手法分为两类:

手法一和手法二使用的规避手法都是通过伪装白利用等方式执行,以此绕过了杀软和大多数EDR的行为检测。OneSEC 使用单点+事件的两阶段检测方式,不仅检测行为,还将行为串联,从事件角度整体检测,虽然表面看起来是“合法”链路,但综合其特殊的执行链路和注入方式,就会被OneSEC识别检出,检出图如下所示:

银狐攻击团伙行为检出图

手法三和手法四,从技术角度看,利用了图片暗藏恶意代码、加密恶意文件等方式,但都会经历内存解密、反射加载两个阶段。对于这两种攻击手法,OneSEC 利用 IOA 引擎和内存扫描的组合拳能实现有效检出:

实际上,除了OneSEC之外,微步旗下的威胁感知平台 TDP 、威胁情报管理平台 TIP 、威胁情报云 API 、互联网安全接入服务 OneDNS 、主机威胁检测与响应平台 OneEDR 等均已支持对此次攻击事件和团伙的检测。

发表评论

您还未登录,请先登录。

登录