已清理木马却阴魂不散

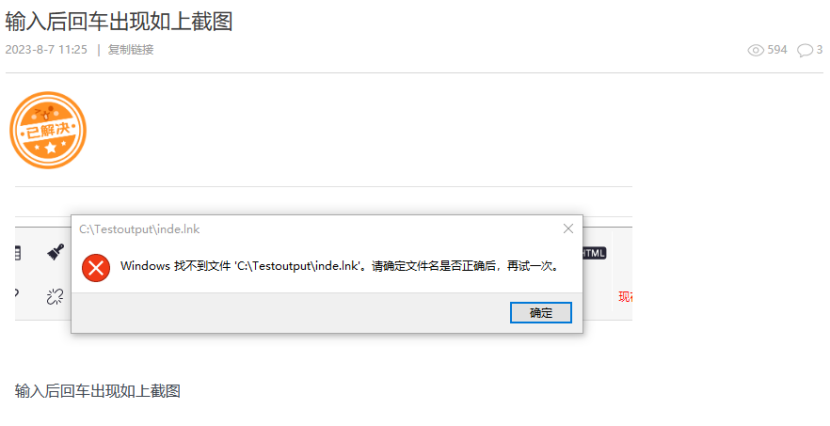

近期,论坛有用户反馈在某次不小心执行木马被拦截后就时常出现莫名其妙的报错,只要一按回车键就会报告找不到文件。

经排查发现,这是由于用户之前曾感染过一款木马所致。虽然木马已被360成功清理,但其注册用来偷偷启动木马的快捷键却依然残留在系统中,最终启动木马(已清理)失败才会引发的这个报错弹窗。

远控木马通过快捷键隐秘启动

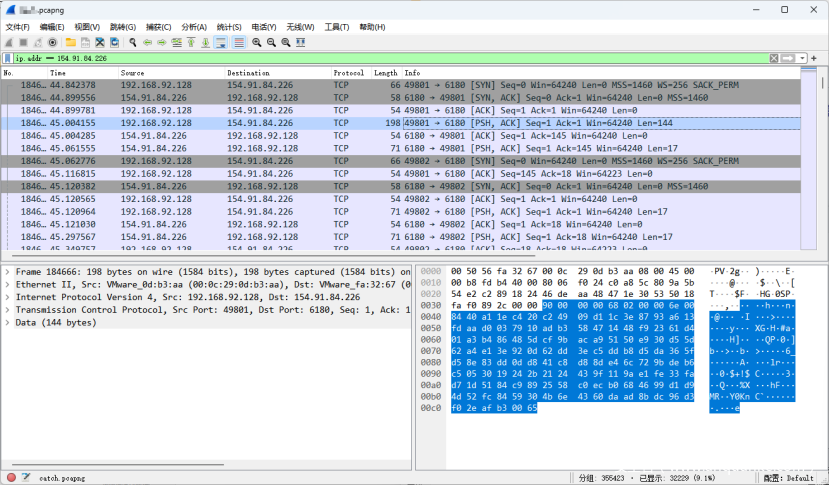

木马本身其实并不复杂,会释放功能主体文件到C盘的一个$符号开头的随机名目录下并启动。运行后会访问远端控制服务器,等待远端指令实施远程控制功能。当前的服务器地址指向的是一个我国香港地区的IP地址的6180端口,如下图:

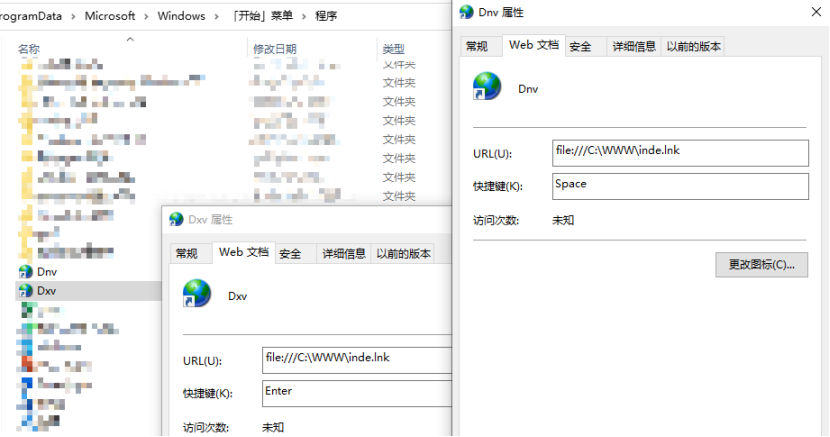

而引发用户困惑的,实际上则是木马自身保障自启动能力的设置。木马会再%AppData%\Microsoft\Windows\Start Menu\Programs\目录下释放两个.url扩展名的快捷方式。

当然,只有这两个文件用户是不会点击的。但木马本来也不是想让用户去点击的,而是给两个文件都设置了“快捷键”分别为“Enter”(回车键)和“Space”(空格键)。而这种设置快捷键(Hotkey)的方式也是非常的“好用”,只需在创建文件的时候顺便向文件属性中添加即可,无需任何系统层面的操作,而系统则会自动捕捉并使其生效——这种不触碰任何系统敏感设置的操作就最终导致了很难被安全软件发现。

同时也不难发现——被设置为快捷键的这两个键的使用频率是极高的,也就是说无论何时只要用户按下这两个按键的任何一个,都会启动快捷方式所指向的inde.lnk文件,并进而启动后续一系列的操作——最终执行木马以保障其顺利启动。

从传统的病毒功能角度去看,这两个.url的快捷方式本身其实并不具备任何实质性的安全风险,所以无论是创建该文件还是时候对其进行内容层面的静态扫描,安全软件往往都不会对其进行拦截或清理。但木马在部署了一系列的文件进行配合后,其所带来的实质性安全威胁却不容小觑。

360独家拦截快捷键注册

诚然,360对执行核心功能的木马本体进行了查杀和清理后,其实质性的威胁能力就已经不复存在。但残留的快捷键启动所引发的报错也确实会让受害用户感到困扰且影响系统的日常使用。

所以,为了能给用户带来更加良好的使用环境,同时也是为了提升360的安全能力以求真正做到无死角的全方位安全防护,360安全终端独家增加了对此类快捷键注册行为的拦截能力。

今后用户如果再遭受此类木马攻击,除了传统的防护及清理功能外,360也可以直接通过注册快捷键的行为发现木马并快速展开安全响应,保障用户系统安全。

发表评论

您还未登录,请先登录。

登录