被称为Tortoiseshell的伊朗威胁发起者被归因于新一波水坑攻击,这些攻击旨在部署名为 IMAPLoader 的恶意软件。

普华永道威胁情报在周三的分析中表示:“IMAPLoader 是一种 .NET 恶意软件,能够使用本机 Windows 实用程序对受害者系统进行指纹识别,并充当进一步有效负载的下载程序。”

“它使用电子邮件作为[命令和控制]渠道,能够执行从电子邮件附件中提取的有效负载,并通过新服务部署来执行。”

Tortoiseshell 至少自 2018 年以来一直活跃,有利用战略性网站入侵作为促进恶意软件传播的策略的历史。今年 5 月初,ClearSky将该组织与以色列航运、物流和金融服务公司相关的 8 个网站的入侵联系起来。

该威胁行为者与伊斯兰革命卫队 ( IRGC )结盟,并被更广泛的网络安全社区以 Crimson Sandstorm(以前称为 Curium)、Imperial Kitten、TA456 和 Yellow Liderc 等名称进行追踪。

2022 年至 2023 年之间的最新一组攻击需要在受感染的合法网站中嵌入恶意 JavaScript,以收集有关访问者的更多详细信息,包括他们的位置、设备信息和访问时间。

这些入侵主要集中在地中海的海事、航运和物流部门,在某些情况下,如果受害者被视为高价值目标,则会部署 IMAPLoader 作为后续有效负载。

据称,由于功能相似,IMAPLoader 可以替代之前在 2021 年底和 2022 年初使用的基于 Python 的 IMAP 植入 Tortoiseshell。

该恶意软件通过查询硬编码的IMAP 电子邮件帐户,特别是检查拼写错误为“Recive”的邮箱文件夹,充当下一阶段有效负载的下载程序,以从消息附件中检索可执行文件。

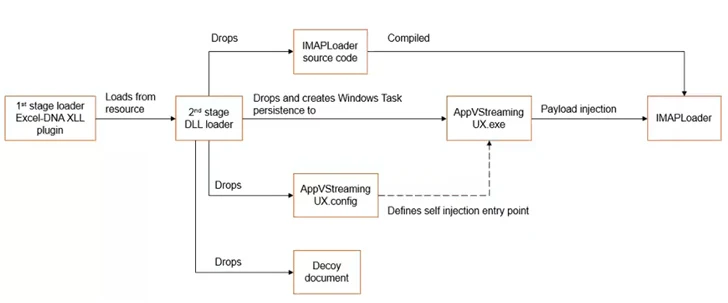

在替代攻击链中,Microsoft Excel 诱饵文档被用作初始向量来启动多阶段流程来交付和执行 IMAPLoader,这表明威胁行为者正在使用各种策略和技术来实现其战略目标。

普华永道表示,它还发现了 Tortoiseshell 创建的网络钓鱼网站,其中一些针对欧洲境内的旅游和酒店行业,利用虚假的微软登录页面进行凭据收集。

“这个威胁行为者仍然对许多行业和国家构成积极和持续的威胁,包括地中海的海事、航运和物流部门;美国和欧洲的核工业、航空航天和国防工业;以及中东地区的 IT 管理服务提供商东,”普华永道说。

发表评论

您还未登录,请先登录。

登录