在发现未经身份验证的远程代码执行漏洞后,NextGen HealthCare 的开源数据集成平台Mirth Connect的用户被敦促更新到最新版本。

该漏洞编号为CVE-2023-43208,已在2023 年 10 月 6 日发布的4.4.1 版本中得到解决。

Horizon3.ai 的 Naveen Sunkavally在周三的报告中表示:“这是一个易于利用、未经身份验证的远程代码执行漏洞。” “攻击者很可能利用此漏洞进行初始访问或破坏敏感的医疗数据。”

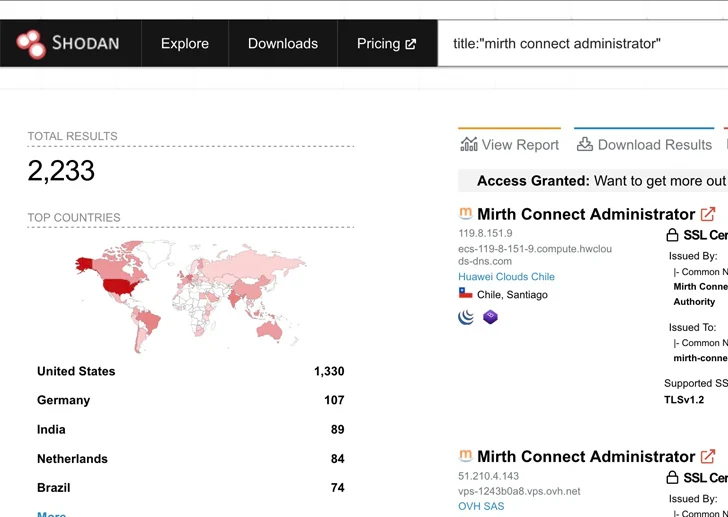

Mirth Connect 被称为“医疗保健集成的瑞士军刀”,是一种跨平台接口引擎,用于医疗保健行业,以标准化方式在不同系统之间通信和交换数据。

鉴于早在 2015/2016 年的 Mirth Connect 版本就被发现容易受到该问题的影响,有关该缺陷的更多技术细节已被隐瞒。

值得注意的是,CVE-2023-43208 是CVE-2023-37679(CVSS 评分:9.8)的补丁绕过,CVE-2023-37679 是软件中的一个严重远程命令执行 (RCE) 漏洞,允许攻击者在托管服务器上执行任意命令。

虽然 CVE-2023-37679 被其维护者描述为仅影响运行 Java 8 的服务器,但 Horizon3.ai 的分析发现,Mirth Connect 的所有实例,无论 Java 版本如何,都容易受到该问题的影响。

发表评论

您还未登录,请先登录。

登录