据观察,与俄罗斯有关的威胁参与者 Winter Vivern 利用 Roundcube 网络邮件软件中的零日漏洞。

据观察,俄罗斯 APT 组织Winter Vivern (又名 TA473)于 2023 年 10 月 11 日利用 Roundcube 网络邮件软件中的零日漏洞。

ESET 研究人员指出,这是一个与 CVE-2020-35730不同的漏洞,该组织在其他攻击中利用了该漏洞。

Winter Vivern 组织于 2021 年首次受到分析,该组织至少从 2020 年起就一直活跃,其目标是欧洲和中亚的政府。

2023 年 3 月,安全公司 Proofpoint 观察到该组织积极利用未修补的 Zimbra 实例中的漏洞 ( CVE-2022-27926 ) 来访问北约官员、政府、军事人员和外交官的电子邮件。

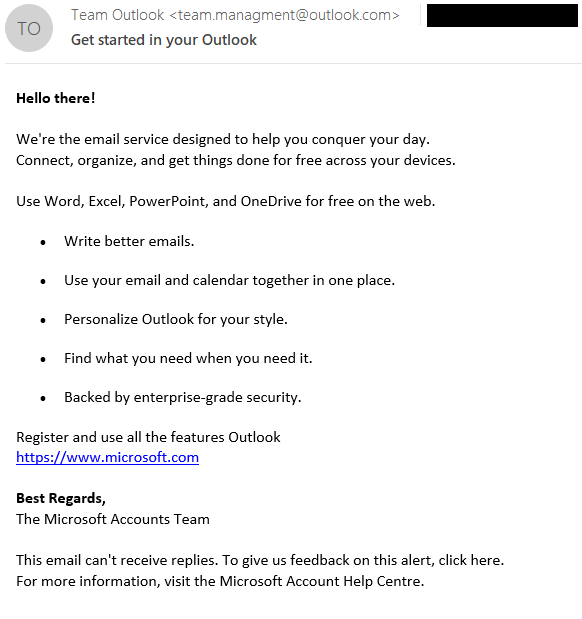

在最近的攻击中,我们发现该组织通过发送特制电子邮件来利用 XSS 漏洞(编号为 CVE-2023-5631 )。这些邮件是从 team.managment@outlook[.]com 发送的,主题为“开始使用 Outlook”。

对电子邮件 HTML 源代码的分析显示,末尾存在 SVG 标签,其中包含 base64 编码的有效负载。

“一旦我们解码了 use 标签的 href 属性中的 Base64 编码值,我们就得到了:

<svg id=”x” xmlns=”http://www.w3.org/2000/svg”> <image href=”x” onerror=”eval(atob(‘<base64 编码有效负载>’))” /></svg>

由于 href 属性的 x 值参数不是有效的 URL,因此该对象的 onerror 属性将被激活。” 阅读ESET 发布的分析。“解码 onerror 属性中的有效负载为我们提供了以下 JavaScript 代码(手动清除了恶意 URL),该代码将在受害者的浏览器中的 Roundcube 会话上下文中执行。”

专家们注意到,JavaScript 注入也在完全修补的 Roundcube 实例上成功运行。此事件揭示了影响服务器端脚本 rcube_washtml.php 的零日 XSS 漏洞。该漏洞是由于恶意 SVG 文档在被合并到由 Roundcube 用户解释的 HTML 页面之前未经过充分的清理造成的。

ESET向Roundcube报告了该零日漏洞,该公司于2023年10月14日修补了该问题。该漏洞影响Roundcube 1.6.4之前 的版本 1.6.x、1.5.5之前的1.5.x和1.4.15之前的1.4.x版本。

“Winter Vivern 利用 Roundcube 中的零日漏洞加强了行动。此前,它使用的是 Roundcube 和 Zimbra 中的已知漏洞,其概念证明可在线获取。”ESET 总结道。“尽管该组织的工具集复杂程度较低,但它对欧洲各国政府构成了威胁,因为它持续存在,非常定期地进行网络钓鱼活动,而且大量面向互联网的应用程序并未定期更新,尽管它们已知包含漏洞。”

发表评论

您还未登录,请先登录。

登录