超过三千个暴露在互联网上的 Apache ActiveMQ 服务器容易受到最近披露的关键远程代码执行 (RCE) 漏洞的影响。

Apache ActiveMQ 是一个可扩展的开源消息代理,可促进客户端和服务器之间的通信,支持 Java 和各种跨语言客户端以及许多协议,包括 AMQP、MQTT、OpenWire 和 STOMP。

由于该项目支持多种安全身份验证和授权机制,因此它广泛应用于系统无需直接连接即可进行通信的企业环境中。

所涉及的缺陷是 CVE-2023-46604,这是一个严重严重性(CVSS v3 评分:10.0)RCE,允许攻击者通过利用 OpenWire 协议中的序列化类类型来执行任意 shell 命令。

根据 Apache 2023 年 10 月 27 日披露的信息,该问题影响以下 Apache Active MQ 和 Legacy OpenWire Module 版本:

- 5.18.3 之前的 5.18.x 版本

- 5.17.6 之前的 5.17.x 版本

- 5.16.7 之前的 5.16.x 版本

- 5.15.16 之前的所有版本

修复程序已在同一天发布版本 5.15.16、 5.16.7、 5.17.6和 5.18.3,这是建议的升级目标。

数千台服务器未打补丁

威胁监控服务 ShadowServer的研究人员 发现 7,249 台服务器可通过 ActiveMQ 服务访问。

其中,3,329 台服务器被发现运行易受 CVE-2023-4660 影响的 ActiveMQ 版本,所有这些服务器都容易受到远程代码执行的影响。

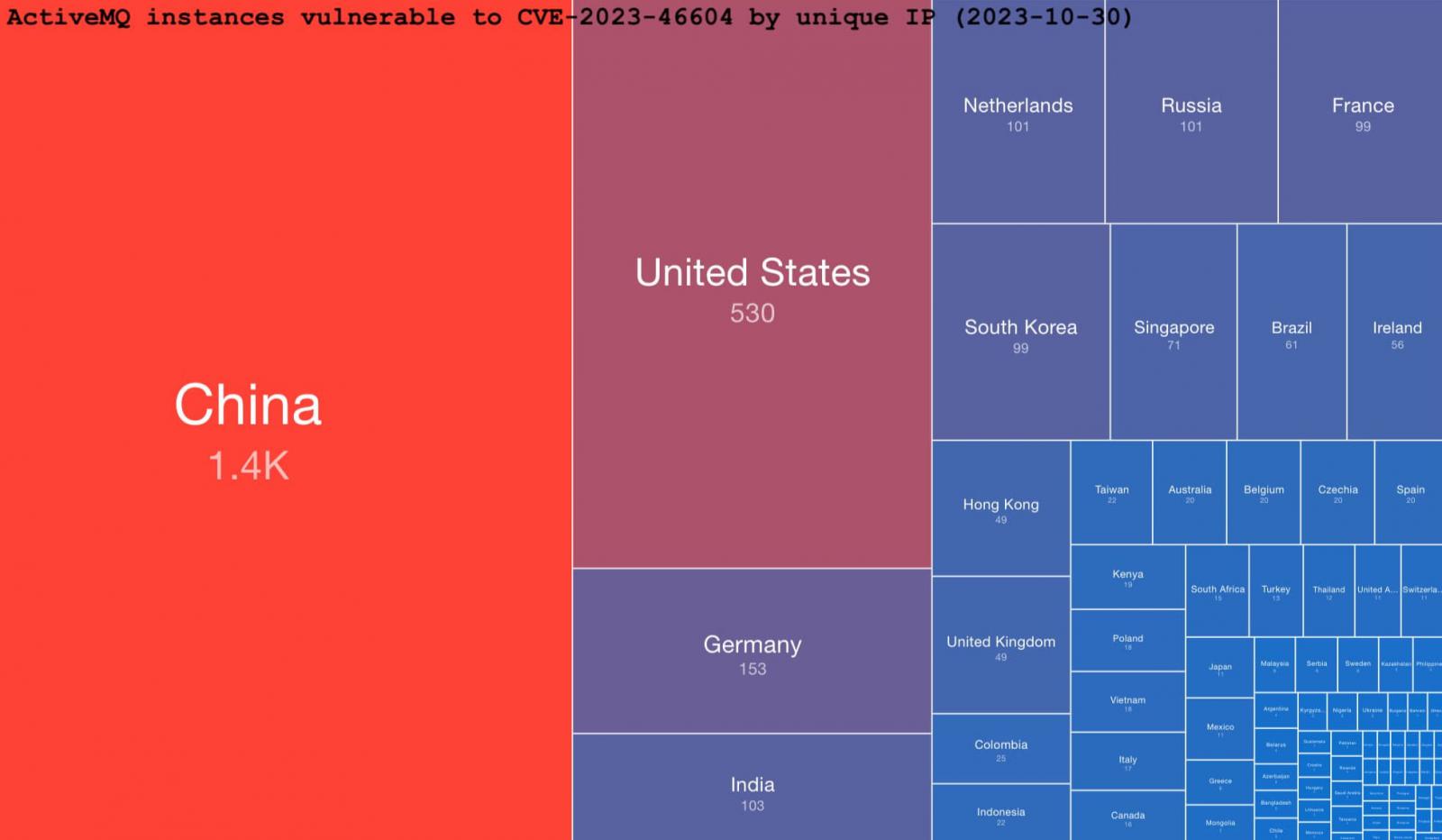

大多数易受攻击的实例(1,400 个)位于中国。美国以 530 台位居第二,德国以 153 台位居第三,印度、荷兰、俄罗斯、法国和韩国各有 100 台暴露服务器。

鉴于 Apache ActiveMQ 在企业环境中充当消息代理的角色,利用 CVE-2023-46604 可能会导致消息拦截、工作流程中断、数据盗窃,甚至网络中的横向移动。

由于利用 CVE-2023-46604 的技术细节已公开,因此应用安全更新应被视为时间敏感的。

发表评论

您还未登录,请先登录。

登录