攻击者正在利用最近修补的严重 Atlassian Confluence 身份验证绕过漏洞,使用 Cerber 勒索软件加密受害者的文件。

Atlassian 将该漏洞描述为不正确的授权漏洞,并跟踪为 CVE-2023-22518,该漏洞的严重程度为 9.1/10,它影响所有版本的 Confluence Data Center 和 Confluence Server 软件。

Atlassian上周二发布了安全更新,警告管理员立即修补所有易受攻击的实例,因为该缺陷也可能被利用来擦除数据。

Atlassian 首席信息安全官 (CISO) Bala Sathiamurthy表示:“作为我们持续安全评估流程的一部分,我们发现 Confluence 数据中心和服务器客户如果被未经身份验证的攻击者利用,很容易遭受重大数据丢失。”

“目前没有关于主动利用的报告;但是,客户必须立即采取行动来保护他们的实例。”

几天后,该公司发布了第二次警告,提醒客户,概念验证漏洞已经在网上可用,尽管没有证据表明该漏洞正在进行。

那些无法修补系统的人被敦促采取缓解措施,包括备份未修补的实例并阻止对未修补的服务器的互联网访问,直到它们得到保护。

还可以选择通过修改/<confluence-install-dir>/confluence/WEB-INF/web.xml来删除已知的攻击媒介,如公告中所述并重新启动易受攻击的实例。

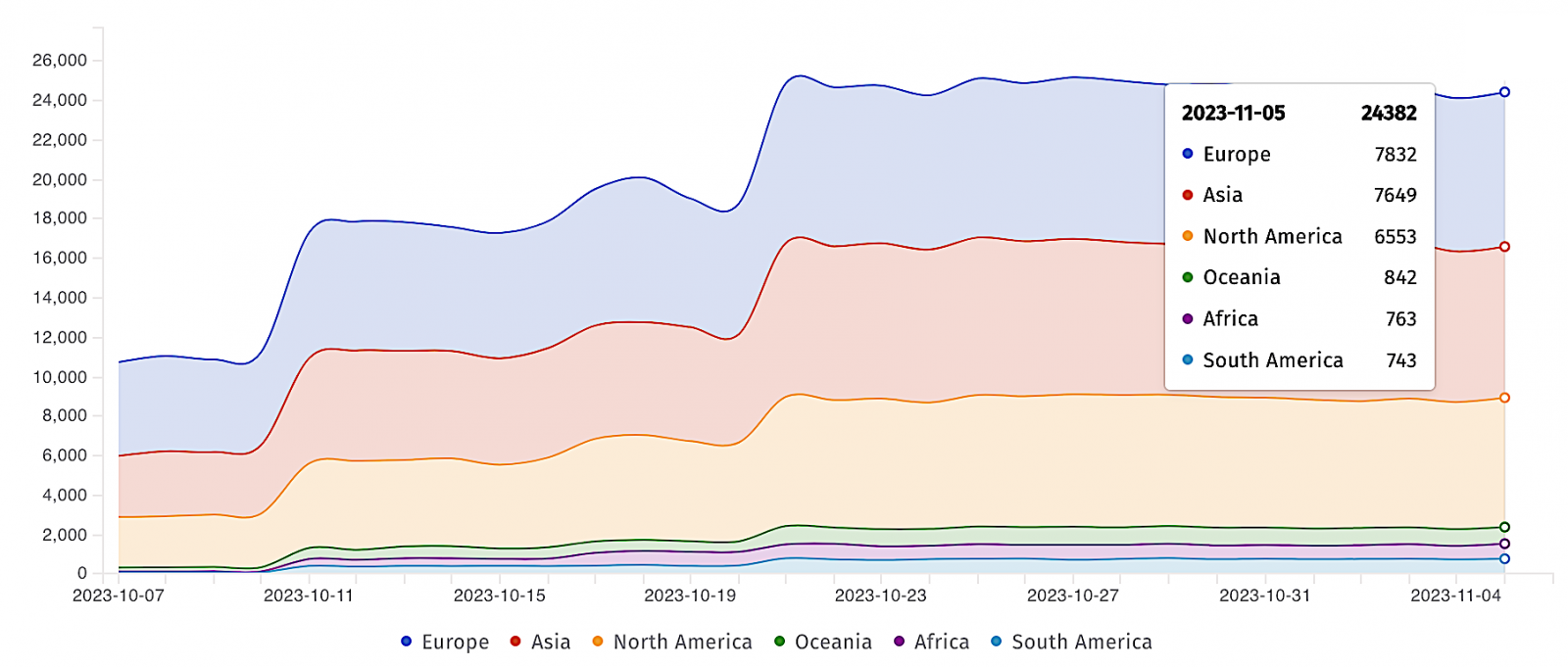

根据威胁监控服务 ShadowServer 的数据,目前有超过 24,000 个 Confluence 实例暴露在网上,但无法得知有多少个实例容易受到 CVE-2023-22518 攻击。

在勒索软件攻击中被利用

Atlassian 于周五更新了他们的公告,警告威胁行为者在 PoC 漏洞发布后已经针对攻击中的缺陷进行了攻击。

该公司表示:“我们收到了一份关于活跃漏洞的客户报告。客户必须立即采取行动来保护他们的实例。如果您已经应用了补丁,则无需采取进一步的行动。”

周末,威胁情报公司 GreyNoise警告称,CVE-2023-22518从11 月 5 日星期日开始广泛利用。

网络安全公司 Rapid7 还观察到针对暴露在互联网上的 Atlassian Confluence 服务器的攻击,其中包括针对 CVE-2023-22518 身份验证绕过的漏洞以及先前被用作零日漏洞的旧版关键权限升级(CVE-2023-22515)。

该公司表示:“截至 2023 年 11 月 5 日,Rapid7 托管检测和响应 (MDR) 正在观察多个客户环境中 Atlassian Confluence 的利用情况,包括勒索软件部署。”

“在多个攻击链中,Rapid7 观察到利用后命令执行来下载托管在 193.43.72[.]11 和/或 193.176.179[.]41 上的恶意有效负载,如果成功,将导致单系统 Cerber 勒索软件部署在被利用的 Confluence 服务器上。”

CISA、FBI 和多州信息共享与分析中心 (MS-ISAC) 上个月发布了一份联合公告,敦促网络管理员立即保护 Atlassian Confluence 服务器免受主动利用的 CVE-2023-22515 权限升级漏洞的影响。根据微软的一份报告,至少从 9 月 14 日起就一直受到积极的利用。

两年前, Cerber 勒索软件(又名 CerberImposter)也被部署在针对 Atlassian Confluence 服务器的攻击中,利用远程代码执行漏洞 (CVE-2021-26084),该漏洞之前被用来安装加密挖矿程序。

发表评论

您还未登录,请先登录。

登录