一种名为“SecuriDropper”的新型滴管即服务 (DaaS) 网络犯罪操作已经出现,它使用绕过 Android 中“受限设置”功能的方法在设备上安装恶意软件并获取对辅助功能服务的访问权限。

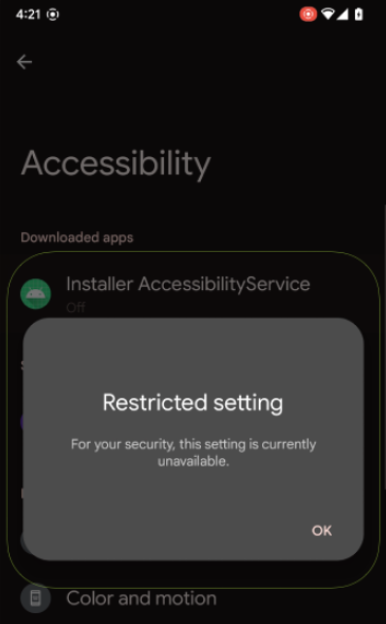

受限设置是 Android 13 中引入的一项安全功能,可防止从 Google Play 外部安装的旁加载应用程序(APK 文件)访问辅助功能设置和通知侦听器等强大功能。

这两种权限通常被恶意软件滥用,因此该功能旨在通过在请求这些权限时显示警告来阻止请求的批准,从而保护用户。

(ThreatFabric)

辅助功能可被滥用来捕获屏幕上的文本、授予额外权限以及远程执行导航操作,而通知侦听器可用于窃取一次性密码。

2022 年 8 月,ThreatFabric报告称,恶意软件开发人员已经通过名为“BugDrop”的新植入程序调整其策略以适应这一新措施。

根据观察,该公司创建了一个概念验证 (PoC) 滴管,以展示绕过的可能性。

诀窍是对恶意APK(Android包)文件使用基于会话的安装API,该API分多个步骤安装它们,涉及“基本”包和各种“拆分”数据文件。

当使用特定 API 而不是非会话方法时,将绕过受限设置,并且不会向用户显示“受限设置”对话框,该对话框会阻止他们授予恶意软件访问危险权限的权限。

BleepingComputer 已确认 Android 14 中仍然存在该安全问题,并且根据新的 ThreatFabric 报告,SecuriDropper 采用相同的技术在目标设备上旁加载恶意软件并允许它们访问有风险的子系统。

这是该方法首次用于针对 Android 用户的网络犯罪活动。

Android Dropper 即服务操作

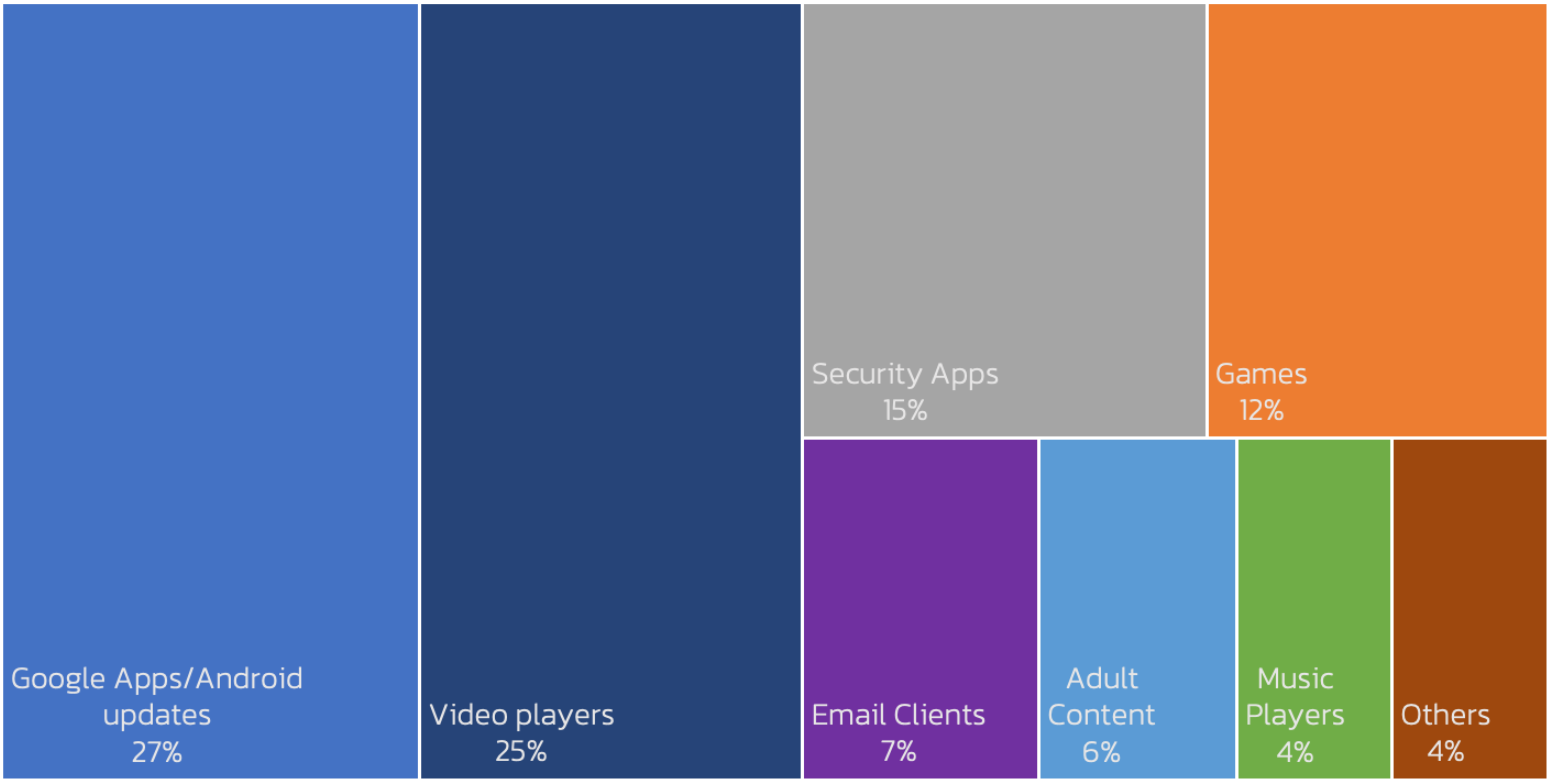

SecuriDropper 伪装成合法应用程序来感染 Android 设备,最常见的是冒充 Google 应用程序、Android 更新、视频播放器、安全应用程序或游戏,然后安装第二个有效负载,这是某种形式的恶意软件。

Dropper 通过在安装时保护对“读取和写入外部存储”和“安装和删除包”权限的访问来实现此目的。

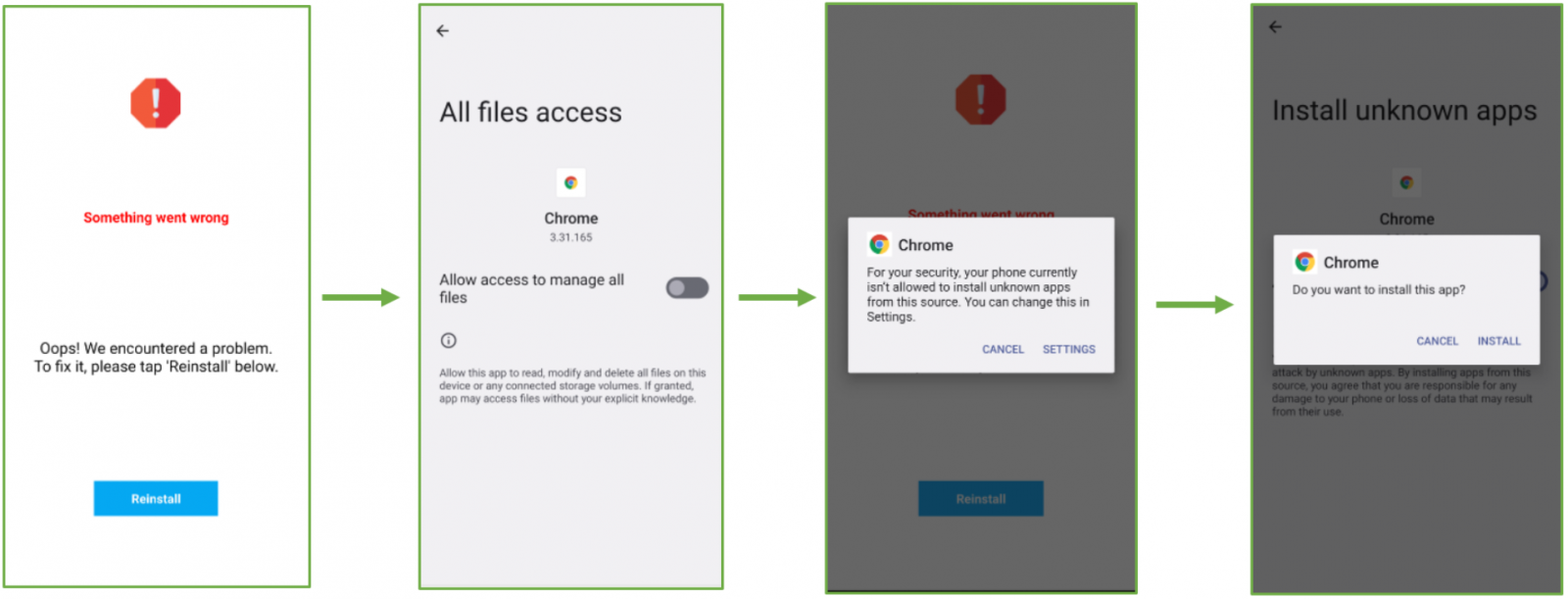

第二阶段有效负载是通过用户欺骗和界面操纵来安装的,在显示有关植入应用程序安装的虚假错误消息后提示用户单击“重新安装”按钮。

ThreatFabric 发现SpyNote恶意软件通过 SecuriDropper 伪装成 Google 翻译应用程序分发。

在其他情况下,SecuriDropper 被发现分发伪装成 Chrome 浏览器的银行 Ermac 木马,针对数百种加密货币和电子银行应用程序。

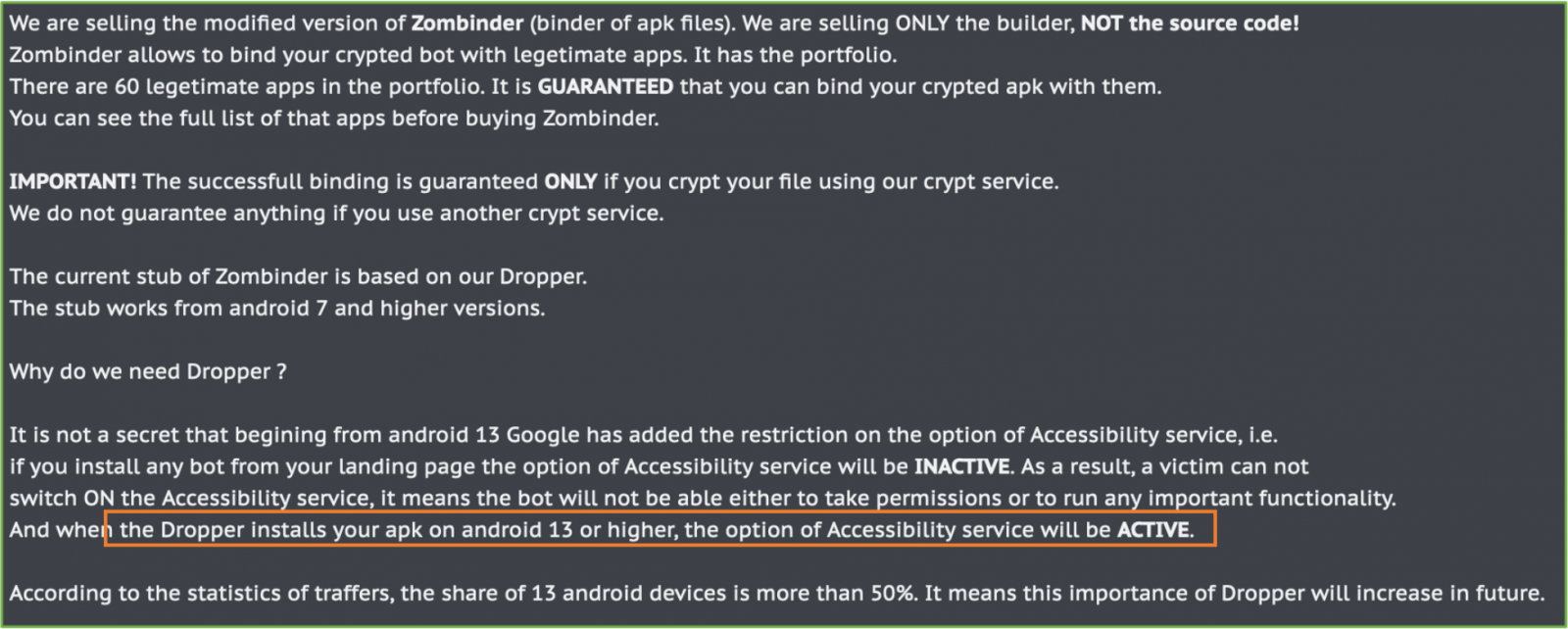

ThreatFabric还报告了Zombinder 的重新出现,这是一项于 2022 年 12 月首次记录的 DaaS 操作。该服务将恶意负载与合法应用程序“粘合”,以利用信息窃取程序和银行木马感染 Android 设备。

令人担忧的是,Zombinder 最近的广告强调了前面讨论的相同的受限设置绕过策略,因此有效负载在安装时被授予使用可访问性设置的权限。

为了防止这些攻击,Android 用户应避免从不知名的来源或他们不知道和不信任的发布者处下载 APK 文件。

可以通过转到设置 → 应用程序 → [选择应用程序] → 权限 来查看和撤销对任何已安装应用程序的权限访问。

11/6 更新:为了回应 BleepingComputer 的置评请求,Google 发言人向我们发送了以下声明:

受限设置在应用程序访问 Android 设置/权限所需的用户确认之上添加了额外的保护层。

作为核心保护,Android 用户始终可以控制向应用程序授予哪些权限。

用户还受到 Google Play Protect 的保护,它可以警告用户或阻止已知在具有 Google Play 服务的 Android 设备上表现出恶意行为的应用程序。

我们不断审查攻击方法并改进 Android 对恶意软件的防御,以帮助确保用户安全。

发表评论

您还未登录,请先登录。

登录