俄罗斯国家黑客通过采用陆上技术改进了破坏工业控制系统的方法,这些技术能够以更少的资源更快地达到攻击的最后阶段。

安全研究人员强调,这一变化为更难以检测的攻击打开了大门,而且工业控制系统 (ICS) 不一定需要复杂的恶意软件。

用于发送命令的本机二进制文件

去年,“沙虫”威胁组织在一次攻击中攻破了乌克兰的一个关键基础设施组织,该攻击仅用了不到四个月的时间就达到了最后阶段,由于对全国关键设施的导弹袭击,停电情况加剧了一倍。

Sandworm 是一个至少从 2009 年开始活跃的黑客组织,与俄罗斯总参谋部主要情报局 (GRU) 有联系。它专注于针对工业控制系统(ICS)并从事间谍活动和破坏性网络攻击。

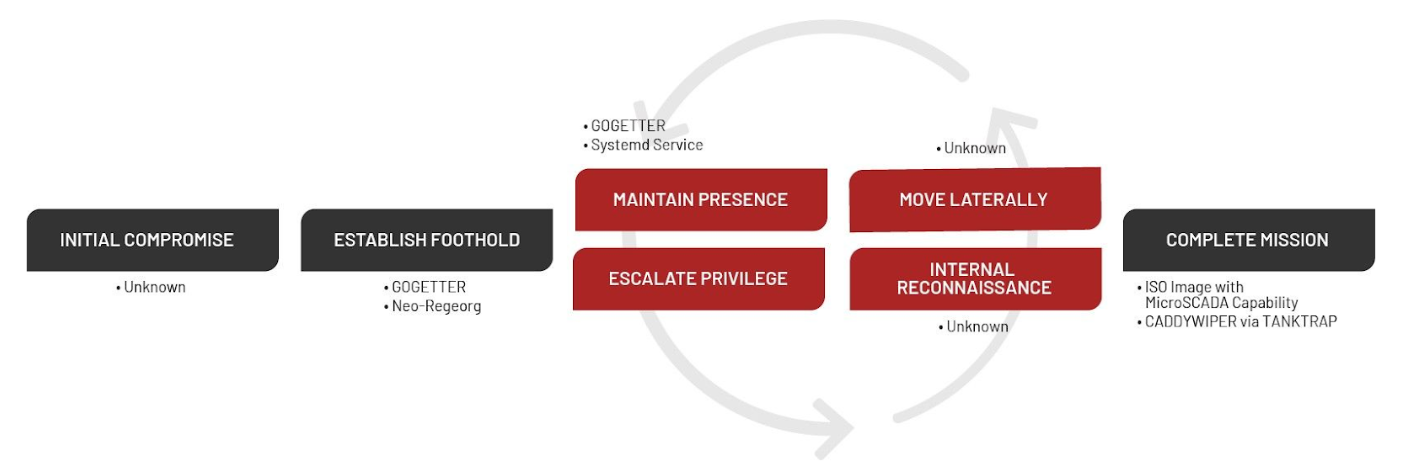

2022 年底,谷歌旗下 Mandiant 的事件响应人员对乌克兰发生的一次破坏性网络攻击(他们将其归因于 Sandworm)做出了响应,并分析了策略、技术和程序。

研究人员确定,Sandworm 至少从 2022 年 6 月开始入侵,并通过托管 MicroSCADA 服务器的管理程序获得了对操作技术 (OT) 环境的访问权限,从而实现了整个配电系统的集中控制和自动化操作。

“根据横向移动的证据,攻击者可能可以访问 SCADA 系统长达三个月” – Mandiant

尽管目前初始攻击媒介仍未知,但研究人员指出,沙虫活动首次在 2022 年 6 月被观察到,当时Neo-REGEORG Webshell 部署在公共互联网上暴露的服务器上。

一个月后,黑客执行了基于 Golang 的 GOGETTER 隧道程序,以使用Yamux开源库代理命令和控制 (C2) 服务器的加密通信。

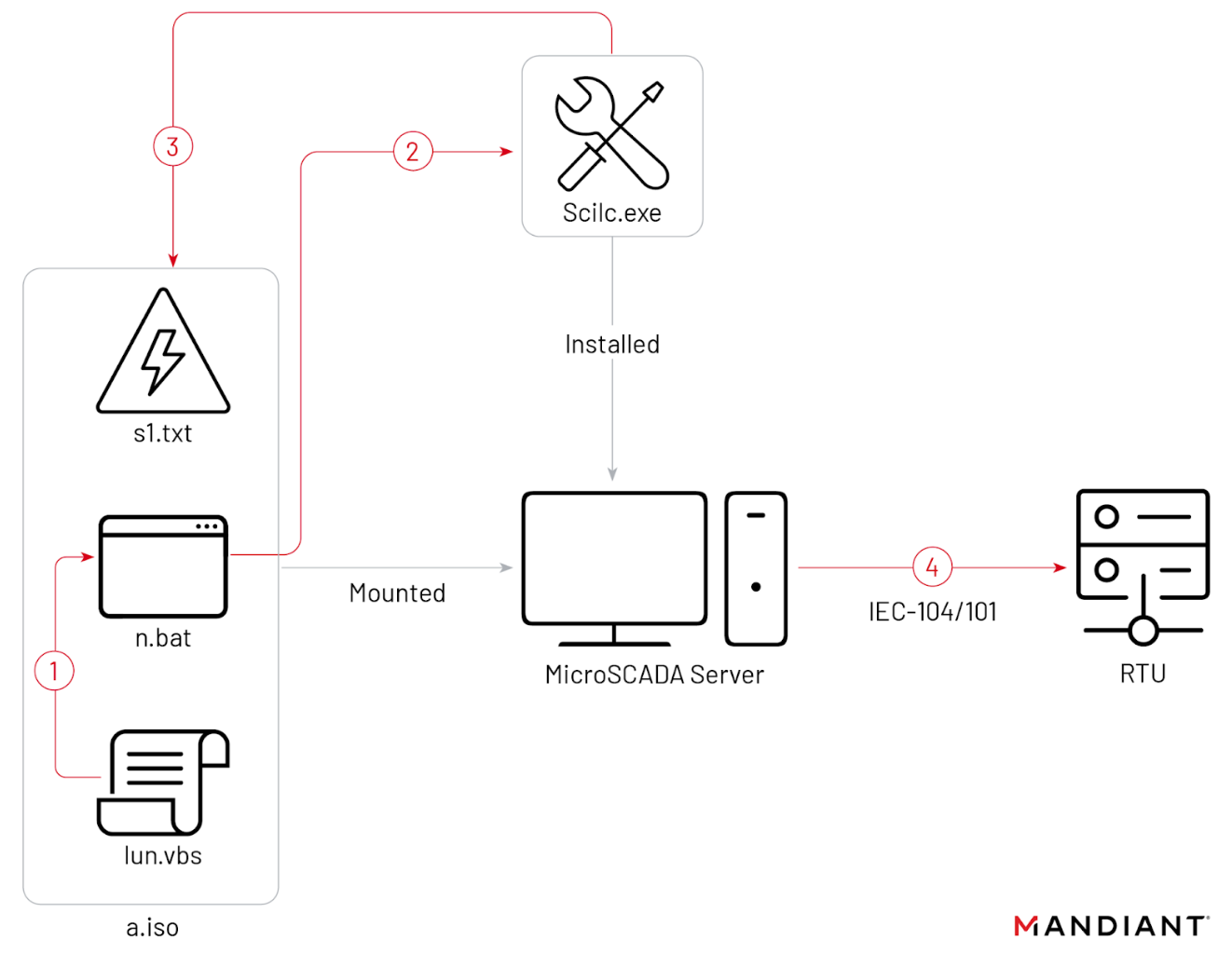

这次袭击导致了两起破坏性事件。其中一次是 2022 年 10 月 10 日的一次停电,当时 Sandworm 使用 ISO CD-ROM 映像文件运行本机 MicroSCADA 实用程序scilc.exe,可能会运行关闭变电站的恶意命令。

加载 ISO 映像是可能的,因为运行 MicroSCADA 的虚拟机启用了自动运行功能,允许物理或虚拟 CD-ROM(例如 ISO 文件)自动运行。

来源:Mandiant

scilc.exe 实用程序是 MicroSCADA 软件套件的一部分,Sandworm 使用它来运行 SCIL(MicroSCADA 的高级编程语言)命令,服务器将这些命令中继到变电站中的远程终端单元(RTU – 现场设备)。

根据研究人员的发现,受感染的 MicroSCADA 服务器运行的是一个已停产的软件版本,该版本允许默认访问 SCIL-API。

在攻击中使用本机二进制文件 (LoLBin) 表明黑客转向依赖更轻量级和通用工具的离地 (LoL/LOTL) 技术,这使得威胁活动更难以检测。

ISO文件里面至少有以下三个文件:

- “lun.vbs”,运行 n.bat

- “n.bat”,可能运行本机scilc.exe实用程序

- “s1.txt”,可能包含未经授权的 MicroSCADA 命令

研究人员发现lun.vbs脚本的时间戳为9月23日,这表明黑客自初始访问阶段以来有大约两个月的时间来开发他们的OT能力。

来源:Mandiant

第二次破坏性事件发生在 2022 年 10 月 12 日,当时 Sandworm 部署了新版本的CADDYWIPER数据破坏恶意软件,这可能是为了进一步破坏环境并消除攻击痕迹。

“但是,我们注意到擦除器部署仅限于受害者的 IT 环境,不会影响虚拟机管理程序或 SCADA 虚拟机” – Mandiant

研究人员指出,这一行为很不寻常,因为威胁行为者已经从 SCADA 系统中删除了其他取证工件。他们认为这可能表明“参与攻击的不同个人或行动小组之间缺乏协调”。

攻击调查过程中发现的线索表明,黑客至少在攻击发生前三周就做好了破坏系统的准备。

没有足够的证据支持这一理论,但研究人员认为,沙虫可能等待了一个特定的时刻来完成任务。

Sandworm 不需要定制恶意软件

在今天发布的报告中,Mandiant 强调,攻击中使用的技术“表明俄罗斯进攻性 OT 武器库日益成熟”,这意味着识别新 OT 威胁向量、开发新功能以及利用不同类型 OT 基础设施的能力增强对于他们的攻击。

结合向离地生活技术的转变,研究人员认为 Sandworm 很可能能够对不同供应商的 OT 系统进行攻击。

谷歌云 Mandiant 新兴威胁和分析主管 Nathan Brubaker 告诉 BleepingComputer,Sandworm 在乌克兰境外的威胁活动不会受到其能力的限制,而是受到攻击动机的引导。

研究人员表示,这种攻击的新颖之处在于其敏捷性,这将使 Sandworm 能够“比某些复杂的 ICS 恶意软件更容易地攻击其他环境”。

Brubaker 强调,Sandworm 并未使用自定义恶意软件进行攻击的 OT 部分,而是采用了 LoL 二进制文件,这需要 OT 专业知识并了解目标工业流程,而攻击中使用的技术(本例中为 MicroSCADA)不太引人注目。

“沙虫没有理由不能在另一个环境中使用不同的技术复制类似类型的攻击,”布鲁贝克总结道。

Mandiant 的报告包括妥协指标、YARA 规则、强化 SCADA 管理主机的指南以及可帮助防御者检测 Sandworm 在 ICS 环境中的活动并减轻威胁的建议。

发表评论

您还未登录,请先登录。

登录