随着研究人员发现 BiBi 恶意软件家族的变种可以破坏 Linux 和 Windows 系统上的数据,以色列计算机上的数据擦除攻击变得越来越频繁。

周末,以色列计算机紧急响应小组 (CERT) 发布警报称,BiBi恶意软件家族可以破坏Linux和Windows系统上的数据,是针对以色列组织(包括教育和技术部门)的更大规模网络攻势的一部分。

Palo Alto Networks Unit42 研究人员对攻击进行的分析将数据擦除攻击归因于一个威胁行为者,该威胁行为者“与伊朗支持的 APT 组织有密切联系”,被追踪为 Agonizing Serpens(又名 Agrius、BlackShadow、Pink Sandstorm 和 DEV-) 0022)。

BiBi 擦除器是什么?

网络安全公司 ESET 和 SecurityJoes 的研究人员于 10 月底发现了 BiBi 擦除器的版本,他们指出该版本是由亲哈马斯的黑客活动分子发起的。

“BiBi-Linux”是由 Security Joes 的事件响应团队发现的,该团队于 10 月 30 日报告说,它很可能是由亲哈马斯的黑客活动分子部署的,以造成不可逆转的数据损坏和操作中断。

ESET 研究人员第二天宣布,他们发现了该恶意软件的 Windows 变种,该变种是由哈马斯支持的黑客组织 BiBiGun 部署的。

该恶意软件通过简单地覆盖文件来实现其目标,并且不涉及数据泄露、加密或勒索要求。

周五,黑莓威胁情报团队发布了BiBi-Linux 恶意软件 Windows 变种的技术分析。在 SecurityJoes 将他们的发现发布到新的 Linux 擦除器上的第二天,研究人员就发现了该变种.

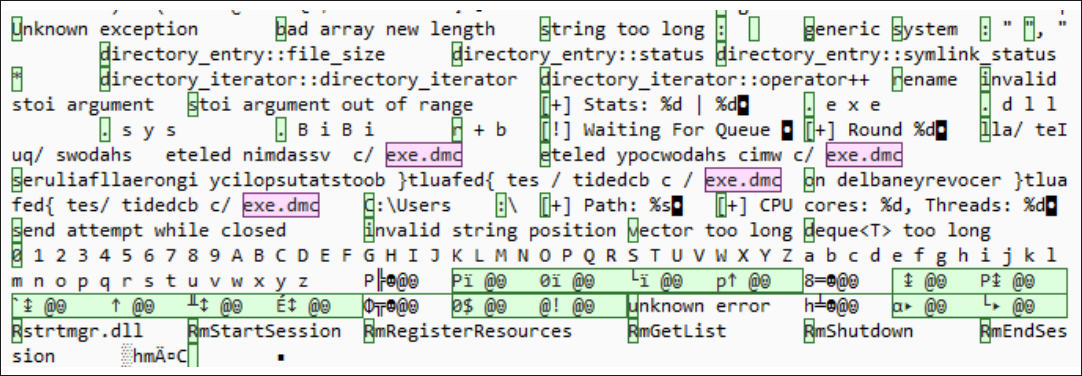

该恶意软件打包在一个 203KB 的 64 位可执行文件中。启动后,它会分析主机的处理器,以确定可用于快速数据擦除攻击的线程数量,最多支持 8 个内核上的 12 个线程。Linux 变体中也出现了类似的多线程和排队逻辑。

研究人员表示,威胁行为者使用简单的从右到左技术来绕过传统防病毒产品中常见的模式检测规则。

BiBi for Windows 针对除 .EXE、.DLL 和 .SYS 文件之外的所有文件类型,可能是因为销毁它们会使计算机无法使用,并且黑客活动分子将无法转发他们的消息。

目标文件的内容被随机字节覆盖,使其无法恢复,并使用十个字符长的随机字母序列进行重命名,后跟包含“BiBi”字符串的字母数字扩展名。

例如,最初名为“document.txt”的文件在恶意软件攻击后可能会重命名为“asdzxcqwer.BiBi3”。

此过程是不可预测的,会模糊原始文件名并使数据恢复工作进一步复杂化。

为了防止系统轻松恢复,恶意软件还会删除保存早期状态系统快照的卷影副本,这些卷影副本通常用于恢复数据和设置。

此外,BiBi 会在系统启动时关闭“错误恢复”模式并停用“Windows 恢复”功能。

黑莓表示,最初的感染媒介目前仍未知。

Security Joes 上周晚些时候发布了一份新的、更全面的报告,深入研究了该活动以及负责策划活动的Karma 黑客组织。

该报告提出了 Karma 与先前已知的伊朗黑客组织(例如“ Moses Staff” )的一些重叠之处,“Moses Staff”以前因发起无赎金数据加密攻击而闻名。

SecurityJoes 和 BlackBerry 提供了 YARA 规则 [ 1 , 2 ],用于检测 BiBi 擦除器的两个当前已知变体以及两个可执行文件的哈希值。BiBi 威胁活动的另一组标识符 [ TXT、CVS ] 可从以色列 CERT 机构获得。

发表评论

您还未登录,请先登录。

登录