Ducktail 窃取恶意软件背后的越南威胁行为者与 2023 年 3 月至 10 月初开展的一项新活动有关,该活动针对印度的营销专业人士,旨在劫持 Facebook 企业帐户。

卡巴斯基在上周发布的一份报告中表示,“它与众不同的一个重要特点是,与之前依赖 .NET 应用程序的活动不同,这次活动使用 Delphi 作为编程语言。”

Ducktail与Duckport和NodeStealer一样,都是在越南运营的网络犯罪生态系统的一部分,攻击者主要使用 Facebook 上的赞助广告来传播恶意广告并部署能够掠夺受害者登录 cookie 并最终控制其帐户的恶意软件。

此类攻击主要针对可能有权访问 Facebook Business 帐户的用户。然后,欺诈者利用未经授权的访问来投放广告以获取经济利益,从而进一步加剧感染。

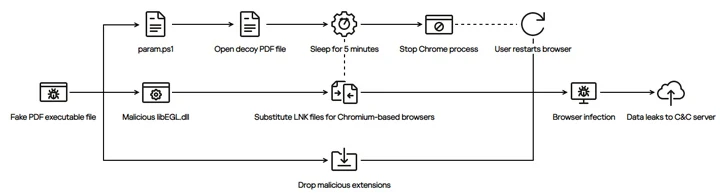

在俄罗斯网络安全公司记录的活动中,寻求职业转变的潜在目标会收到包含恶意可执行文件的存档文件,该恶意可执行文件伪装成 PDF 图标,以诱骗他们启动二进制文件。

这样做会导致恶意文件将名为 param.ps1 的 PowerShell 脚本和一个诱饵 PDF 文档本地保存到 Windows 中的“C:\Users\Public”文件夹中。

卡巴斯基表示:“该脚本使用设备上的默认 PDF 查看器打开诱饵,暂停五分钟,然后终止 Chrome 浏览器进程。”

父可执行文件还会下载并启动名为 libEGL.dll 的恶意库,该库会扫描“C:\ProgramData\Microsoft\Windows\Start Menu\Programs”和“C:\ProgramData\Microsoft\Internet Explorer\Quick Launch\User Pinned” \TaskBar\” 文件夹,用于存放基于 Chromium 的 Web 浏览器的任何快捷方式(即 LNK 文件)。

下一阶段需要通过添加“ –load-extension ”命令行开关后缀来更改浏览器的 LNK 快捷方式文件,以启动一个恶意扩展程序,该扩展程序伪装成合法的Google Docs Offline 附加组件以在雷达下运行。

该扩展程序旨在将所有打开的选项卡的信息发送到在越南注册的由攻击者控制的服务器,并劫持 Facebook 企业帐户。

谷歌起诉诈骗者使用巴德诱饵传播恶意软件#

这些发现凸显了 Ducktail 攻击技术的战略转变,与此同时,谷歌对印度和越南的三名身份不明的个人提起诉讼,指控他们利用公众对 Bard 等生成式 AI 工具的兴趣,通过 Facebook 传播恶意软件并窃取社交媒体登录凭据。

该公司在诉状中称,“被告通过社交媒体帖子、广告(即赞助 帖子)和页面分发其恶意软件的链接,每个页面都声称提供 Bard 或其他 Google AI 产品的可下载版本。”

“当登录社交媒体帐户的用户点击被告广告或其页面上显示的链接时,这些链接会重定向到外部网站,从该网站将 RAR 存档(一种文件类型)下载到用户的计算机上。”

存档文件包括一个安装程序文件,该文件能够安装擅长窃取受害者社交媒体帐户的浏览器扩展。

今年 5 月初,Meta 表示,它观察到威胁行为者在官方网络商店中创建了欺骗性浏览器扩展,这些扩展声称提供 ChatGPT 相关工具,并且它检测到并阻止了 1,000 多个唯一 URL 在其服务中共享。

发表评论

您还未登录,请先登录。

登录