Cado 安全实验室的研究人员发现了P2Pinfect僵尸网络的新变种,该变种针对路由器、物联网设备和其他嵌入式设备。该变体是针对没有互锁流水线级 (MIPS) 架构的微处理器而编译的。

新的机器人支持更新的规避机制,可以避免在虚拟机(VM)和调试器中执行,并支持 Linux 主机上的反取证。

2023 年 7 月,Palo Alto Networks Unit 42 研究人员首次 发现了 针对 Linux 和 Windows 系统上运行的 Redis 服务器的 P2P 蠕虫 P2PInfect 。P2PInfect 能够以运行在 Linux 和 Windows 操作系统上的 Redis 服务器为目标,这使得 P2PInfect 比其他蠕虫病毒更具可扩展性和威力。

该蠕虫采用Rust编程语言编写,利用Lua沙箱逃逸漏洞 CVE-2022-0543 (CVSS评分10.0)攻击Redis实例。

9 月,Cado 安全实验室报告称,自 8 月 28 日以来, P2Pinfect流量增加了 600 倍 。研究人员表示,在他们的分析发布前一周,流量激增了 12.3%。

中国、美国、德国、英国、新加坡、香港和日本均报告了 P2Pinfect 感染。

专家将僵尸网络流量的激增与在野外检测到的变种数量不断增加联系起来,这种情况表明作者正在积极改进他们的机器人。

“Cado 安全实验室的研究人员此后遇到了该恶意软件的新变种,专门针对基于 32 位 MIPS 处理器的嵌入式设备,并试图对这些设备进行暴力 SSH 访问。” 阅读Cado Security 发布的报告。“通过针对 MIPS,P2Pinfect 开发人员很可能打算用恶意软件感染路由器和物联网设备。MIPS 处理器的使用在嵌入式设备中很常见,并且该架构之前已成为僵尸网络恶意软件的目标,包括Mirai等备受瞩目的系列 及其变体/衍生物。”

新的机器人针对嵌入 32 位 MIPS 处理器的设备。专家认为,它主要通过 SSH 暴力破解或针对 Redis 服务器进行传播。

研究人员指出,路由器和其他嵌入式设备都使用SSH。但是,该恶意软件还使用名为redis-server的 OpenWRT 包来针对在 MIPS 上运行 Redis 服务器的设备 。

“目前尚不清楚在嵌入式 MIPS 设备上运行 Redis 可以解决什么用例,也不清楚它是否在野外经常遇到。” 报告继续。“如果这样的设备受到 P2Pinfect 的攻击并安装了 redis-server 软件包,那么该节点完全可以通过所报告的 P2Pinfect 攻击模式之一来攻击新的对等节点,其中涉及利用 Redis 或 SSH 暴力破解。”

该样本还尝试禁用 Linux 核心转储以逃避检测并阻止取证调查。

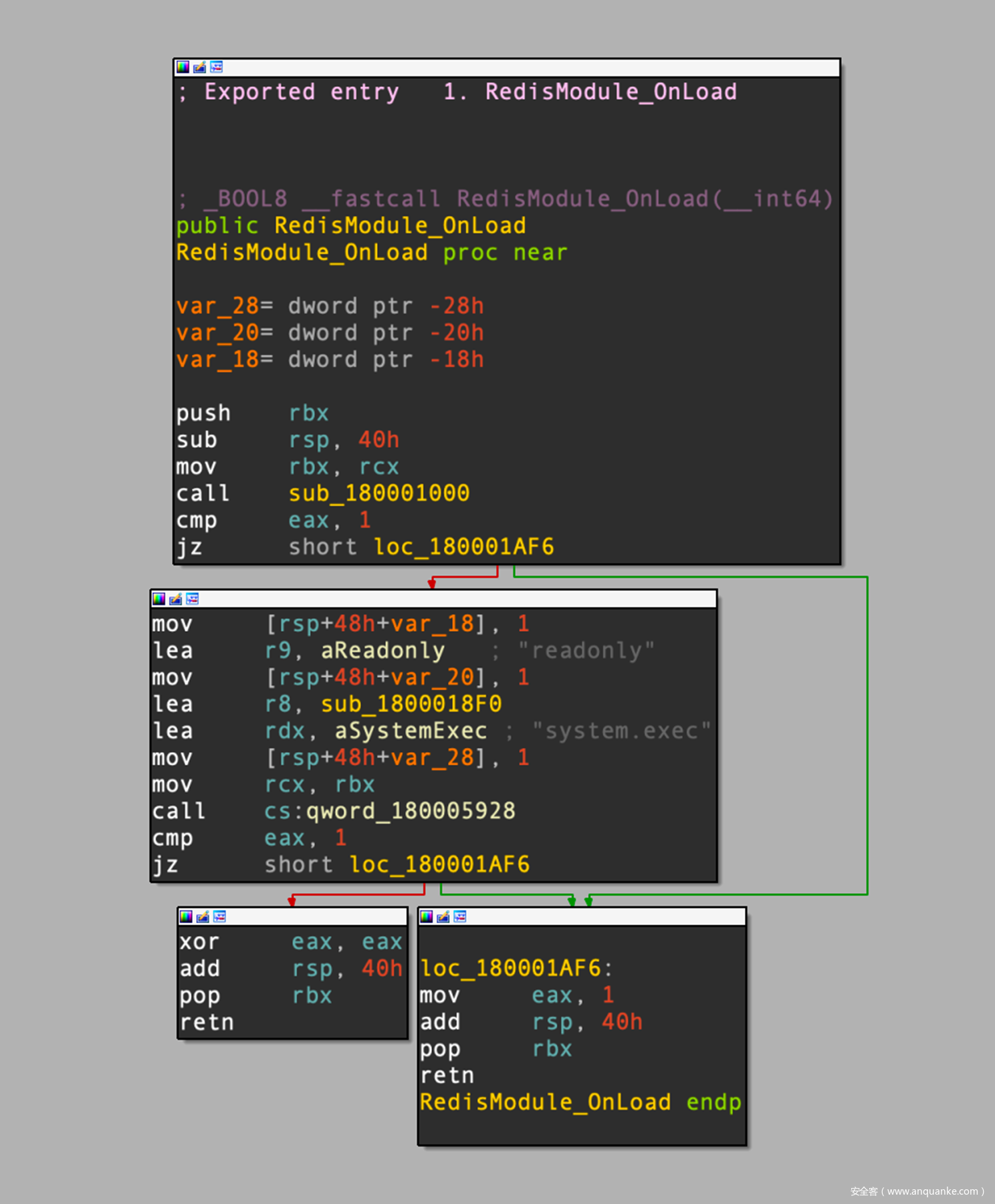

MIPS 变体包含一个 64 位 Windows DLL,充当 Redis 的加载程序,通过实现 system.exec 功能,能够在受感染的主机上执行 shell 命令。

P2P感染僵尸网络

“P2Pinfect 的持续发展和扩大的目标显然是坚定而老练的威胁行为者的杰作。在恶意软件开发方面,跨平台目标和各种规避技术的利用表现出了高于平均水平的复杂性。” 报告总结道。“显然,这是一个将继续增长的僵尸网络,直到其运营商正确利用为止。“

发表评论

您还未登录,请先登录。

登录