未知组织已针对 Apache 的 OfBiz 企业资源规划 (ERP) 框架中发现的零日漏洞发起了调查,该框架是一种日益流行的分析补丁以寻找绕过软件修复方法的策略。

根据网络安全公司 SonicWall 的分析,12 月 26 日披露的 Apache OFBiz 中的0day 漏洞(CVE-2023-51467)允许攻击者访问敏感信息并针对使用 ERP 框架的应用程序远程执行代码。Apache 软件基金会最初发布了针对相关问题的补丁 CVE-2023-49070,但该修复无法防范其他变体的攻击。

SonicWall 威胁研究执行总监道格拉斯·麦基 (Douglas McKee) 表示,该事件突显了攻击者对针对高价值漏洞发布的任何补丁进行仔细审查的策略,这些努力通常会导致找到绕过软件修复的方法。

“一旦有人完成了艰苦的工作,说‘哦,这里存在一个漏洞’,现在一大群研究人员或威胁行为者就可以关注这个狭窄的地方,而你就让自己接受了更多的审查,“ 他说。“你已经引起了对该代码区域的注意,如果你的补丁不是坚如磐石或者遗漏了某些内容,那么它更有可能被发现,因为你对它有额外的关注。”

SonicWall 研究人员 Hasib Vhora 分析了 12 月 5 日的补丁,发现了利用该问题的其他方法,该公司于 12 月 14 日向 Apache 软件基金会报告了这一情况。

Vhora在问题分析中表示:“在分析 CVE-2023-49070 补丁时,我们对所选择的缓解措施很感兴趣,并怀疑真正的身份验证绕过仍然存在,因为该补丁只是从应用程序中删除了 XML RPC 代码。” 。“因此,我们决定深入研究代码,找出身份验证绕过问题的根本原因。”

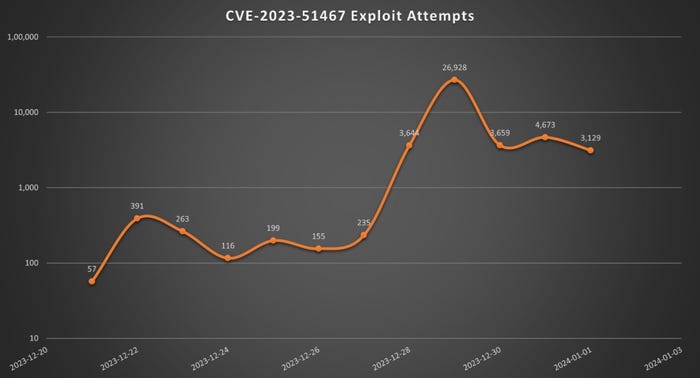

在 12 月 26 日披露之前,攻击针对的是 Apache OfBiz 漏洞。来源:Sonicwall

到 12 月 21 日,即该问题公开的前五天,SonicWall 已经发现了针对该问题的利用尝试。

补丁不完美

Apache 并不是唯一一家发布了攻击者设法绕过的补丁的公司。根据谷歌威胁分析小组 (TAG) 发布的数据,2020 年,使用零日漏洞攻击的 24 个漏洞中有 6 个 (25%) 是之前修补的安全问题的变体。谷歌在更新的分析中表示,到 2022 年,受到零日漏洞攻击的 41 个漏洞中,有 17 个(41%)是先前修补问题的变体。

Google Mandiant 的高级经理 Jared Semrau 表示,公司未能完全修补问题的原因有很多,从不了解问题的根本原因到处理大量积压的软件漏洞,再到优先考虑立即修补而不是全面修复。脆弱性和剥削群体。

“对于为什么会发生这种情况,没有简单、单一的答案,”他说。“有几个因素可能会导致 [补丁不完整],但 [SonicWall 研究人员] 是绝对正确的 – 很多时候公司只是修补已知的攻击向量。”

谷歌预计,针对未完全修补的漏洞的零日攻击所占比例仍将是一个重要因素。从攻击者的角度来看,发现应用程序中的漏洞很困难,因为研究人员和威胁参与者必须查看数十万或数百万行代码。通过专注于可能尚未正确修补的有前途的漏洞,攻击者可以继续攻击已知的弱点,而不是从头开始。

解决 OfBiz 问题的方法

在很多方面,这就是 Apache OfBiz 漏洞所发生的情况。原始报告描述了两个问题:需要访问 XML-RPC 接口 (CVE-2023-49070) 的 RCE 缺陷,以及为不受信任的攻击者提供此访问权限的身份验证绕过问题。ASF 安全响应团队在回答 Dark Reading 的问题时表示,Apache 软件基金会认为删除 XML-RPC 端点可以防止这两个问题被利用。

“不幸的是,我们忽略了相同的身份验证绕过还会影响其他端点,而不仅仅是 XML-RPC 端点,”该团队表示。“一旦我们意识到这一点,第二个补丁就在几个小时内发布了。”

Apache 软件基金会成员 Deepak Dixit在 Openwall 邮件列表中表示,该漏洞被 Apache 追踪为 OFBIZ-12873,“允许攻击者绕过身份验证以实现简单的服务器端请求伪造 (SSRF)” 。他认为 SonicWall 威胁研究员 Hasib Vhora 和另外两名研究人员(Gao Tian 和 L0ne1y)发现了这个问题。

由于 OfBiz 是一个框架,因此是软件供应链的一部分,因此该漏洞的影响可能会很广泛。例如,流行的 Atlassian Jira 项目和问题跟踪软件使用 OfBiz 库,但该漏洞能否在该平台上成功执行仍然未知,Sonicwall 的 McKee 表示。

“这将取决于每家公司构建网络的方式以及配置软件的方式,”他说。“我想说,典型的基础设施不会面向互联网,它需要某种类型的 VPN 或内部访问。”

ASF 安全响应团队表示,无论如何,公司都应该采取措施,将已知使用 OfBiz 的任何应用程序修补到最新版本。

“我们对使用 Apache OFBiz 的公司的建议是遵循安全最佳实践,包括仅向需要的用户授予对系统的访问权限,确保定期更新您的软件,并确保您有能力在安全问题发生时做出响应。咨询已发布,”他们说。

发表评论

您还未登录,请先登录。

登录