黑客正在利用 SVG(可扩展矢量图形)文件的多功能性来传播 GUloader 恶意软件。

了解敌对行为者的技术和工具对于在不断变化的网络安全领域保持领先地位至关重要。

其隐秘的方法和逃避检测的能力使这种复杂的恶意软件加载程序对公司和个人构成重大威胁。

Guloader 使用规避技术,使得典型的安全措施难以识别和缓解。这种高度难以捉摸的加载程序对组织和个人都构成了重大威胁。

GUloader的崛起

GUloader 以其隐秘性以及通过多态代码和加密规避传统安全措施的能力而闻名。

这使得它能够动态地改变其结构,使得防病毒软件和入侵检测系统难以检测到它的存在。

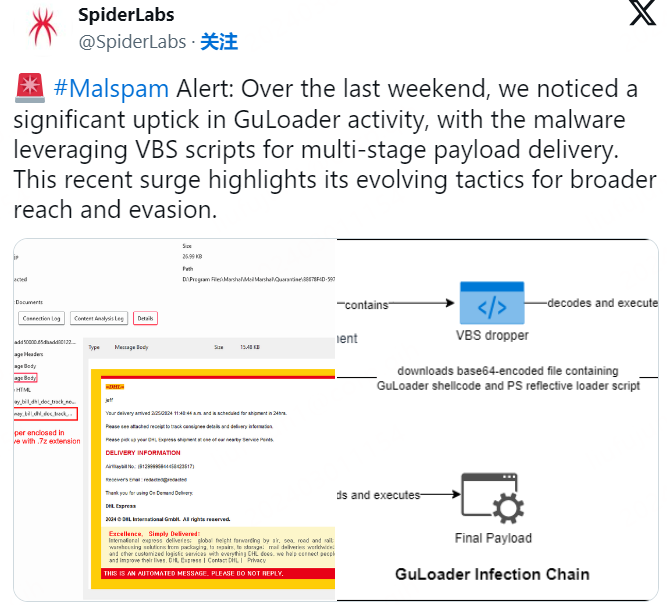

根据SpiderLabs的观察,GuLoader的使用频率显着增加。

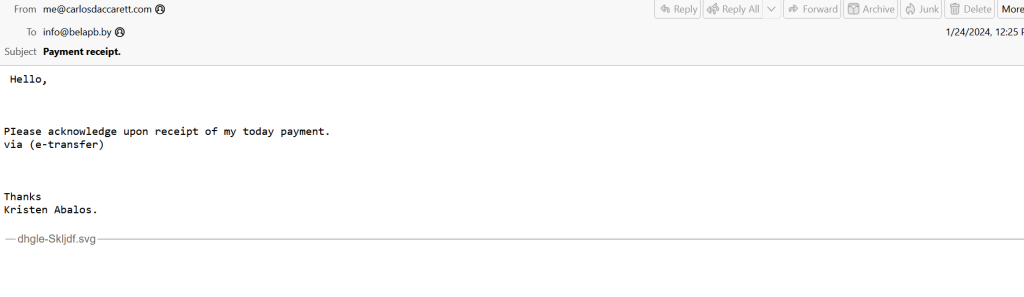

McAfee Labs 最近观察到一场活动,其中 GUloader 通过通过电子邮件发送的恶意 SVG 文件进行分发。

SVG 文件通常用于二维矢量图形,并通过 JavaScript 和 CSS 支持交互性和动画。

Chrome、Firefox 和 Edge 等现代浏览器可以原生渲染 SVG 文件,将其视为标准 Web 内容。网络犯罪分子正在利用对 SVG 文件的这种固有信任来传播恶意软件。

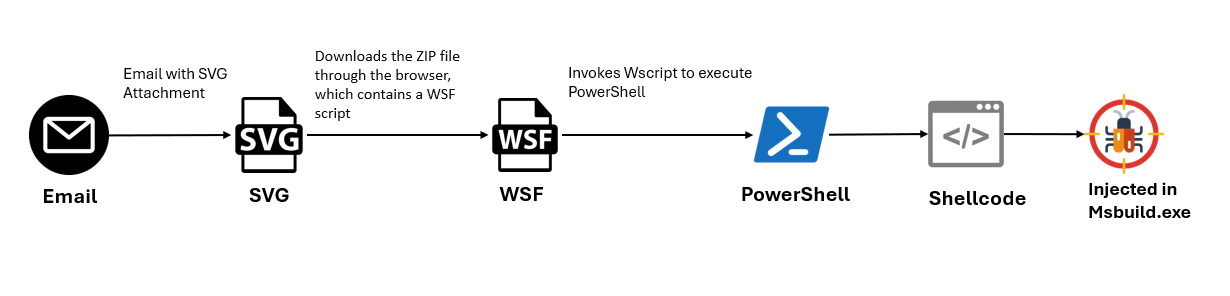

当用户打开电子邮件中附加的 SVG 文件时,感染就会开始。这会触发浏览器下载包含 Windows 脚本文件 (WSF) 的 ZIP 文件。

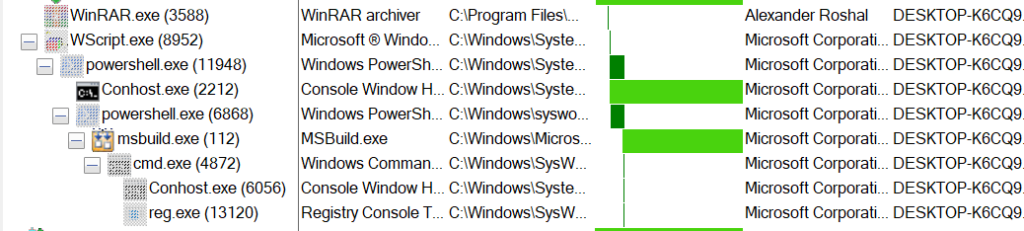

然后,WSF 执行,使用 wscript 调用连接到恶意域并执行托管内容的 PowerShell 命令,包括注入到 MSBuild 应用程序中的 shellcode。

攻击的技术分析

攻击从一封包含名为“dhgle-Skljdf.svg”的 SVG 文件的垃圾邮件开始。SVG 文件包含 JavaScript,该 JavaScript 在打开文件时会创建恶意 ZIP 存档。

ZIP 文件一旦放入系统中,就会显示出一个难以分析的模糊 WSF 脚本。

该脚本调用PowerShell连接到恶意域并执行检索到的内容,包括base64编码的shellcode和PowerShell脚本。

PowerShell 脚本尝试使用 Process Hollowing 技术将 shellcode 加载到合法的 MSBuild 进程中。

注入后,shellcode会进行反分析检查并修改注册表运行键以实现持久化。

最后阶段涉及下载并执行最终的恶意可执行文件、GUloader或恶意软件变体。

使用 SVG 文件传播 GUloader 等恶意软件是网络安全领域的一个令人担忧的发展。

组织和个人必须谨慎对待意外的电子邮件附件,尤其是包含 SVG 文件的附件。我们鼓励安全专业人员更新他们的检测系统,以应对这种不断演变的威胁。

发表评论

您还未登录,请先登录。

登录