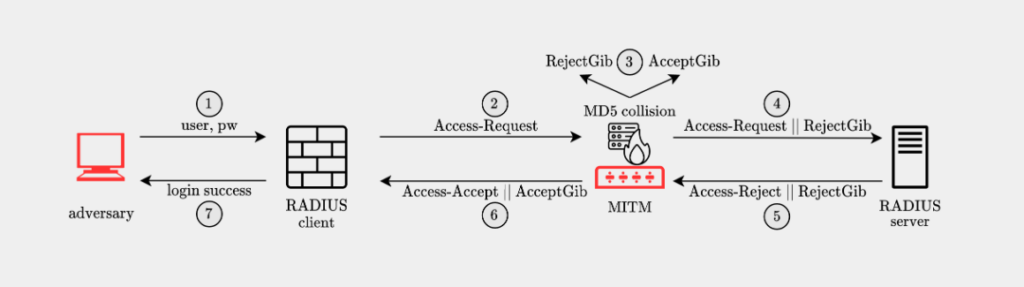

研究人员警告称,RADIUS网络认证协议中的一个缺陷,名为BlastRADIUS,可以帮助黑客执行中间人(Man-in-the-middle,简称MitM)攻击。

RADIUS是Remote Authentication Dial-In User Service(远程认证拨入用户服务)的缩写,这是一种用于验证用户和设备的客户端/服务器协议。各种网络设备,如交换机、路由器、接入点和其他路由基础设施都依赖于它。

RADIUS在应用层运行,可以使用传输控制协议(TCP)或用户数据报协议(UDP)。

有关 BlastRADIUS 缺陷的更多信息

Blast-RADIUS 使用协议漏洞 CVE-2024-3596 和 MD5 哈希算法。因此,它们使攻击者能够访问 RADIUS 流量。此外,黑客将能够:

- 操作服务器响应

- 添加任意协议属性

- 获得 RADIUS 设备的管理员权限

来源 – Blast-RADIUS 研究团队

他们如何在不需要暴力破解或窃取凭据的情况下以管理员身份进行身份验证?

研究人员解释说,一旦他们访问使用RADIUS的网络,攻击者就可以对RADIUS服务器做出响应,以将响应更改为任何有效响应。有 4 种可能的类型或响应:

- Access-Accept(接受访问)

- Access-Reject(拒绝访问)

- Access-Challenge(访问挑战)

- Protocol-Error(协议错误)

但在此案例中,响应类型并不重要。

这种能力允许攻击者将拒绝访问(Reject)响应更改为接受访问(Accept),反之亦然。

如果攻击者截获了一个通常在多因素认证(MFA)中使用的访问挑战(Access-Challenge)响应,他们可以将其更改为接受访问(Access-Accept)响应,这将允许他们绕过多因素认证(MFA)。

研究人员还表示,

由于 RADIUS 协议的灵活性、代理性质,代理 RADIUS 服务器链中的任何服务器都可能成为攻击成功的目标。

来源 – 卡内基梅隆大学,漏洞说明 VU#456537

针对BlastRADIUS攻击的预防措施

安全专家发现 RADIUS 漏洞的利用可能性令人担忧。他们说,在这种情况下,MD5 哈希算法不被认为是可靠的。

最近发布的“Blast RADIUS”漏洞表明,RADIUS需要更新。RADIUS 不再可以依赖 MD5 来确保安全性。在更广泛的 Internet 上以明文形式发送设备或位置信息不再被接受。

来源 – IETF

目前,研究人员敦促网络管理员执行以下预防措施:

- 升级到 RADIUS over TLS (RADSEC)

- 开始使用“多跳”RADIUS 部署

- 使用受限访问管理 VLAN 或 TLS/IPsec 隧道将 RADIUS 流量与 Internet 访问隔离开来

发表评论

您还未登录,请先登录。

登录