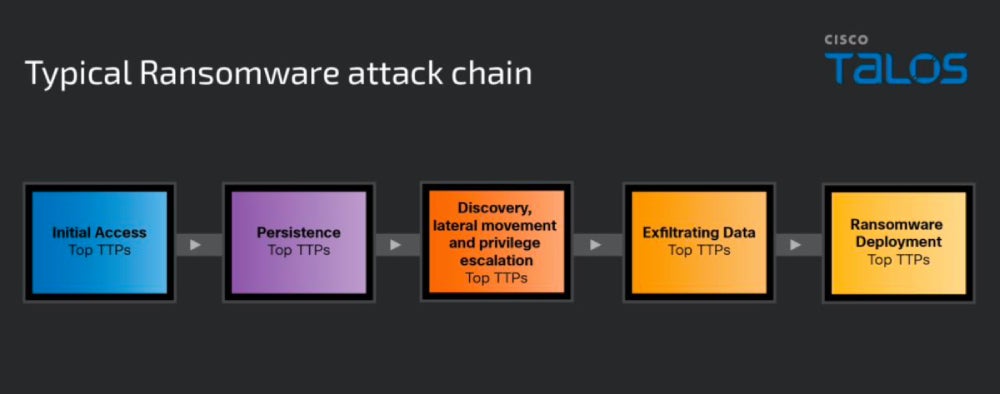

勒索软件攻击链:Cisco Talos研究人员的发现

勒索软件参与者几乎都使用相同的攻击链。

勒索软件参与者的第一步

威胁行为者的第一步是获取对目标实体的访问权限。为了达到这个目的,勒索软件行为者使用不同的技术——其中最常见的技术之一是通过发送包含恶意文件或链接的电子邮件来社会工程学地操纵目标,这些文件或链接将在目标系统上运行恶意软件。然后,恶意软件将允许攻击者部署更多的工具和恶意软件以实现其目标。此时可能会绕过多因素认证,这可能是由于MFA实施不佳或已经拥有有效凭证造成的。

Talos还报告说,越来越多的勒索软件附属机构扫描面向互联网的系统,寻找可能让他们妥协系统的漏洞或配置错误。未打补丁或过时的软件尤其高风险。

勒索软件实施者的第二步

第二步是在初始攻击向量被发现的情况下获得持久性;这种系统上的持久性通常是通过修改Windows注册表键或在系统启动时启用恶意代码的自动启动来实现的。本地、域和/或云账户也可能被创建以保持持久性。

勒索软件参与者的第三步

在第三步中,威胁行为者扫描网络环境以更好地了解基础设施的内部结构。在这一步中,可以用于勒索的有价值数据被识别出来。为了成功访问网络的所有部分,攻击者经常使用工具将其权限提升到管理员级别,并使用允许网络扫描的工具。这些任务的流行工具是Living Off the Land二进制文件,即LOLbins,因为它们是操作系统原生的可执行文件,不太可能引发警报。

勒索软件参与者的第四步

攻击者准备收集和窃取敏感数据,他们通常会使用诸如7-Zip或WinRAR之类的实用程序压缩数据,然后使用远程监控和管理工具或更自定义的工具(例如由LockBit和BlackByte勒索软件组织创建的StealBit或Exabyte)将数据泄露到攻击者控制的服务器上。

勒索软件攻击者可能采取的第五步

如果目标是数据盗窃或敲诈,操作就结束了。如果目标是加密数据,攻击者需要在环境中测试勒索软件——也就是说,检查传递机制和勒索软件与C2服务器之间的通信——在启动它加密网络并通知受害者他们已被入侵并需要支付赎金之前。

三个最常被滥用的漏洞

Cisco Talos报告称,面向公众的应用程序上的三个漏洞被勒索软件威胁行为者普遍利用。

- CVE-2020-1472 AKA Zerologon 利用 Netlogon 远程协议中的漏洞,允许攻击者绕过身份验证并更改域控制器的 Active Directory 中的计算机密码。勒索软件攻击者广泛使用此漏洞,因为它使他们无需身份验证即可访问网络。

- CVE-2018-13379是 Fortinet FortiOS SSL VPN 漏洞,可实现路径遍历,允许攻击者通过发送特制的 HTTP 数据包访问系统文件。VPN 会话令牌可能通过这种方式访问,并可用于获取未经身份验证的网络访问权限。

- CVE-2023-0669是 GoAnywhere MFT 漏洞,允许攻击者在使用 GoAnywhere 托管文件传输软件的目标服务器上执行任意代码。这是 Cisco Talos 在其报告中列出的最新漏洞。

所有这些漏洞都允许勒索软件参与者获得初始访问权限并操纵系统以运行更多恶意负载、安装持久性或促进受感染网络内的横向移动。

14 个勒索软件组织的值得注意的 TTP

Cisco Talos观察了根据攻击量、对客户的影响以及非典型行为的14个最普遍的勒索软件组织所使用的TTPs。

关于TTPs的一个关键发现表明,许多最著名的组织在其攻击链中优先考虑建立初步妥协和规避防御。

勒索软件威胁行为者经常通过打包和压缩其恶意代码来混淆它,并修改系统注册表以禁用终端或服务器上的安全警报。他们还可能阻止用户的一些恢复选项。

Cisco Talos的研究人员强调,最流行的凭证访问技术是从LSASS内存内容中转储,以提取存储在内存中的明文密码、散列密码或身份验证令牌。

C2活动中的另一个趋势是使用商业可用工具,如RMM应用程序。这些应用程序通常受到环境的信任,使攻击者能够融入企业网络流量。

如何减轻勒索软件威胁

首先,必须为所有系统和软件应用补丁和更新;这种持续维护对于降低被漏洞利用的风险至关重要。

必须实施严格的密码策略和MFA。必须为每个用户设置复杂且唯一的密码,并强制执行MFA,以便即使攻击者拥有有效凭证也无法访问目标网络。

需要应用所有系统和环境的最佳加固实践。应禁用不必要的服务和功能以减少攻击面。此外,应通过尽可能限制面向公众的服务的数量来减少对互联网的暴露。

应使用VLAN或类似技术分割网络。敏感数据和系统必须与其他网络隔离,以防止攻击者进行横向移动。

端点必须由安全信息和事件管理系统监控,并且必须部署端点检测和响应或扩展检测和响应工具。

发表评论

您还未登录,请先登录。

登录