Microsoft 研究人员警告说,多个勒索软件团伙正在利用 VMware ESXi 漏洞中最近修补的漏洞 CVE-2024-37085(CVSS 评分为 6.8)。

“Microsoft 研究人员在 ESXi 虚拟机管理程序中发现了一个漏洞,该漏洞被多个勒索软件运营商利用,以获取对已加入域的 ESXi 虚拟机管理程序的完全管理权限。”警告Microsoft.

该漏洞是 VMware ESXi 中的身份验证绕过漏洞。

“具有足够 Active Directory (AD) 权限的恶意行为者可以通过在从 AD 中删除配置的 AD 组(默认为”ESXi 管理员“)重新创建之前配置为使用 AD 进行用户管理的 ESXi 主机获得完全访问权限。”

该公司发布了针对影响 ESXi 8.0 和 VMware Cloud Foundation 5.x 的安全漏洞的补丁。但是,对于旧版本 ESXi 7.0 和 VMware Cloud Foundation 4.x,没有计划进行任何修补。建议使用不受支持的版本的用户升级到较新版本,以获取安全更新和支持。

Microsoft 报告称,Storm-0506、Storm-1175 和 Octo Tempest 等多个出于经济动机的组织已经利用此漏洞部署勒索软件。

Microsoft“Microsoft安全研究人员发现了一种新的妥协后技术,该技术被 Storm-0506、Storm-1175、Octo Tempest 和 Manatee Tempest 等勒索软件运营商在众多攻击中使用。”“在某些情况下,使用这种技术导致了 Akira 和 Black Basta 勒索软件的部署。”

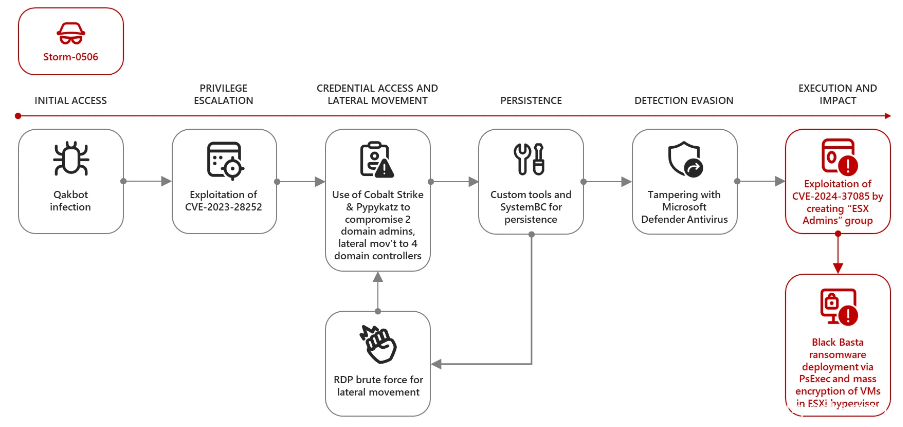

今年早些时候,Storm-0506 组织入侵了北美的一家工程公司,并利用漏洞 CVE-2024-37085 部署了 Black Basta 勒索软件,以获得对 ESXi 虚拟机管理程序的提升权限。

“威胁行为者通过 Qakbot 感染获得了对组织的初步访问权限,然后利用 Windows CLFS 漏洞 (CVE-2023-28252) 来提升他们在受影响设备上的权限。 然后,威胁行为者使用 Cobalt Strike 和 Pypykatz(Mimikatz 的 Python 版本)窃取了两个域管理员的凭据,并横向移动到四个域控制器Microsoft。

攻击者在域中创建了“ESX Admins”组,并向其中添加了一个新的用户帐户。威胁参与者对 ESXi 文件系统进行了加密,并导致 ESXi 虚拟机管理程序上托管虚拟机的功能丢失。

发表评论

您还未登录,请先登录。

登录