Microsoft 透露,它已经在两个月前,即 2024 年 6 月的 Patch Tuesday 上修补了一个关键的 SmartScreen 零日漏洞。

自 2024 年 3 月以来,黑客一直在野外利用该漏洞作为零日漏洞。

有关 SmartScreen 零日漏洞的详细信息

SmartScreen 零日漏洞被跟踪为 CVE-2024-38213。黑客可以远程利用它来避免 Windows 的 SmartScreen 保护措施,并在受感染的设备上部署恶意软件。

SmartScreen 通过使用 Web 标记 (MotW) 标签标记下载的文件来保护用户免受可疑软件的侵害。

研究人员于 2024 年 3 月首次观察到威胁行为者利用 CVE-2024-38213。DarkGate 使用它来安装模仿合法软件的恶意软件:Apple iTunes、Notion 和 NVIDIA 安装程序。

研究人员表示,该漏洞允许攻击者在不使用MotW的情况下在本地复制文件。利用 CVE-2024-38213 需要用户打开恶意文件。

CISA 在最近的公告中警告了此漏洞的存在,以及其他 Microsoft 缺陷。

这些类型的漏洞是恶意网络行为者的常见攻击媒介,并对联邦企业构成重大风险。

来源 – CISA 咨询

CISA 建议系统管理员尽快应用可用更新,以避免网络攻击。

SmartScreen 零日漏洞的静默修补

Microsoft 在 6 月发布了 CVE-2024-38213 的补丁,但他们直到 8 月才为用户发布公告。

确定漏洞的优先级是补丁管理过程中关键且复杂的步骤。如果Microsoft早些时候宣布SmartScreen中存在零日漏洞,它将敦促系统管理员更快地应用补丁。因此,他们本可以保护他们的系统免受漏洞的影响。

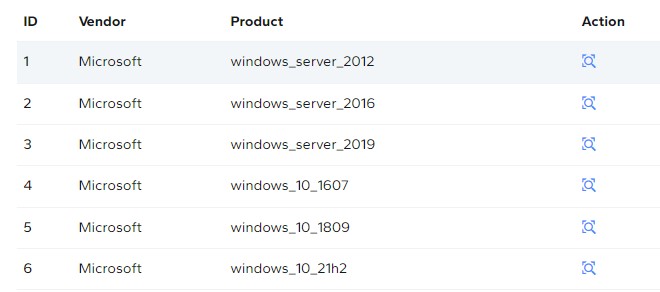

受影响的 Microsoft 产品列表超过 10 个项目,你可以在此处查看。一些受影响的产品是:

- windows_server_2012

- windows_server_2016

- windows_server_2019

- windows_10_1607

- windows_10_1809

- windows_10_21h2

- windows_10_22h2

- windows_10_1507

- windows_server_2022

来源 – CVEfeed.io

发表评论

您还未登录,请先登录。

登录