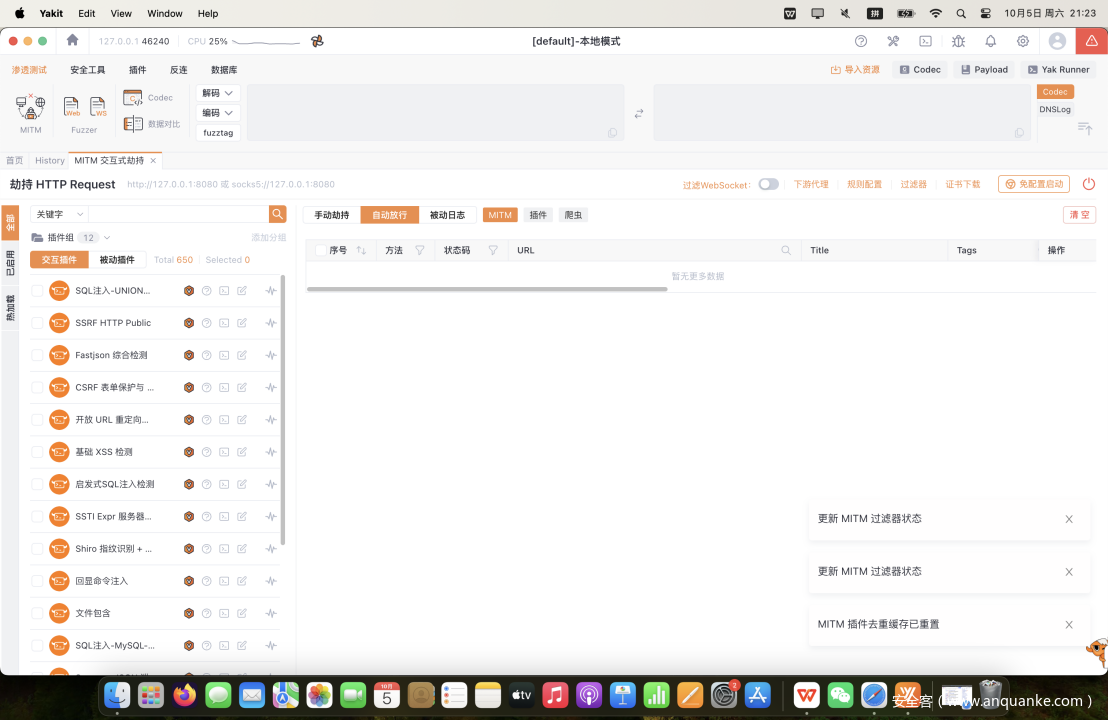

Yakit,一个集成化的单兵漏洞测试工具,也是我用起来较为顺手的一个测试工具,

今天想从最基本的环境配置到漏洞挖掘中的实战一步步进行讲解

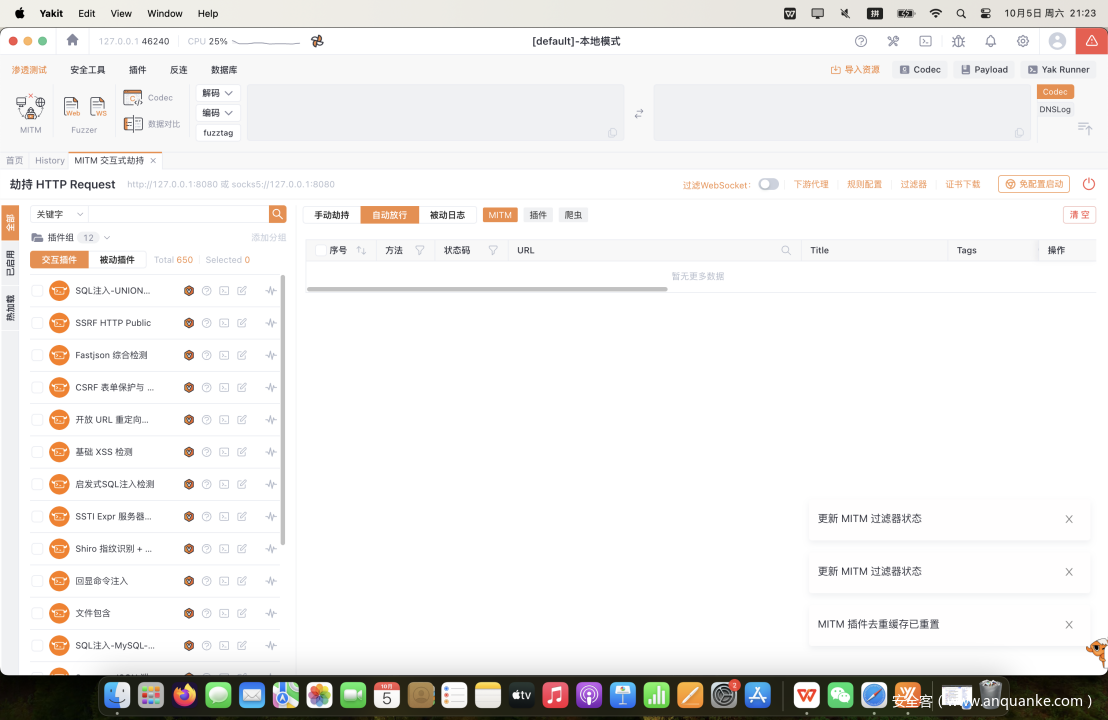

环境配置:yakit提供两种mitm中间人攻击环境配置

一种是无环境配置,另一种是有环境配置

无环境配置:电脑上下载谷歌浏览器,然后点击免配置启动,直接可以抓取数据包,可谓很方便了

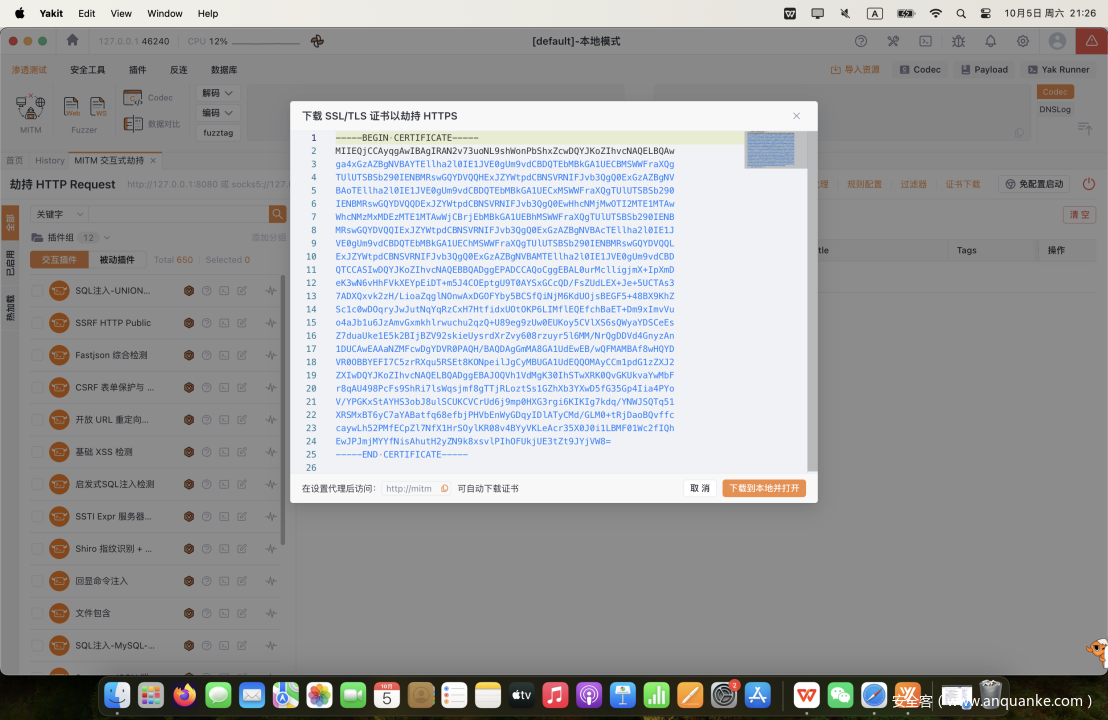

有环境配置:这一步和burp操作一模一样

首先,下载证书

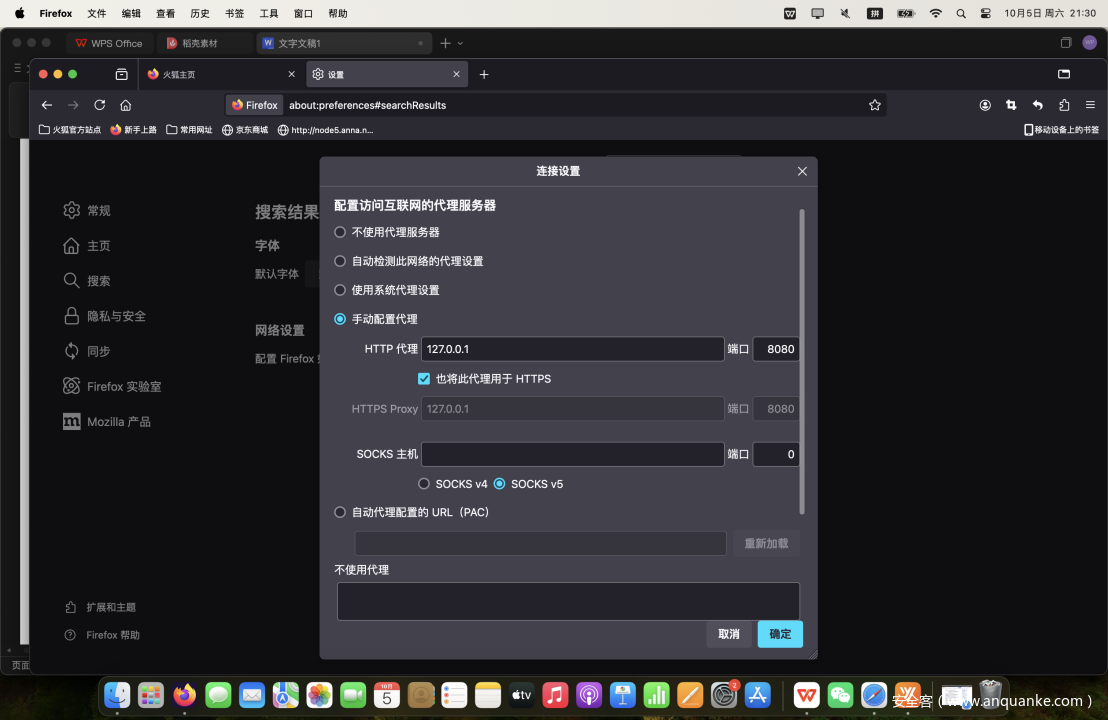

然后,打开火狐浏览器的设置,输入net,这一步设置我们的代理

设置如下

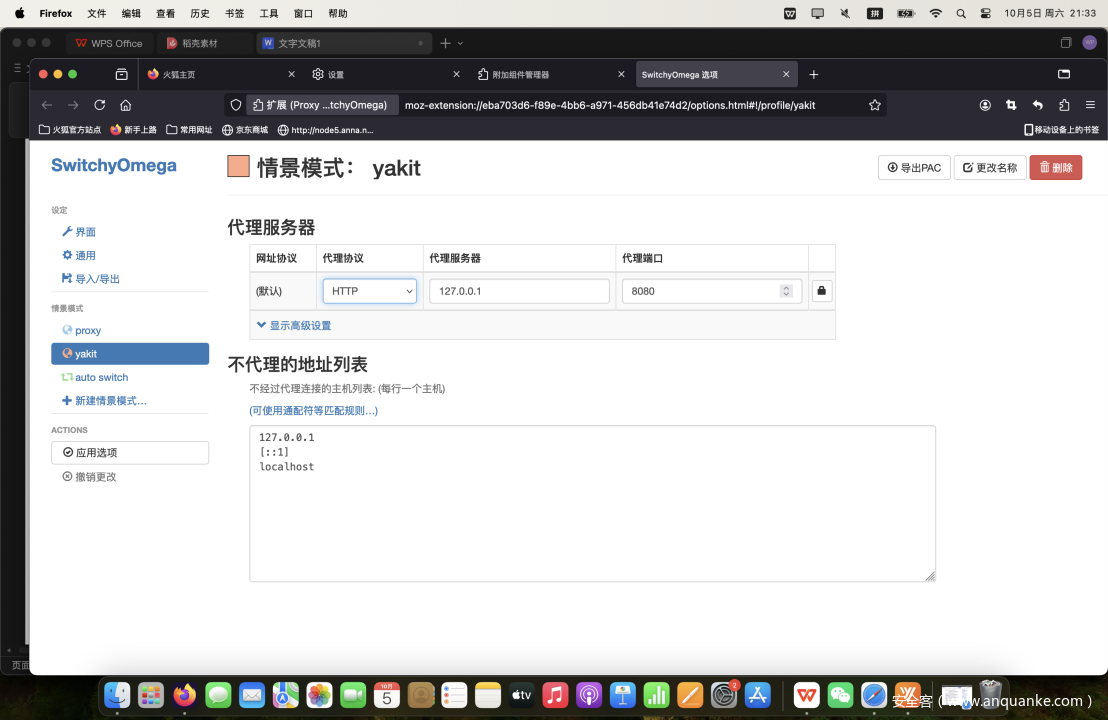

下载插件,找到这个变蓝的代理插件,第一个推荐的代理插件也可以使用,看个人喜好

进行如下设置,名字可以随便起一个很好辨认的

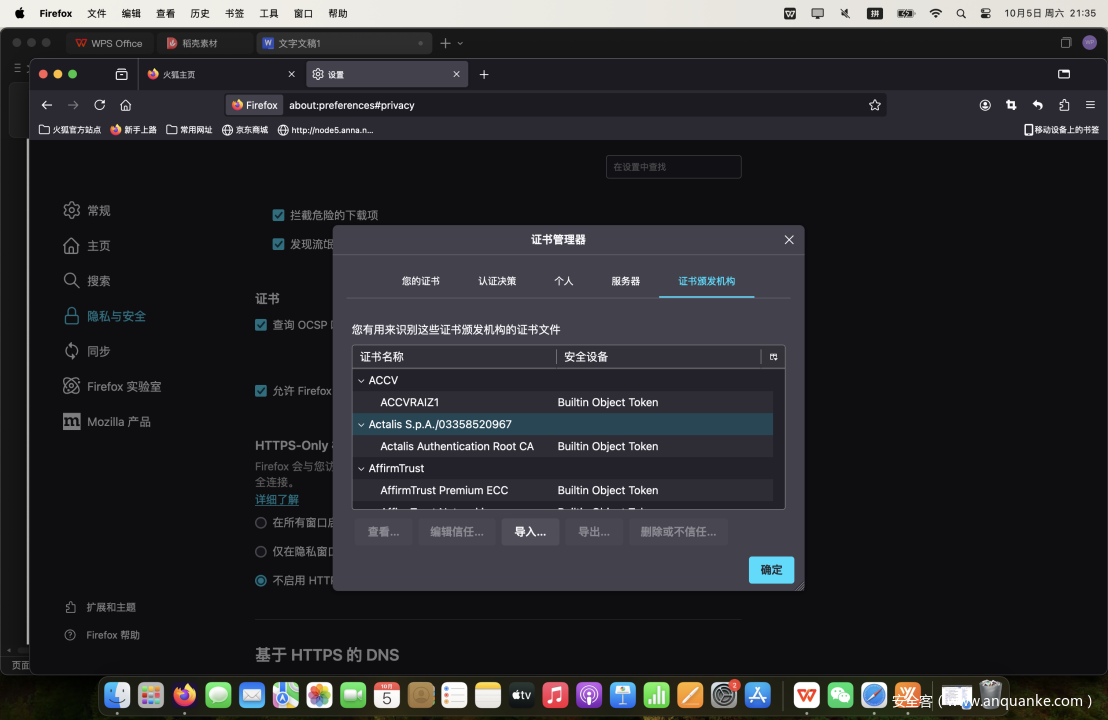

最后一步,导入证书,设置->隐私与安全->查看证书

这一步点击导入,找到你下载证书的文件,点击导入后然后会出现两个选项,都选,不然有概率出现抓不到包的情况

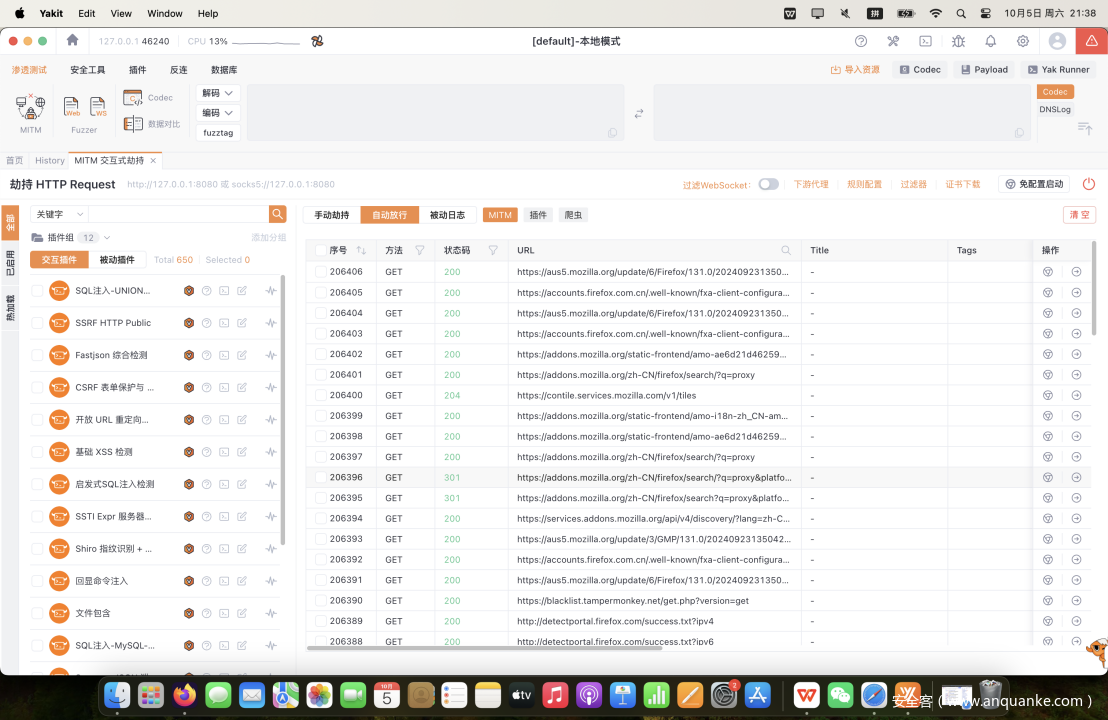

OK,大功告成,这里可以看到我们抓取的流量

tips:有师傅可能会出现白茫茫(打开页面一片白),但是能抓取流量,这里可以看一下插件的配置是不是将http设置为https了

实战

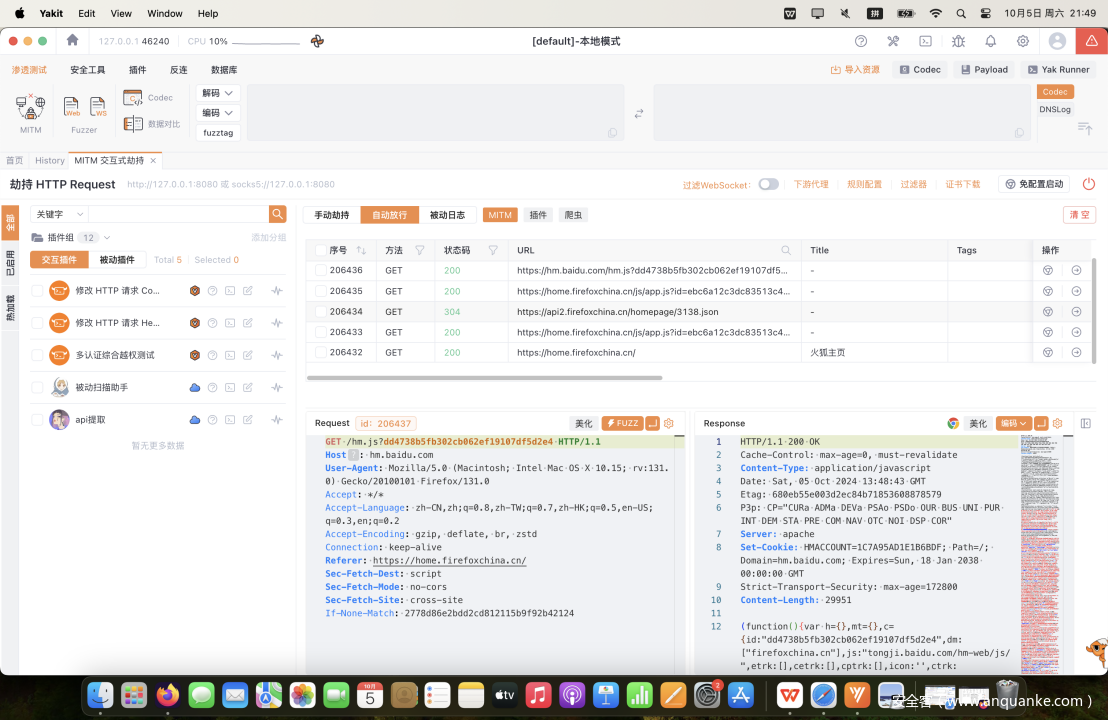

FUZZ(模糊测试),点击这个按钮,可进行数据包重放,查看回显,通过向目标网站发送可导致漏洞的数据并监视异常结果来发现网站的漏洞

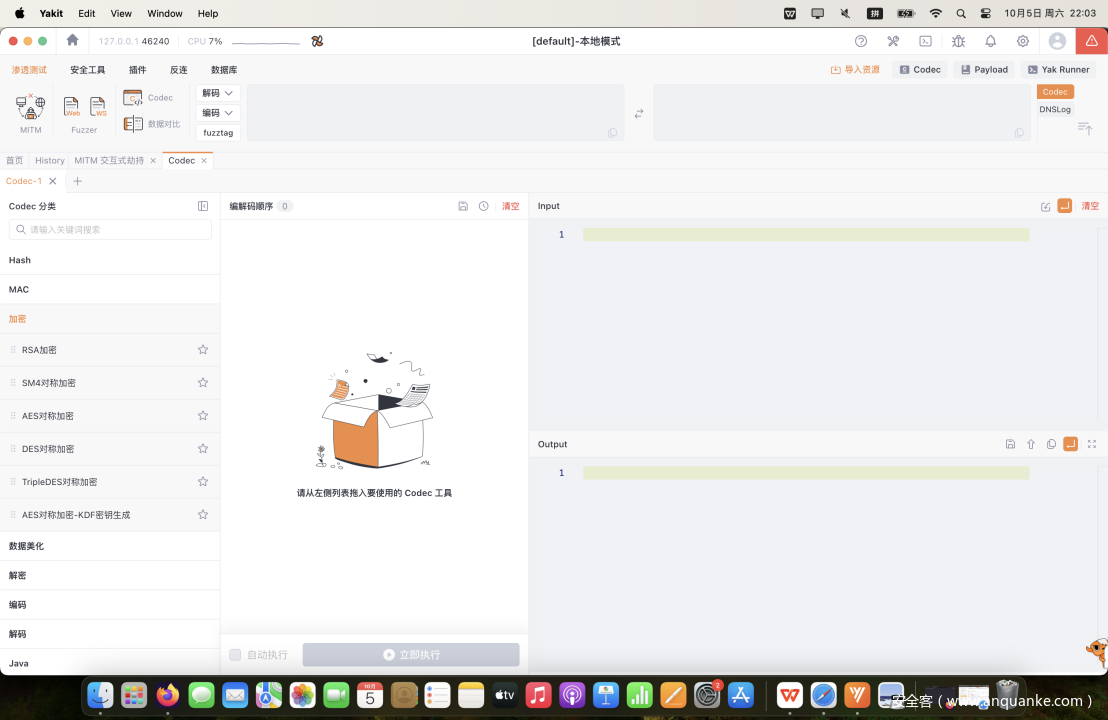

Codec

这里可以将代码进行加密,一般在设有waf的网站进行绕过操作的时候将代码进行加密处理,同时也可以将获取的token值或者疑似身份认证的值尝试解密

编码与解码,快速加解密的工具,跟Codec作用差不多,不过可以直接复制粘贴

发表评论

您还未登录,请先登录。

登录