名为 Midnight Blizzard 的俄罗斯黑客利用 RDP 文件对美国官员发起有针对性的鱼叉式网络钓鱼,以获取数据。

微软威胁情报部门(Microsoft Threat Intelligence)发现了俄罗斯威胁行为者 Midnight Blizzard 的新攻击活动,目标是 100 多个组织的数千名用户。该攻击利用带有 RDP 配置文件的鱼叉式网络钓鱼电子邮件,允许攻击者连接并可能入侵目标系统。

这次攻击活动的目标是高等教育、国防、非政府组织和政府机构的数千名用户。数十个国家受到了影响,尤其是英国、欧洲、澳大利亚和日本,这与之前的午夜暴雪网络钓鱼活动一致。

钓鱼邮件包含 RDP 配置文件

在最新的 “午夜暴雪 ”攻击活动中,受害者收到了针对性很强的电子邮件,这些电子邮件使用了与微软、亚马逊网络服务和 “零信任 ”概念有关的社交工程诱饵。

据微软威胁情报部门称,这些电子邮件是利用威胁行为者在以前的入侵活动中收集的属于合法组织的电子邮件地址发送的。所有邮件都包含一个用免费的 LetsEncrypt 证书签名的 RDP 配置文件,其中包括几个敏感设置。

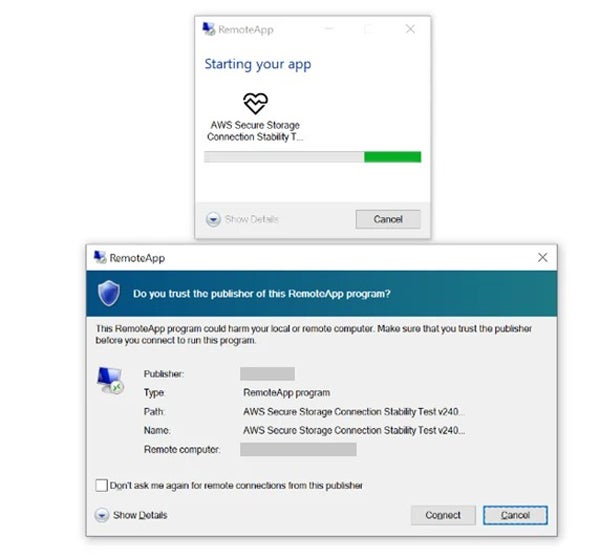

当用户打开该文件时,就会与攻击者控制的系统建立 RDP 连接。通过对已建立的 RDP 连接进行配置,威胁者就可以收集目标系统的信息,如文件和文件夹、已连接的网络驱动器、外围设备(包括打印机、麦克风和智能卡)。

它还能收集剪贴板数据、使用 Windows Hello 的网络身份验证、密码和安全密钥,甚至销售点设备。通过这种连接,威胁者还可以在目标系统或映射的网络共享上安装恶意软件。

恶意远程连接。图片: 微软

出站 RDP 连接是建立在域上的,目的是诱使目标相信它们是 AWS 域。亚马逊与乌克兰 CERT-UA 合作打击该威胁,立即启动了扣押受影响域的程序,以破坏该操作。与此同时,微软直接通知了受影响的客户,这些客户已成为攻击目标或受到攻击。

Midnight Blizzard近年来瞄准多个行业

根据一份联合网络安全咨询报告,Midnight Blizzard 以及 APT29、Cozy Bear 和 Dukes 等威胁行为体与俄罗斯联邦对外情报局有关联。

至少自 2021 年以来,“午夜暴雪 ”一直以美国、欧洲和全球国防、技术和金融部门的实体为目标,追求网络间谍目的并促成进一步的网络行动,包括支持俄罗斯正在进行的入侵乌克兰行动。

2024 年 1 月,该组织以微软和惠普企业为目标,获取了几名员工的电子邮箱。事件发生后,微软表示,网络犯罪分子最初的目标是获取与《午夜暴雪》本身有关的信息的电子邮件账户。

据报道,2024 年 3 月,该威胁行为者调整了策略,将目标转向更多的云环境。

据微软称,午夜暴雪是最隐蔽的网络攻击者之一。微软的另一份报告指出,该组织曾在系统重启后禁用了该组织的端点检测和响应解决方案。然后,他们静静地等待计算机重启一个月,并利用未打补丁的易受攻击计算机。

该威胁行为者还具有很高的技术含量,因为据观察,他们部署了 MagicWeb,这是一种放置在 Active directory Federated Services 服务器上的恶意 DLL,可以保持持久性并窃取信息。该工具还允许 “午夜暴雪 ”生成令牌,从而绕过 AD FS 策略,以任何用户身份登录。

如何防范午夜暴雪

可以采取以下几种措施来防范这种威胁:

- 应禁止或限制与外部或公共网络的出站 RDP 连接。

- 应从电子邮件客户端或网络邮件中阻止 RDP 文件。

- 阻止用户执行 RDP 文件。

- 必须尽可能启用多因素身份验证。

- 应部署防网络钓鱼的身份验证方法,如使用 FIDO 令牌。不应使用基于短信的 MFA,因为它可能会被 SIM 卡劫持攻击绕过。

- 必须实施条件访问验证强度,以要求进行防网络钓鱼验证。

此外,必须部署端点检测和响应 (EDR),以检测和阻止可疑活动。企业还应考虑部署反钓鱼和反病毒解决方案,以帮助检测和阻止威胁。

发表评论

您还未登录,请先登录。

登录