CRON#TRAP 是一种新型网络钓鱼攻击,它利用仿真 Linux 环境绕过安全性并建立持久性后门。黑客利用 QEMU 和 Chisel 获得隐蔽访问权限,从而窃取数据并控制系统。

Securonix 威胁研究部门发现了一个复杂的网络钓鱼活动 “CRON#TRAP”,它利用一种独特的方法渗透系统并建立持久性后门。这种创造性的攻击方法涉及在被攻击的端点中部署模拟 Linux 环境,特别是 Tiny Core Linux。

CRON#TRAP 的多阶段攻击过程

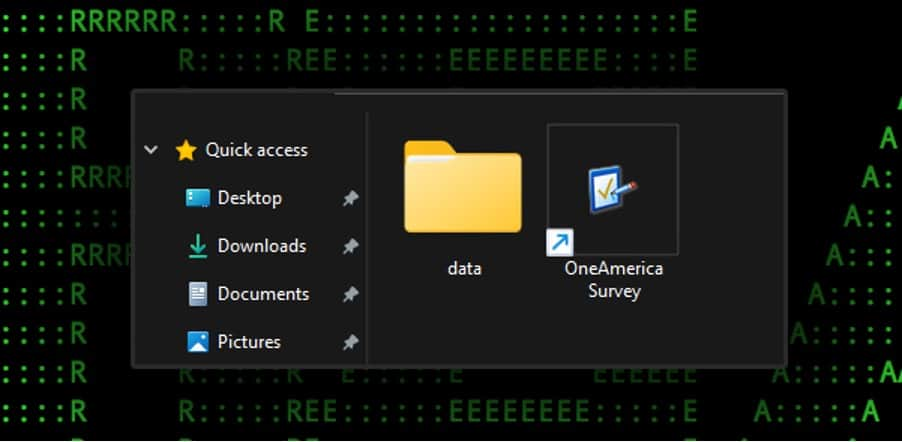

CRON#TRAP 活动采用多阶段攻击方法入侵目标系统并建立持久性后门。最初的感染载体通常是一封包含恶意 ZIP 和快捷方式文件(名为 OneAmerica Survey.zip 和 OneAmerica Survey.lnk)的钓鱼电子邮件。

截图: Securonix

恶意附件通常伪装成调查或软件更新等合法文档,诱骗用户执行。执行后,该快捷方式文件会下载大型 ZIP 压缩包,其中包含模拟 Linux 环境的必要组件。

仿真 Linux 环境部署

下载的压缩包包括一个定制的 Linux 发行版(如 Tiny Core Linux)和 QEMU 虚拟化工具。批处理文件 “start.bat ”会显示服务器错误信息,表明存在服务器端调查链接问题。脚本执行 QEMU 进程和命令行,启动模拟 Linux 环境,为攻击者的活动创建隐蔽环境。

explorer.exe 进程会执行一个 HTTPS 托管图像,用户的默认浏览器会显示该图像。这样,攻击者就可以进一步将活动掩盖为合法的系统行为,从而避免被发现。

安装 Chisel 隧道工具

在模拟的 Linux 环境中,攻击者安装了一个预先配置好的 Chisel 客户端,这是一种隧道工具,可与远程命令与控制(C&C)服务器建立隐蔽的通信渠道。通过 Chisel 隧道工具,攻击者可在 HTTP 和 SSH 协议上建立安全隧道。

该工具配置了特定设置,如目标 C&C 服务器地址、端口号和加密参数,可自动连接到攻击者的基础设施。

Chisel 客户端在仿真 Linux 环境中执行,每当系统启动或启动时都会激活后门。这种安全的加密连接使攻击者能够在被入侵系统和攻击者的基础架构之间传输数据和命令。

通过这种安全连接,攻击者可以执行任意命令、下载恶意软件、窃取敏感数据、操纵系统设置、外泄敏感数据、部署持久化机制、修改注册表设置、创建计划任务、安装 rootkit,并扩散到其他网络系统。

使用合法工具的规避技术

通过在合法的虚拟化工具 QEMU 中伪装恶意活动,攻击者可以绕过传统的安全措施,建立隐秘的立足点。此外,利用 Chisel 隧道工具,攻击者还可以保持持续访问权限,并执行进一步的恶意行动。

报告指出:“攻击者对 QEMU 和 Chisel 等合法软件的依赖增加了一层规避手段,因为这些工具在许多环境中都不太可能触发警报。”

CRON#TRAP 活动凸显了网络犯罪分子不断演变的战术,包括模拟环境和滥用合法软件。这种方法允许攻击者持续访问被入侵的系统,强调了注意可疑电子邮件的重要性。

发表评论

您还未登录,请先登录。

登录