zLabs发现了AppLite,它是AntiDot银行木马的一个复杂的新变种,通过大范围的网络钓鱼活动以安卓设备为目标。该恶意软件伪装成 Chrome、TikTok 和企业工具等合法应用程序,能够窃取敏感凭证并完全控制受感染的设备。

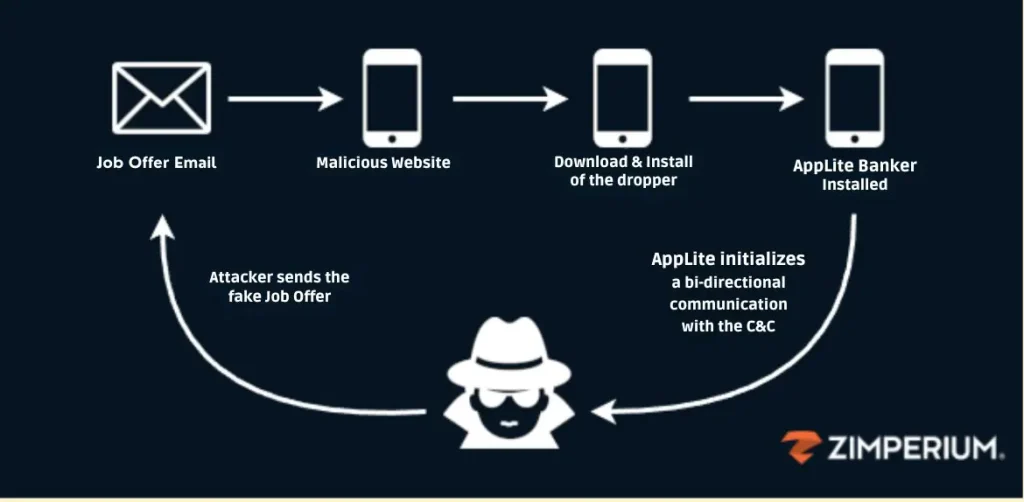

该活动背后的攻击者采用了精心设计的社交工程策略来引诱受害者。他们伪装成人力资源代表或工作招聘人员,向潜在受害者发送精心制作的网络钓鱼电子邮件。这些电子邮件将用户重定向到模仿知名公司和教育机构的钓鱼网站,敦促他们下载恶意安卓应用程序。

一旦安装,这个看似合法的应用程序就会充当滴管,将 AppLite 银行木马暗中发送到受害者的设备上。正如 zLabs 所解释的那样: “受害者会被重定向到一个恶意登陆页面,以继续申请流程或安排面试。登陆页面会操纵受害者下载并安装一个恶意程序。

攻击序列 Zimperium

AppLite 使用 ZIP 操作等混淆技术来逃避安全工具的检测: “恶意行为者经常使用各种方法改变 APK 文件的 ZIP 格式和 Android Manifest 文件的结构,使分析工具失效并逃避检测。解析器如果不更新,可能无法正确处理文件,从而使恶意软件绕过检测机制,继续安装在目标设备上。”

与其他银行木马类似,AppLite 利用叠加攻击来欺骗用户。当目标应用程序启动时,恶意软件会叠加一个模仿合法应用程序的恶意 HTML 页面,诱骗用户输入敏感凭据。

恶意软件通过 Webocket 与其命令和控制 (C&C) 服务器建立连接,实现实时双向通信。攻击者可以发布命令收集敏感数据,如联系人、短信和应用程序凭据,甚至可以利用虚拟网络计算(VNC)功能远程控制设备。

AppLite 最令人震惊的功能是自动解锁设备。通过使用辅助功能服务,它可以识别锁定模式视图、计算移动路径并模拟触摸手势,从而在无需用户交互的情况下解锁设备。

该活动针对精通英语、西班牙语、法语、德语、意大利语、葡萄牙语和俄语的用户。主要受害者是 95 个银行应用程序、62 个加密货币应用程序和其他金融服务的用户,分布在北美、欧洲和亚洲部分地区。

发表评论

您还未登录,请先登录。

登录