即使你没有研究过初始访问经纪人(IABs)的方法,你也几乎肯定读过他们在最近的网络攻击中的所作所为。这些专门的网络犯罪分子侵入企业网络,并将窃取的访问权限出售给其他攻击者。可以把他们想象成受雇的高科技锁匠–他们破解安全系统,然后把 “钥匙 ”卖给勒索软件组织和发动攻击的网络罪犯。

要了解 IAB 的运作方式,请看最近一起针对亚马逊网络服务(AWS)客户的事件。攻击者系统地扫描了 AWS 系统的漏洞,窃取了超过两 TB 的敏感数据,其中包括数千份凭证–从 AWS 访问密钥到数据库登录。

按照 IAB 的商业模式,他们通过私人 Telegram 频道出售这些被盗的访问权限,使其他犯罪分子能够瞄准被入侵的组织。

那么,您的企业该如何防范 IAB 呢?以下是您需要了解的有关 IAB 的运作方式、他们为何将用户凭证看得比其他数字资产更重要的原因,以及您可以采取哪些措施来加强组织的防御。

IAB 如何经营其犯罪企业

IABs 像合法企业一样运营,拥有客户服务团队、分级定价模式,并在窃取的访问权限不起作用时提供退款保证。在暗网上,每个人都能找到适合自己的东西。对于有资金但缺乏技术专长的小规模犯罪分子来说,IAB 为他们提供了一个进入高价值企业目标的入口,而这些目标是他们无法独立攻破的。

对于更复杂的攻击者,特别是勒索软件团伙,IABs 提供了宝贵的效率提升–他们无需浪费数周时间尝试入侵,只需购买有保证的访问权限,就能立即开始部署恶意软件或窃取数据。

因此,网络犯罪的效率更高。IAB 处理渗透网络的繁重任务,而客户则专注于通过自己的攻击来获取访问权。

一站式服务

IAB 为网络犯罪分子提供一站式服务,从基本的 VPN 证书和远程桌面访问到功能强大的管理员账户和云服务令牌,它们无所不包。

他们的销售清单通常包括受害组织的详细信息–如年收入、行业部门和员工数量–允许买家亲自挑选最符合其目标的目标。

一个基本的用户账户可能只卖几百美元,而一个电子邮件管理员的证书则可能卖到 14 万美元。

为什么 IAB 喜欢被破解的凭据

在 IAB 出售的所有访问类型中,被破解的证书仍然是最有价值的商品。最近发生在各大公司的泄密事件表明,被盗凭据的破坏力有多大。

- 2024 年底,攻击者利用凭据填充技术入侵了 Geico 的在线报价工具,暴露了 116,000 名客户的数据,导致 975 万美元的罚款。

- 在同一时期,ADT 在短短两个月内经历了两次基于凭据的漏洞–先是在一个黑客论坛上暴露了 30,000 份客户记录,然后攻击者利用从业务合作伙伴处窃取的凭据渗透其内部系统,再次造成漏洞。

这些事件凸显出,即使是拥有大量网络安全预算的公司,也可能成为从凭证泄露开始的攻击的受害者。

大规模的凭证泄露

凭证泄露的规模惊人。

2024 年《 IBM 数据泄露成本报告》发现,在所有泄露事件中,被盗或被泄露的凭证占 19%,这些事件平均需要 292 天才能查明。2024 年 《Verizon 数据泄露调查报告》发现,在 24% 的数据泄露事件中,被盗凭证是第一道攻击线。

威胁情报解决方案的作用

那么,贵组织如何才能保证其数据和系统的安全呢?最好的方法之一就是主动使用威胁情报工具,帮助在攻击者使用之前识别被泄露的凭证。现代威胁情报平台会持续监控暗网市场、粘贴网站和地下论坛等凭证交易场所。如果员工凭据出现在新的数据转储中或被 IAB 出售?

威胁情报平台可以向安全团队发出警报,让他们立即强制重置密码、锁定受影响的账户并调查可疑活动。

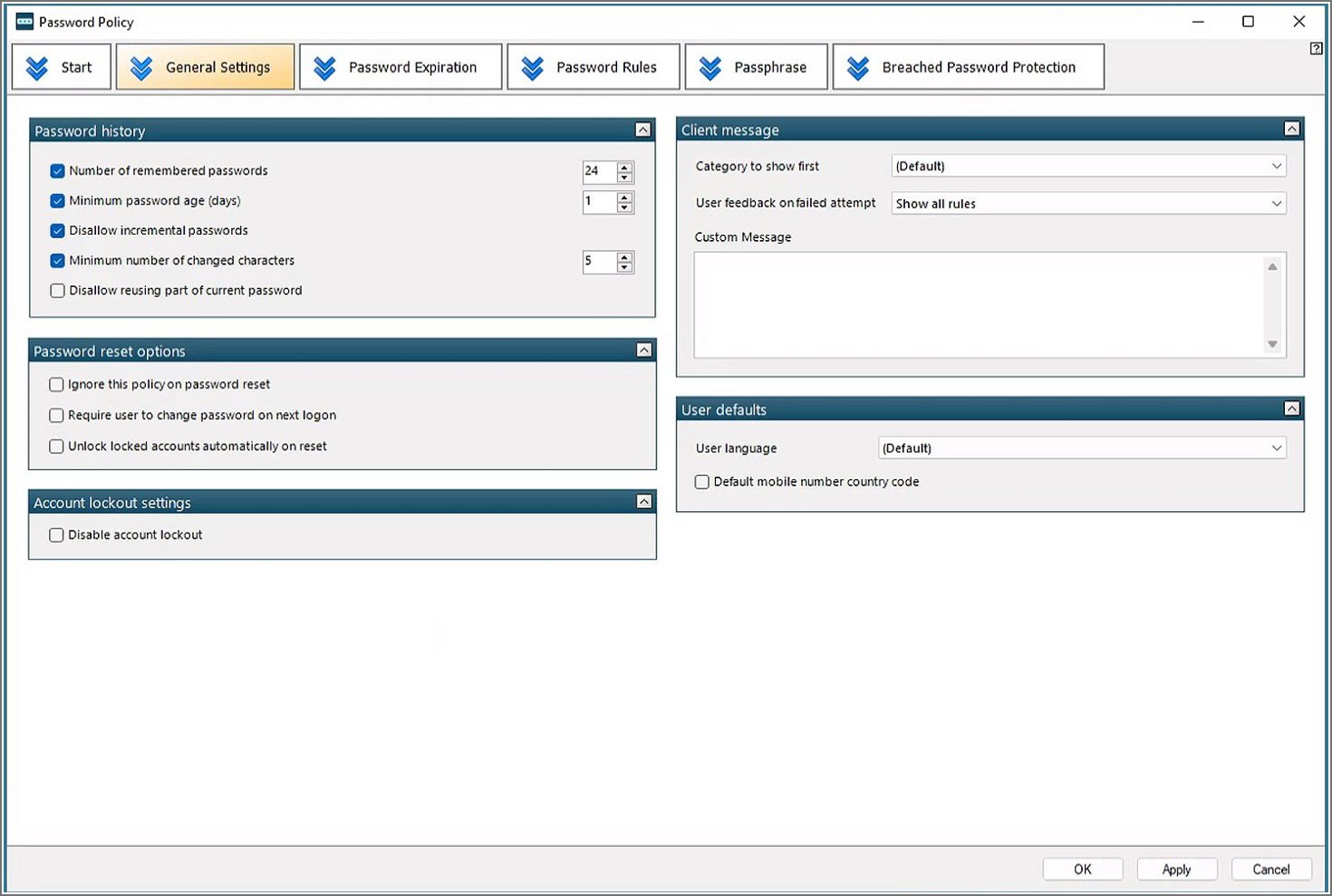

但仅有监控是不够的,您的组织必须创建并执行强大的密码策略,让员工从一开始就避免使用受威胁的凭据。

可以考虑实施像 Specops 密码策略这样的专业解决方案,它可以根据一个持续更新的数据库主动检查企业的 Active Directory 密码,该数据库包含 40 多亿个已知的唯一泄密凭据。

Specops 数据库包括由人工领导的威胁情报团队在暗网上发现的凭证。

通过根据这个不断增长的被破解密码列表持续扫描您的活动目录,您可以增加一层保护,防止攻击者利用泄露的凭据渗透您的网络。

Specops 密码策略

降低 IAB 风险

虽然没有任何解决方案可以完全消除来自 IAB 的威胁,但了解 IAB 的运行方式并实施强大的凭证保护措施可以降低风险。采取积极主动的方法,将威胁情报与强大的密码策略相结合,以了解您的凭据何时被暴露,从而防止被泄露的凭据被使用。

通过保持警惕和维护强大的防御,贵组织可以减少遭受基于凭证的攻击的可能性。

被破坏的凭据是进入企业的最便捷途径–立即关闭它们。

发表评论

您还未登录,请先登录。

登录