威胁分子正在利用 FastHTTP Go 库在全球范围内发起针对微软 365 账户的高速暴力破解密码攻击。

事件响应公司SpearTip最近发现了这一活动,称攻击始于2025年1月6日,目标是Azure Active Directory Graph API。

研究人员警告说,暴力破解攻击在10%的情况下会成功接管账户。

滥用FastHTTP进行接管

FastHTTP 是 Go 编程语言的高性能 HTTP 服务器和客户端库,经过优化,即使在使用大量并发连接的情况下,也能以更高的吞吐量、更低的延迟和更高的效率处理 HTTP 请求。

在这次活动中,它被用来创建 HTTP 请求,以自动尝试未经授权的登录。

SpearTip 称,所有请求都以 Azure Active Directory 端点为目标,以暴力破解密码或重复发送多因素身份验证(MFA)挑战,在 MFA 疲劳攻击中压倒目标。

SpearTip报告称,65%的恶意流量来自巴西,利用的是广泛的ASN提供商和IP地址,其次是土耳其、阿根廷、乌兹别克斯坦、巴基斯坦和伊拉克。

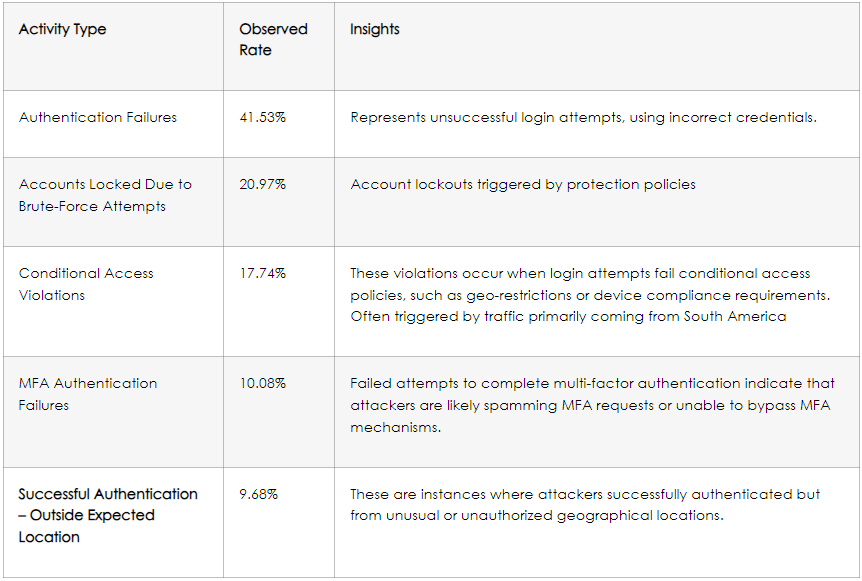

研究人员称,41.5% 的攻击失败,21% 的攻击导致保护机制实施账户锁定,17.7% 的攻击因违反访问策略(地域或设备合规性)而被拒绝,10% 的攻击受到 MFA 的保护。

剩下的 9.7% 的案例中,威胁行为者成功验证了目标账户,成功率非常高。

检测和防御

Microsoft 365 账户被接管可能导致机密数据泄露、知识产权被盗、服务停机以及其他负面结果。

SpearTip 分享了一个 PowerShell 脚本,管理员可以使用该脚本检查审计日志中是否存在 FastHTTP 用户代理,以表明它们是此操作的目标。

管理员还可以手动检查用户代理,方法是登录 Azure 门户,导航到 Microsoft Entra ID → 用户 → 登录日志,然后应用过滤器客户端应用程序: “其他客户端”。

如果发现任何恶意活动的迹象,建议管理员立即终止用户会话并重置所有账户凭据,检查已加入的 MFA 设备,并删除未经授权的新增设备。

SpearTip 报告的底部部分列出了与该活动相关的危害迹象的完整清单。

发表评论

您还未登录,请先登录。

登录