7-Zip 文件归档器中的一个高严重性漏洞允许攻击者绕过网络标记(MotW)Windows 安全功能,并在从嵌套归档文件中提取恶意文件时在用户计算机上执行代码。

7-Zip 于 2022 年 6 月从 22.00 版开始添加了对 MotW 的支持。从那时起,7-Zip 会自动为所有从下载压缩包中提取的文件添加 MotW 标记(特殊的 “Zone.Id ”备用数据流)。

该标记会告知操作系统、网络浏览器和其他应用程序,文件可能来自不可信的来源,应谨慎对待。

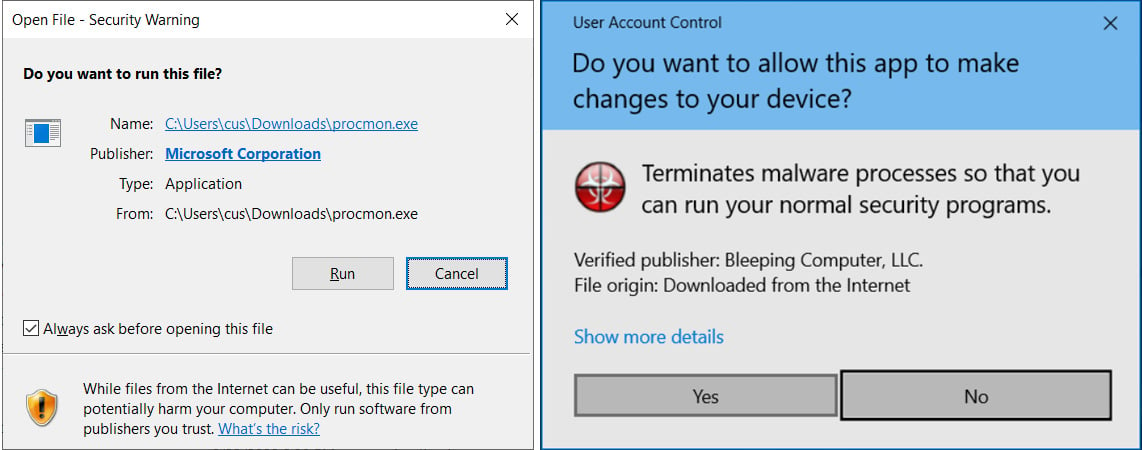

因此,当双击使用 7-Zip 提取的危险文件时,用户将收到警告,打开或运行此类文件可能导致潜在的危险行为,包括在设备上安装恶意软件。

Microsoft Office 也会检查是否存在 MotW 标记,如果发现,它将在 “保护视图 ”中打开文档,自动启用只读模式并禁用所有宏。

启动带有 MoTW 标记的下载可执行文件(BleepingComputer)

然而,正如趋势科技在上周末发布的一份公告中解释的那样,一个被追踪为 CVE-2025-0411 的安全漏洞可以让攻击者绕过这些安全警告,在目标电脑上执行恶意代码。

“该漏洞允许远程攻击者绕过受影响的 7-Zip 安装程序上的网络标记保护机制。利用该漏洞需要用户交互,目标必须访问恶意网页或打开恶意文件,”趋势科技说。

“具体漏洞存在于存档文件的处理过程中。当从带有网络标记的伪造归档文件中提取文件时,7-Zip 不会将网络标记传播到提取的文件中。攻击者可以利用这一漏洞,在当前用户的上下文中执行任意代码。”

幸运的是,7-Zip 开发人员 Igor Pavlov 已经在 2024 年 11 月 30 日发布的 7-Zip 24.09 中修补了这个漏洞。

Pavlov说:“7-Zip文件管理器没有为从嵌套压缩包中提取的文件传播Zone.Identifier流(如果在另一个打开的压缩包中有打开的压缩包)。”

利用类似漏洞部署恶意软件

然而,由于7-Zip没有自动更新功能,许多用户可能仍在运行有漏洞的版本,威胁者可能会利用这些漏洞感染恶意软件。

考虑到此类漏洞经常被恶意软件攻击利用,所有 7-Zip 用户都应尽快为其安装的软件打上补丁。

例如,今年 6 月,微软解决了一个 Mark of the Web 安全绕过漏洞(CVE-2024-38213),自 2024 年 3 月以来,DarkGate 恶意软件操作员一直利用该漏洞作为零日漏洞,绕过 SmartScreen 保护,安装伪装成 Apple iTunes、NVIDIA、Notion 和其他合法软件安装程序的恶意软件。

有经济动机的 Water Hydra(又名 DarkCasino)黑客组织还利用另一个 MotW 绕过(CVE-2024-21412),使用 DarkMe 远程访问木马(RAT)针对股票交易 Telegram 频道和外汇交易论坛进行攻击。

发表评论

您还未登录,请先登录。

登录