谷歌 Play 商店和苹果 App Store 上的安卓和 iOS 应用程序中,含有一种恶意软件开发工具包(SDK),该工具包旨在利用光学字符识别(OCR)窃取器,盗取加密货币钱包的恢复短语。

这场恶意活动被称为 “星火猫(SparkCat)”,名称源于受感染应用程序中恶意 SDK 的一个组件名 “星火(Spark)”,开发者很可能是在不知情的情况下参与到这场活动中的。

据卡巴斯基公司称,仅在可公开获取下载量数据的谷歌 Play 商店上,这些受感染应用的下载量就超过了 24.2 万次。

卡巴斯基解释说:“我们发现安卓和 iOS 应用嵌入了恶意 SDK / 框架,用于窃取加密货币钱包的恢复短语,其中一些应用在谷歌 Play 商店和 App Store 上都能找到。”

“受感染的应用在谷歌 Play 商店的下载量超过了 24.2 万次。这是已知的首次在 App Store 中发现此类窃取器。”

“星火” SDK 窃取你的加密货币

受感染安卓应用中的恶意 SDK 利用了一个名为 “星火” 的恶意 Java 组件,该组件伪装成一个分析模块。它使用存储在 GitLab 上的加密配置文件,该文件提供指令和操作更新。

受感染安卓应用中的恶意 SDK 利用了一个名为 “星火” 的恶意 Java 组件,该组件伪装成一个分析模块。它使用存储在 GitLab 上的加密配置文件,该文件提供指令和操作更新。

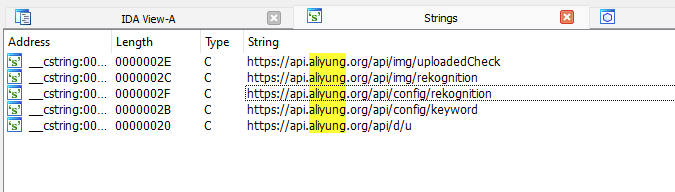

在 iOS 平台上,该框架有不同的名称,如 “Gzip”“googleappsdk” 或 “stat”。此外,它利用一个基于 Rust 语言的网络模块 “im_net_sys”,来处理与命令控制(C2)服务器的通信。

该模块使用谷歌 ML Kit OCR 从设备上的图像中提取文本,试图找到恢复短语,这样攻击者无需知道密码,就能在自己的设备上加载加密货币钱包。

卡巴斯基解释说:“(恶意组件)会根据系统语言加载不同的 OCR 模型,以识别图片中的拉丁文、韩文、中文和日文字符。”

“然后,SDK 会沿着 /api/e/d/u 路径,将设备信息上传到命令服务器,作为回应,它会收到一个对象,该对象控制着恶意软件的后续操作。”

恶意软件通过使用不同语言的特定关键词,搜索包含机密信息的图像,这些关键词会因地区(欧洲、亚洲等)而异。

卡巴斯基表示,虽然一些应用表现出特定地区的针对性,但不能排除它们在指定地理区域之外也能运行的可能性。

受感染的应用程序

据卡巴斯基称,有 18 个受感染的安卓应用和 10 个 iOS 应用,其中许多在各自的应用商店中仍然可以找到。

卡巴斯基报告的受感染应用之一是安卓版 ChatAi 应用,其安装量超过 5 万次。该应用现已从谷歌 Play 商店下架。

卡巴斯基报告的末尾可找到受影响应用的完整列表。

如果你设备上安装了这些应用中的任何一个,建议你立即卸载,并使用移动杀毒工具扫描是否有残留。也可以考虑恢复出厂设置。

一般来说,应避免将加密货币钱包恢复短语存储在截图中。

相反,应将它们存储在物理离线介质、加密移动存储设备,或自托管的离线密码管理器的保险库中。

BleepingComputer 已联系苹果和谷歌,就各自应用商店中列出的这些应用的情况请求置评,我们将在收到他们的回复后更新此文章。

发表评论

您还未登录,请先登录。

登录